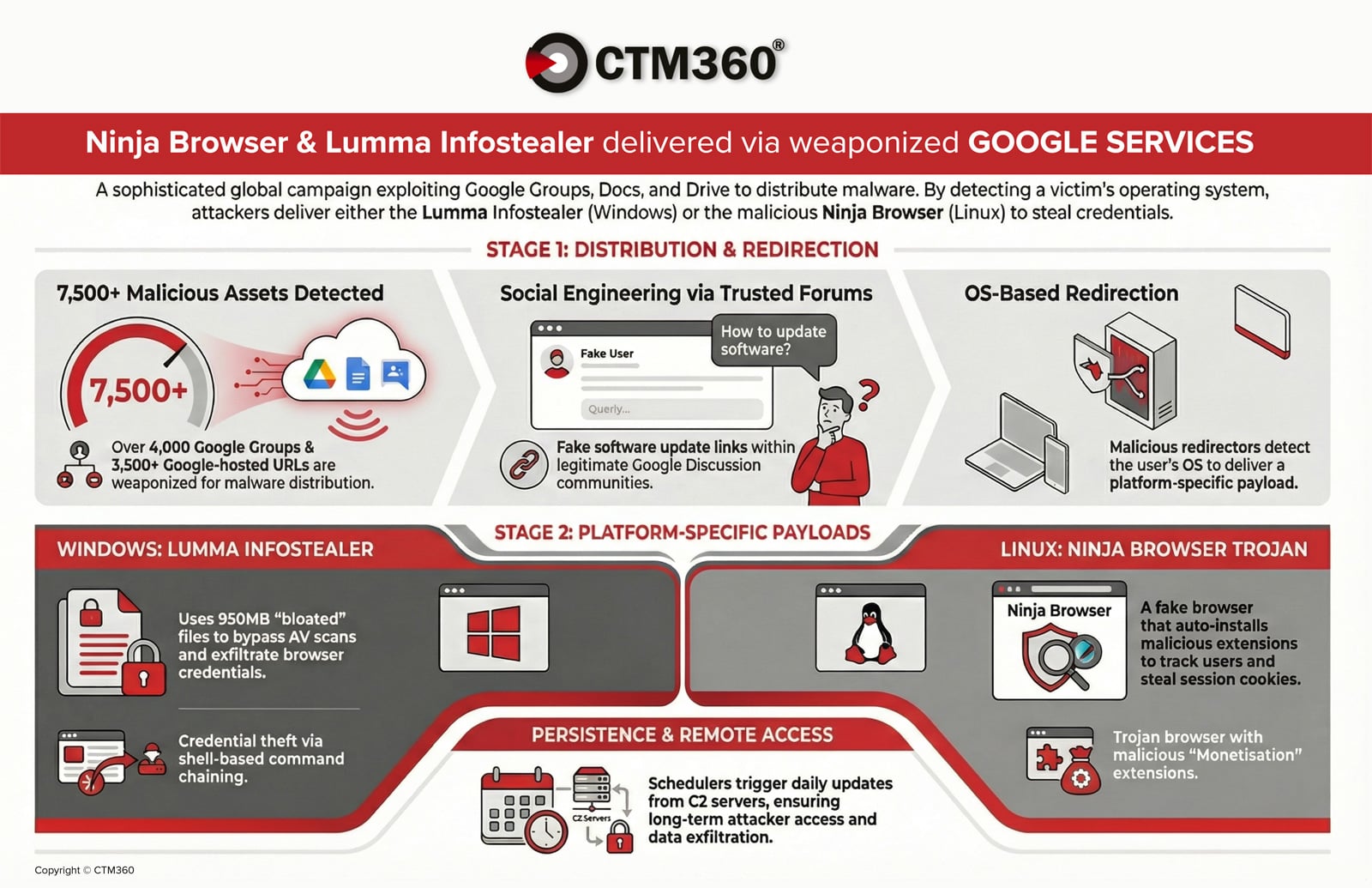

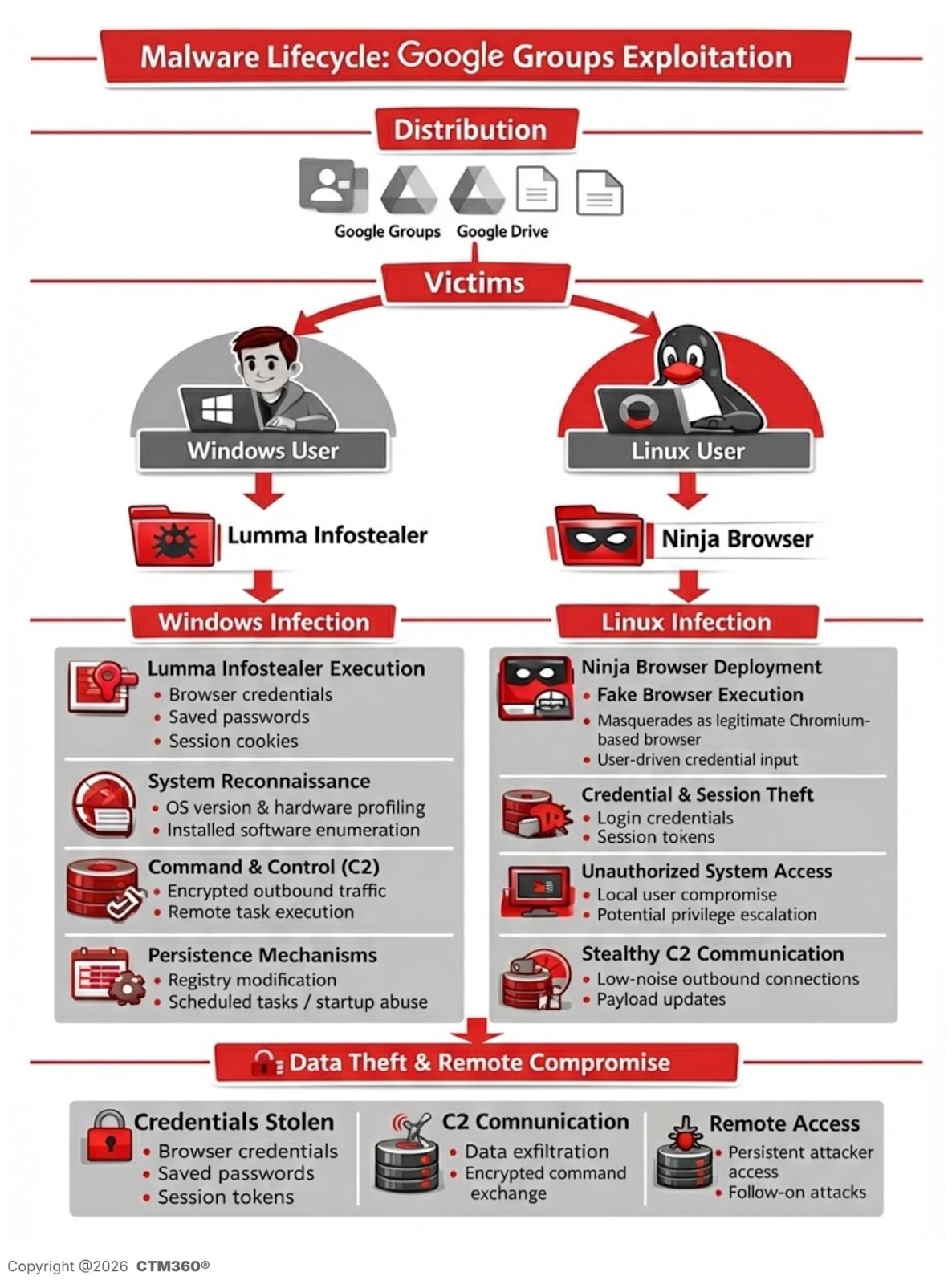

CTM360 によると、4,000 以上の悪意のある Google Groups と 3,500 以上の Google がホストする URL が、グローバルな組織を標的とした活発なマルウェア・キャンペーンに使用されているとのことです。

攻撃者は、Googleの信頼されたエコシステムを悪用して、クレデンシャルを盗むマルウェアを配布し、侵害されたデバイス上で永続的なアクセスを確立しています。

攻撃者は、信頼性を高め、ダウンロードを促進するために、組織名や業界に関連するキーワードを投稿に埋め込んでいます。

レポート全文はこちら: https://www.ctm360.com/reports/ninja-browser-lumma-infostealer

キャンペーンの仕組み

攻撃の連鎖は、Googleグループ内のソーシャルエンジニアリングから始まります。攻撃者は業界関連のフォーラムに潜入し、ネットワークの問題、認証エラー、ソフトウェア設定などのトピックについて、合法的に見える技術的なディスカッションを投稿します。

これらのスレッド内に、攻撃者は以下のように偽装したダウンロードリンクを埋め込みます:「Windows 10 用 {組織名} のダウンロード”

検出を回避するために、攻撃者はURL短縮ツールや、DocsやDriveを経由してGoogleがホストするリダイレクターを使用します。このリダイレクターは、被害者のオペレーティング・システムを検出し、ターゲットがWindowsを使用しているかLinuxを使用しているかに応じて異なるペイロードを配信するように設計されています。

Windows感染フロー:Lumma Info-Stealer

Windowsユーザーに対しては、悪意のあるファイル共有インフラストラクチャ上でホストされたパスワードで保護された圧縮アーカイブを配信します。

検出を回避するための特大アーカイブ

解凍されたアーカイブのサイズは約950MBですが、実際の悪意のあるペイロードはわずか約33MBです。CTM360の研究者は、実行ファイルがヌルバイトでパディングされていることを発見しました。これは、アンチウイルスのファイルサイズスキャンのしきい値を超え、静的解析エンジンを混乱させるために考案された手法です。

AutoItベースの再構築

実行されると、このマルウェアは

-

分割されたバイナリファイルを再構築します。

-

AutoItでコンパイルされた実行ファイルを起動します。

-

メモリに常駐するペイロードを復号して実行する。

この動作は、クレデンシャル・ハーベスティング・キャンペーンで頻繁に使用される市販の情報窃取ツールであるLumma Stealerと一致します。

観察された動作は以下のとおりです:

-

ブラウザ・クレデンシャルの流出。

-

セッション・クッキーの採取

-

シェルベースのコマンド実行

-

C2インフラストラクチャ(例:healgeni[.]live)へのHTTP POSTリクエスト。

-

流出したコンテンツをマスクするための multipart/form-data POST リクエストの使用。

CTM360 は、Lumma-stealer ペイロードに関連する複数の関連 IP アドレスと SHA-256 ハッシュを特定しました。

a.fl_button { background-color:a.fl_button { background-color: #5177b6; border:a.fl_button { background-color: #5177b6; border: 1px solid #3b59aa; color:#text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

CTM360のHYIP詐欺インテリジェンスレポートをご覧ください。

CTM360は、合法的な暗号および外国為替取引プラットフォームを模倣し、被害者を高損失投資の罠に誘導する何千もの詐欺的HYIPウェブサイトを特定しました。

攻撃者のインフラ、偽のコンプライアンスシグナル、そしてこれらの詐欺が暗号ウォレット、カード、支払いゲートウェイを通じてどのように収益化しているかについての洞察を得てください。

Linux感染フロー:トロイの木馬化された “Ninja Browser”

Linuxユーザーは、”Ninja Browser “と名付けられたトロイの木馬化されたChromiumベースのブラウザをダウンロードするようリダイレクトされます。

このソフトウェアは、匿名機能を内蔵したプライバシー重視のブラウザとして表示されます。

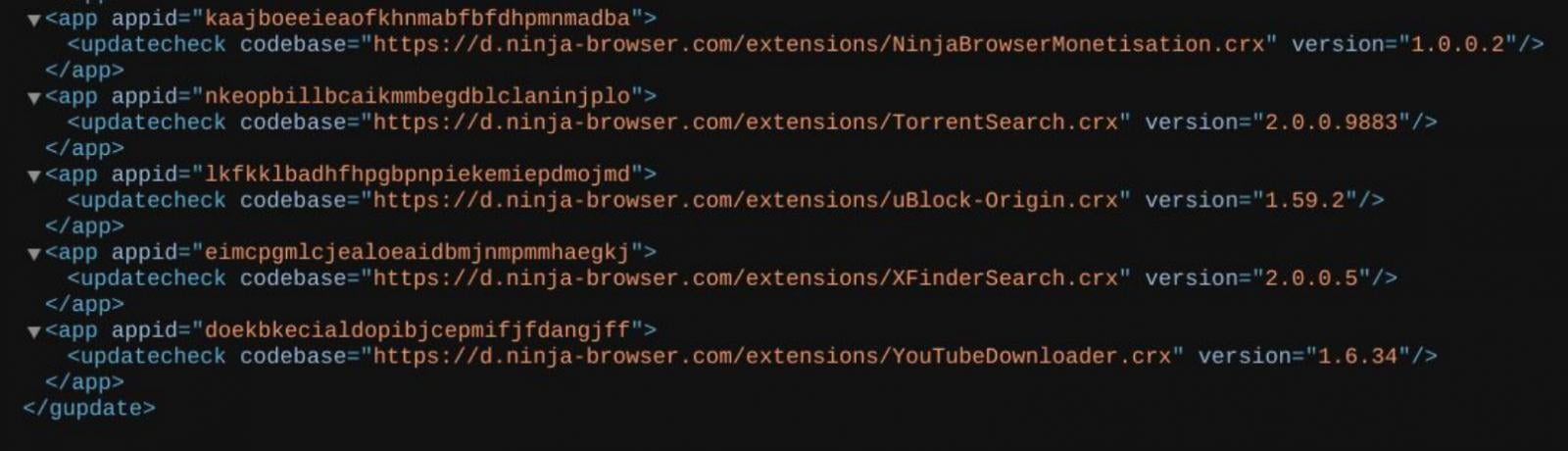

しかし、CTM360の分析によると、このソフトウェアは、ユーザーの同意なしに悪意のある拡張機能をサイレントにインストールし、脅威行為者による将来の侵害を可能にする隠された永続メカニズムを実装していることが明らかになりました。

悪意のある拡張機能の動作

NinjaBrowserMonetisation “と名付けられた組み込みの拡張機能は、以下のような動作をすることが確認されています:

-

一意の識別子によるユーザーの追跡

-

ウェブセッションにスクリプトを注入

-

リモートコンテンツのロード

-

ブラウザのタブとクッキーを操作

-

データを外部に保存

この拡張機能には、XORとBase56のようなエンコーディングを使用した、高度に難読化されたJavaScriptが含まれています。

すべての埋め込みドメインがすぐにアクティブになるわけではありませんが、インフラストラクチャは将来のペイロード展開能力を示唆しています。

ソースはこちら:CTM360

サイレント永続化メカニズム

CTM360 はまた、以下のように設定されたスケジュールされたタスクも特定した:

-

攻撃者が管理するサーバを毎日ポーリングする。

-

ユーザーの操作なしにアップデートをインストール

-

長期的な永続性の維持

さらに研究者は、ブラウザのデフォルトが「X-Finder」というロシアベースの検索エンジンに設定され、AIをテーマにした別の疑わしい検索ページにリダイレクトされることを確認した。

インフラストラクチャーは以下のようなドメインと結びついているようだ:

-

ninja-browser[.]com

-

nb-download[.]com

-

nbdownload[.]space

キャンペーンのインフラと侵害の指標

CTM360は、この活動を以下のようなインフラと関連付けました:

IP

-

152.42.139[.]18

-

89.111.170[.]100

C2ドメイン

-

healgeni[.]live

クレデンシャル・ハーベスティングと情報ステーラー配布に関連する複数のSHA-256ハッシュとドメインが特定され、レポートで公開されています。

組織に対するリスク

Lumma Stealer のリスク

-

クレデンシャルおよびセッショントークンの盗難

-

アカウントの乗っ取り

-

財務詐欺

-

企業環境における横の動き

忍者ブラウザのリスク

-

サイレント・クレデンシャル・ハーベスティング

-

リモートコマンド実行

-

バックドア的な永続性

-

ユーザーの同意なしでの悪意のある自動アップデート

このキャンペーンはGoogleがホストするサービスを悪用しているため、攻撃は従来の信頼ベースのフィルタリングメカニズムを回避し、悪意のあるコンテンツに対するユーザーの信頼を高めます。

防御のための推奨事項

CTM360 は、組織に対して次のことを推奨しています:

-

短縮URLとGoogle Docs/Driveのリダイレクトチェーンを検査する。

-

ファイアウォールおよび EDR レベルで IoC をブロックする。

-

パブリック・フォーラムやソースから確認なしにソフトウェアをダウンロードしないようにユーザを教育する。

-

エンドポイント上でスケジュールされたタスクの作成を監視する。

-

ブラウザ拡張機能のインストールを監査する。

このキャンペーンは、攻撃者が検知を回避するために、信頼できる SaaS プラットフォームを配信インフラとして武器化しつつあるという、より広範な傾向を浮き彫りにしています。

調査について

この調査結果は、CTM360の2026年2月発行の脅威インテリジェンスレポート「Ninja Browser & Lumma Infostealer Delivered via Weaponized Google Services」に掲載されています。

CTM360は引き続きこの活動を監視し、関連するインフラを追跡しています。

レポート全文はこちら: https://www.ctm360.com/reports/ninja-browser-lumma-infostealer

CTM360でサイバー脅威を24時間365日検知

CTM360で外部のデジタル環境を監視、分析し、迅速にリスクを軽減しましょう。

CTM360がスポンサーとなり、執筆しています。

Comments