更新:記事初出時、誤った CVE を記載しておりました。CVE-2026-1286 および CVE-2026-1340 を記載しました:CVE-2026-1286 および CVE-2026-1340

脅威インテリジェンスの観測によると、Ivanti Endpoint Manager Mobile(EPMM)の2つの重要な脆弱性(CVE-2026-1281およびCVE-2026-1340として追跡されている)のアクティブな悪用の大部分は、単一の脅威行為者に起因しています。

これらのセキュリティ問題は、Ivantiのセキュリティアドバイザリでゼロデイ攻撃で積極的に悪用されていると指摘されており、同社はホットフィックスも発表しています。

どちらの欠陥も深刻度は「クリティカル(Critical)」で、攻撃者が認証なしでコードを注入し、脆弱なシステム上でリモート・コード実行(RCE)を引き起こす可能性があります。

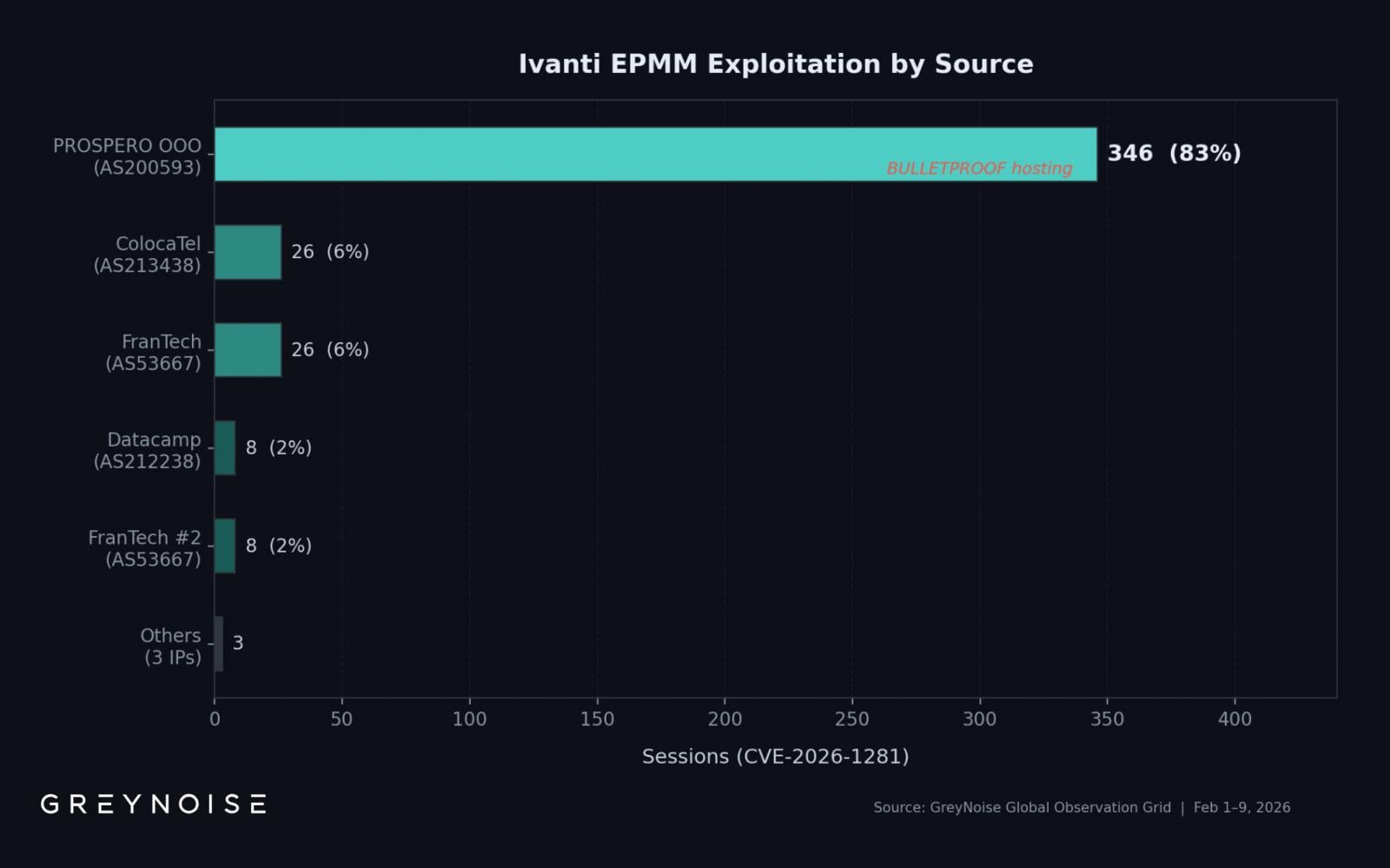

防弾インフラをホストとする1つのIPアドレスが、この2つの脆弱性に関連する悪用活動の83%以上に関与していると、脅威に特化したインターネット・インテリジェンス企業GreyNoiseは述べている。

2月1日から9日の間に、監視プラットフォームは、8つのユニークなソースIPアドレスから発信され、CVE-2026-1281とCVE-2026-1340を中心とした417の悪用セッションを観測しました。

最も多い83%は193[.]24[.]123[.]42からのもので、PROSPERO OOO (AS200593)がホストしています。

:グレイノイズ

2月8日に急増し、1日で269セッションが記録された。この数字は、1日平均の22セッションのほぼ13倍であるとGreyNoiseは指摘している。

417の悪用セッションのうち、354(85%)がコマンド実行能力を確認するためにOASTスタイルのDNSコールバックを使用しており、初期のアクセス・ブローカーの活動を指摘している。

興味深いことに、いくつかの公表されている侵害の指標(IoC)には、Oracle WebLogicインスタンスをスキャンしているとしてGreyNoiseの遠隔測定に存在するWindscribe VPN(185[.]212[.]171[.]0/24)のIPアドレスが含まれていますが、Ivantiの悪用活動はありませんでした。

研究者たちは、彼らが見たPROSPERO OOO IPアドレスが「広く公開されているIOCリストに載っていないため、公開されているインジケータのみをブロックする防御者は、支配的な悪用ソースを見逃している可能性が高い」と指摘しています。

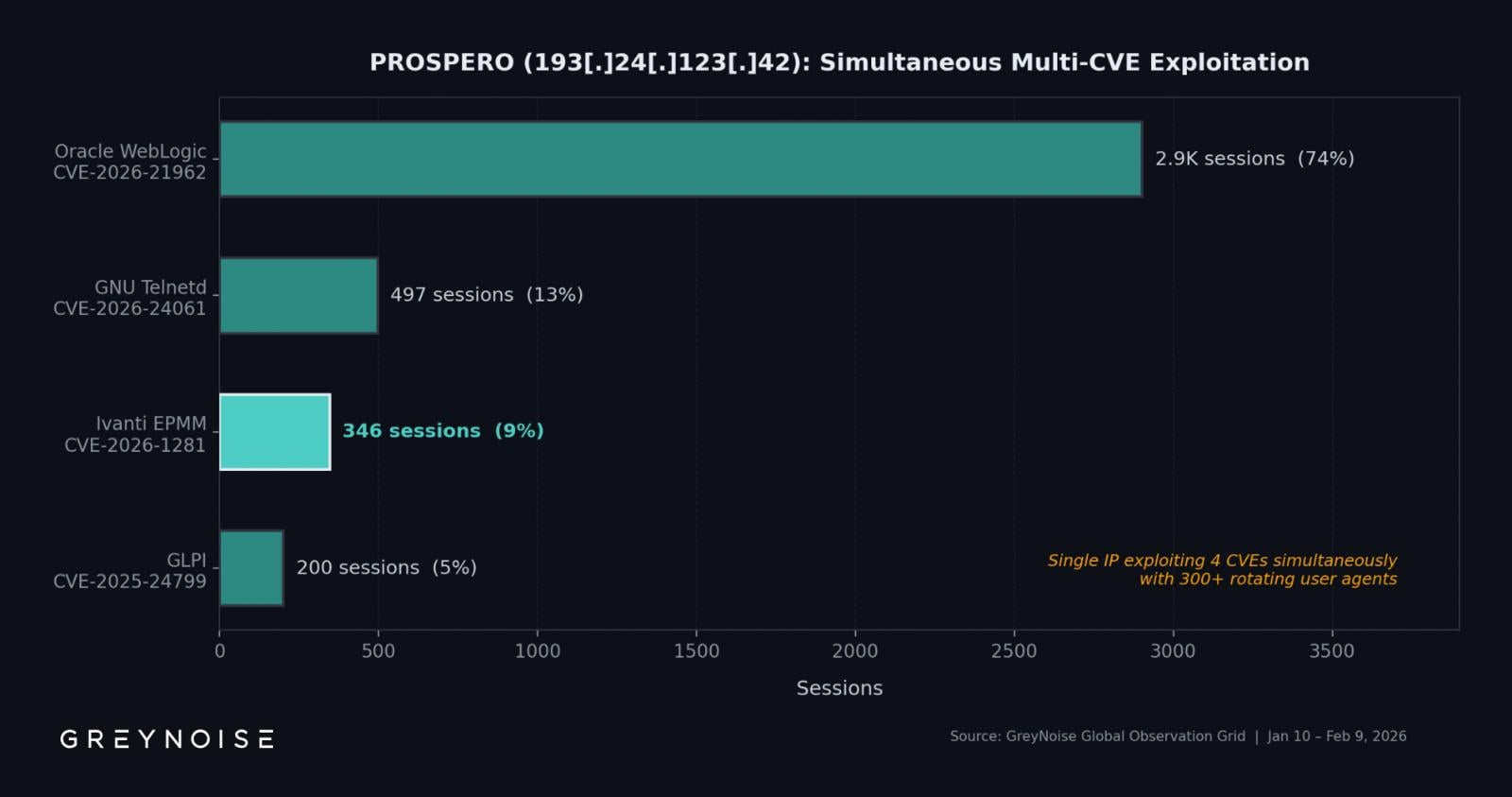

このIPは、Ivantiを標的としたものに限らず、さらに3つの脆弱性を同時に悪用していた:Oracle WebLogicのCVE-2026-21962、GNU Inetutils TelnetdのCVE-2026-24061、GLPIのCVE-2025-24799である。

セッション数では、Oracle WebLogicの欠陥が2,902セッションで他を圧倒し、Telnetdの問題が497セッションで続いた。

悪用活動は完全に自動化されているようで、300のユーザーエージェントの間でローテーションが行われています。

グレーノイズ

Ivanti社のCVE-2026-1281とCVE-2026-1340に対する修正は、恒久的なものではない。同社は、今年の第1四半期にEPMMバージョン12.8.0.0をリリースし、完全なパッチをリリースすることを約束した。

それまでは、EPMバージョン12.5.0.x、12.6.0.x、12.7.0.xにはRPMパッケージ12.x.0.xを、EPMバージョン12.5.1.0、12.6.1.0にはRPM12.x.1.xを使用することが推奨される。

ベンダーは、最も保守的なアプローチは、代替のEPMMインスタンスを構築し、そこにすべてのデータを移行することであると指摘している。その方法については、こちらを参照してください。

更新[2月15日]:Ivanti社の広報担当者によると、同社が推奨する方法には、直ちにパッチを適用し、悪用の兆候がないかアプライアンスをチェックすることが含まれるとのことです。

「パッチを適用することは、IOCが時間とともにどのように変化しようとも、特にPOCが利用可能になれば、エクスプロイトを防ぐ最も効果的な方法である。パッチはダウンタイムを必要とせず、適用にかかる時間はわずか数秒です。

“Ivantiは、侵害の忠実度の高いインジケータ、開示時の技術分析、およびNCSC NLと開発したエクスプロイト検出スクリプトを顧客に提供しており、この脅威に対応するために引き続き顧客をサポートしています。”

更新[2月15日]:記事は、GreyNoiseによって観測されたキャンペーンで悪用されたと誤って記載された2つのIvantiの脆弱性を修正するために編集されました。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

ITインフラの未来はここにある

現代のITインフラは、手作業のワークフローでは対応できないほど高速に動いています。

この新しいTinesガイドでは、チームが隠れた手作業の遅延を削減し、自動応答によって信頼性を向上させ、すでに使用しているツールの上にインテリジェントなワークフローを構築して拡張する方法をご紹介します。

Comments