本日、Wild West Hackin’ Festにおいて、セキュリティ研究者のWietze Beukemaが、攻撃者が悪意のあるペイロードを展開することを可能にするWindows LKショートカットファイルの複数の脆弱性を公開しました。

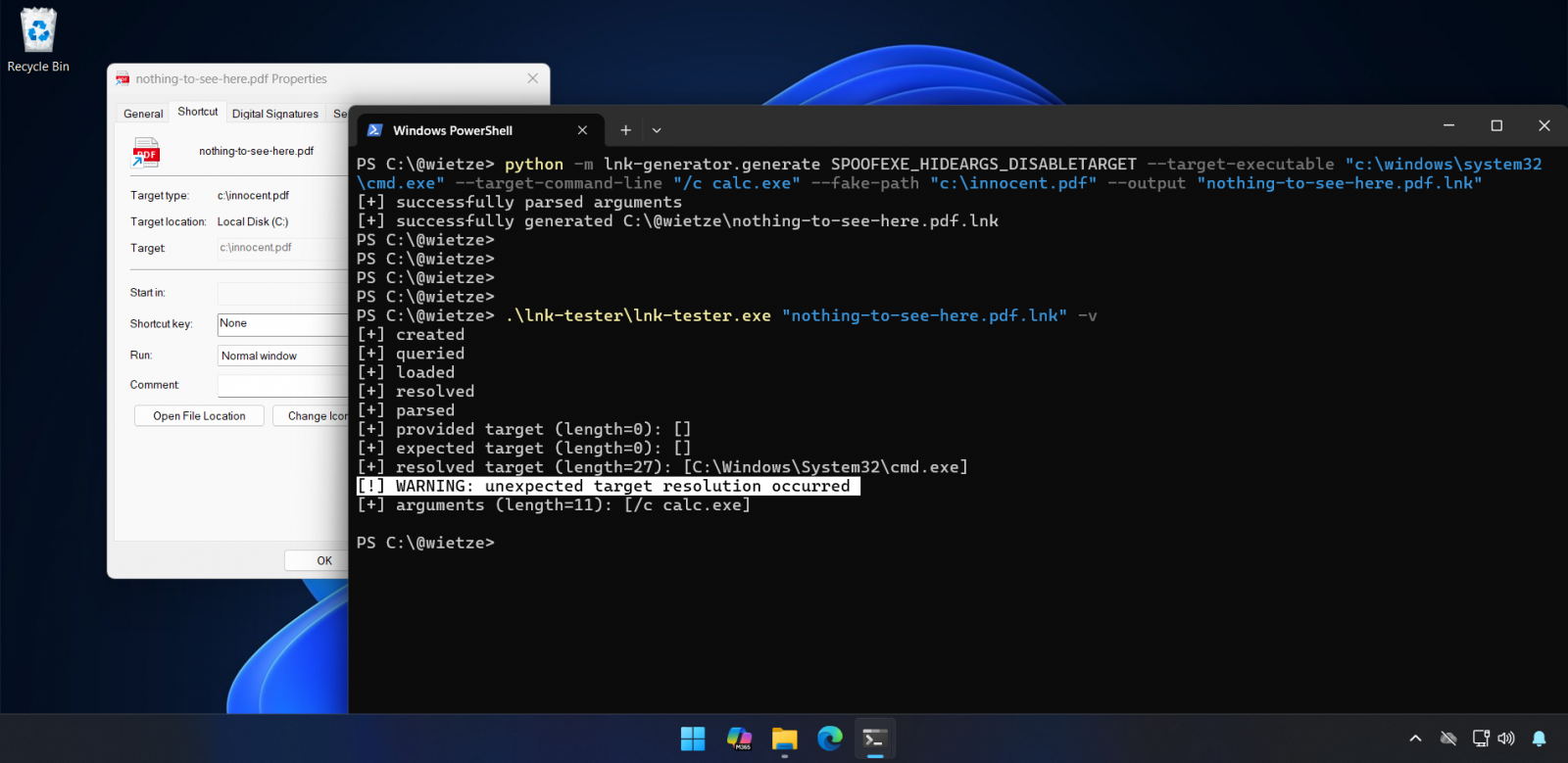

Beukema氏は、Windows LNKショートカット・ファイルを操作して、ファイルのプロパティを検査するユーザーから悪意のある標的を隠す、これまで知られていなかった4つのテクニックを文書化しました。

LNKショートカットは、Windows 95で導入され、複雑なバイナリ形式を使用しているため、攻撃者は、Windowsエクスプローラーのプロパティ・ダイアログでは正当なファイルに見えるが、開くとまったく別のプログラムを実行するような偽装ファイルを作成することができる。

発見された問題は、Windowsエクスプローラーがショートカット・ファイル内の複数のオプション・データ構造にわたって指定された、競合するターゲット・パスを優先的に処理する方法の矛盾を悪用したものです。

最も効果的な亜種は、二重引用符のようなWindowsの禁じられたパス文字を使用して、一見有効だが技術的には無効なパスを作成し、エクスプローラにあるターゲットを表示させながら別のターゲットを実行させるものであり、別の亜種は、LinkInfoフィールドに表示されているパスとは別のパスを実行するために、不適合なLinkTargetIDList値を使用するものである。

“この結果、ターゲット フィールドに 1 つのパスが表示されているにもかかわらず、実行時にはまったく別のパスが実行されるという奇妙な状況が発生します。このフィールドは無効化されているため、コマンドライン引数を “隠す “ことも可能です」とBeukema氏は言う。

最も強力なテクニックは、LNKファイル内のEnvironmentVariableDataBlock構造を操作することだ。ANSIターゲット・フィールドのみを設定し、Unicodeフィールドを空にすることで、攻撃者はプロパティ・ウィンドウに「invoice.pdf」のような偽のターゲットを表示しながら、実際にはPowerShellやその他の悪意のあるコマンドを実行することができる。

「LNKを開くと、”実際の “ターゲットが即座に実行されるため、2度開く必要はありません。さらに、この場合、偽装されたターゲットはTargetIdListにあり、実際のターゲットはEnvironmentVariableDataBlockにあるため、実際のターゲットは環境変数を利用する可能性があります」とBeukema氏は説明する。

「ターゲットのプログラム/ファイル/ディレクトリは完全に偽装され」、「コマンドライン引数はすべて隠されている」ため、ユーザーによる検出は極めて困難である。

Beukema氏が言うように、Windowsエクスプローラーはこれらの不正なLNKショートカットをすべて寛容に扱い、無効なファイルを拒否するのではなく、なりすましの情報を表示するからだ。

研究者はまた、テスト用にこれらのテクニックを使用してWindows LNKショートカットを生成し、エクスプローラーが表示するものと実際に実行されるものを予測することによって潜在的に悪意のあるLNKファイルを識別することができるオープンソースのツールスイート、“lnk-it-up“をリリースしました。

MSRC:脆弱性ではない

Beukema氏が9月にEnvironmentVariableDataBlockの問題をマイクロソフト・セキュリティ・レスポンス・センターに提出した際(VULN-162145)、マイクロソフト社は、悪用にはユーザーによる操作が必要であり、セキュリティの境界を侵すものではないとして、セキュリティ脆弱性としての分類を拒否した。

「これらのテクニックは、攻撃者がユーザーを騙して悪意のあるファイルを実行させる必要があるため、マイクロソフトの重大度分類ガイドラインで直ちに対処するためのハードルを満たしていません」と、マイクロソフトの広報担当者は、同社がいずれかの欠陥に対処する予定があるかどうか尋ねられた際に答えた。

「Microsoft Defenderは、このような脅威の活動を特定しブロックするための検出機能を備えており、Smart App Controlは、インターネットからの悪意のあるファイルをブロックすることで、追加の保護レイヤーを提供します。セキュリティのベストプラクティスとして、セキュリティの警告に耳を傾け、未知のソースからのファイルを開かないようにすることを強くお勧めします。

マイクロソフトはまた、Windowsがショートカットファイル(.lnk)を潜在的に危険なものとして識別し、インターネットからダウンロードされた.lnkファイルを開こうとすると、自動的にセキュリティ警告が表示され、不明なソースからのファイルを開かないようにユーザーに助言することを指摘した。マイクロソフト社は、この警告に従うことを強く推奨している。

しかしBeukema氏は、「攻撃者がいまだにLNKファイルを好むのには理由がある。そうでなければ、CVE-2025-9491もこれほど『成功』しなかっただろう」。

セキュリティ研究者が言及したセキュリティ脆弱性CVE-2025-9491は、 Beukema氏が発見した問題と類似して おり、過剰な空白パディングを使ってコマンドライン引数を隠すために悪用される可能性がある。北朝鮮、イラン、ロシア、中国のサイバー犯罪グループや国家に支援されたハッキング・グループは、 ゼロデイ攻撃で何年もこのセキュリティ欠陥を悪用してきた 。

マイクロソフトは当初、CVE-2025-9491はセキュリティの境界を破るものではないとし、この問題の修正を拒否していたが、2025年6月、この積極的に悪用される脆弱性を緩和するための明らかな取り組みとして、LNKファイルを静かに変更した。

トレンドマイクロの脅威アナリストが2025年3月に明らかにしたように、CVE-2025-9491はすでに、Evil Corp、Bitter、APT37、APT43(Kimsukyとしても知られる)、Mustang Panda、SideWinder、RedHotel、Konniなど、少なくとも11の国家支援グループやサイバー犯罪組織によって広く悪用されていた。

サイバーセキュリティ企業のArctic Wolfも10月に、中国国家を後ろ盾とするハッキング・グループ「Mustang Panda」が、ハンガリーやベルギーなどの欧州外交官を標的としたゼロデイ攻撃でこのWindowsの脆弱性を悪用し、リモート・アクセス・トロージャン(RAT)マルウェア「PlugX」を展開していると報告していた。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments