国家に支援されたハッカーは、偵察から侵害後の行動まで、攻撃のすべての段階をサポートするためにグーグルのGemini AIモデルを使用している。

中国(APT31、Temp.HEX)、イラン(APT42)、北朝鮮(UNC2970)、ロシアの悪質業者は、ターゲットのプロファイリングとオープンソースインテリジェンス、フィッシングルアーの生成、テキストの翻訳、コーディング、脆弱性テスト、トラブルシューティングにGeminiを使用している。

また、サイバー犯罪者は、ソーシャルエンジニアリングによるクリックフィックス・キャンペーンなど、違法行為に役立つAIツールやサービスへの関心を高めています。

AIが強化する悪意のある活動

Google Threat Intelligence Group (GTIG)は、本日のレポートの中で、APTの敵対者は、”偵察やフィッシングルアーの作成から、コマンド&コントロール(C2)の開発やデータの流出まで “キャンペーンを支援するためにGeminiを使用していると指摘している。

中国の脅威行為者は、サイバーセキュリティの専門家というペルソナを使い、Geminiに脆弱性分析を自動化し、でっち上げられたシナリオの中で標的を絞ったテスト計画を提供するよう要求した。

「あるケースでは、Hexstrike MCPツールを試用し、特定の米国ベースのターゲットに対するリモートコード実行(RCE)、WAFバイパス技術、SQLインジェクションのテスト結果を分析するようモデルに指示しました。

中国を拠点とする別の攻撃者は、コードの修正、調査、侵入のための技術的能力に関する助言を提供するためにGeminiを頻繁に使用していた。

イランの敵対勢力APT42は、ソーシャルエンジニアリングキャンペーンのためにGoogleのLLMを活用し、カスタマイズされた悪意のあるツール(デバッグ、コード生成、悪用テクニックの研究)の作成を加速させる開発プラットフォームとして利用していました。

また、CoinBaitフィッシング・キットやHonestCueマルウェアのダウンローダーおよびランチャーなど、既存のマルウェア・ファミリーに新たな機能を実装する際にも、脅威アクターの悪用が確認されています。

GTIGは、この点に関して大きなブレークスルーは起きていないと指摘していますが、技術大手は、マルウェア運営者が引き続きAI機能をツールセットに統合していくことを期待しています。

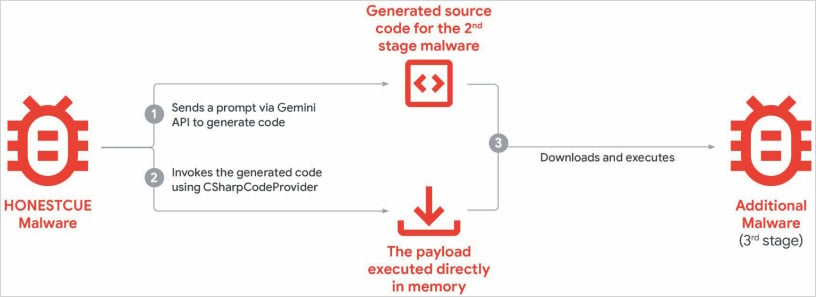

HonestCueは、2025年後半に観測された概念実証のマルウェアフレームワークであり、Gemini APIを使用して第2段階のマルウェアのC#コードを生成し、メモリ内でペイロードをコンパイルして実行する。

ソースはこちら:グーグル

CoinBaitは、React SPAでラッピングされたフィッシング・キットで、クレデンシャル・ハーベスティングのために暗号通貨取引所を装っています。AIコード生成ツールを使って開発が進められたことを示す成果物が含まれている。

LLMが使用されていることを示す1つの指標として、マルウェアのソースコードの先頭に “Analytics: “が付いたロギングメッセージがあります。

マルウェアのサンプルに基づき、GTIGの研究者は、開発者がLovable Supabaseクライアントとlovable.appを使用していたことから、このマルウェアはLovable AIプラットフォームを使用して作成されたと考えています。

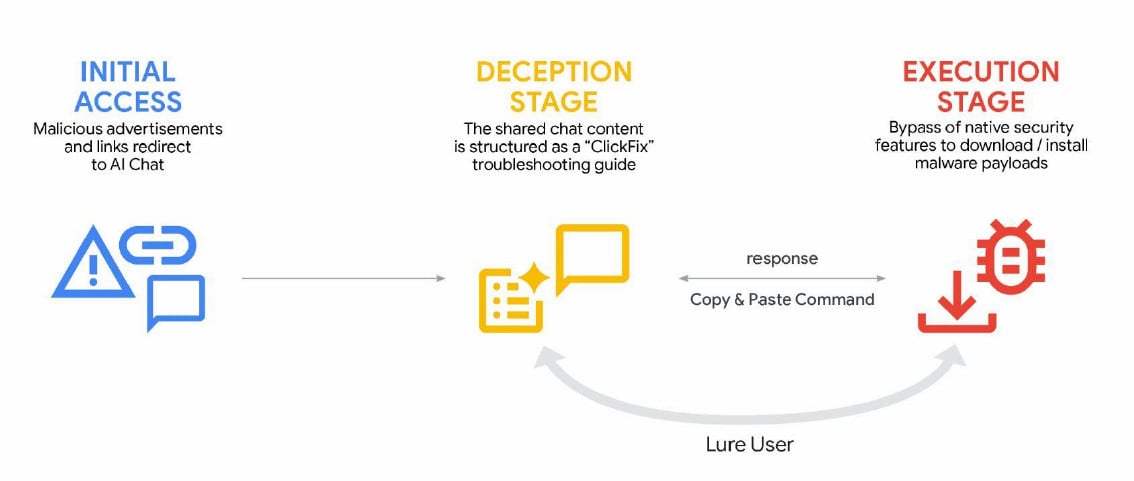

サイバー犯罪者は、ClickFixのキャンペーンでもジェネレーティブAIサービスを使用し、macOS向けの情報窃取マルウェア「AMOS」を配信していました。ユーザーは、特定の問題のトラブルシューティングに関するクエリの検索結果に表示される悪意のある広告を通じて、悪意のあるコマンドを実行するよう誘導されました。

ソースはこちら:グーグル

この報告書はさらに、GeminiがAIモデルの抽出と蒸留の試みに直面しており、組織が認可されたAPIアクセス権を活用して、その機能を複製するためにシステムへの問い合わせや意思決定プロセスの再現を組織的に行っていると指摘している。

この問題は、これらのモデルやそのデータのユーザーにとっては直接的な脅威ではないが、これらのモデルの作成者にとっては、商業上、競争上、知的財産上の重大な問題となる。

基本的に、行為者はあるモデルから得た情報を、「知識蒸留」と呼ばれる機械学習技術を用いて別のモデルに移し替える。

「モデル抽出とそれに続く知識蒸留によって、攻撃者はAIモデルの開発を迅速かつ大幅に低コストで行うことができる」とGTIGの研究者は述べている。

グーグルは、このような攻撃は知的窃盗であり、スケーラブルであり、AI-as-a-serviceのビジネスモデルを著しく損なうものであるため、脅威であると指摘している。

この種の大規模な攻撃では、Gemini AIは、英語以外の言語でさまざまなタスクにわたってモデルの推論を再現することを目的とした一連の質問を投げかける10万件のプロンプトによって標的にされた。

グーグルは、文書化された悪用に関連するアカウントとインフラを無効にし、悪用をより困難にするためにジェミニの分類器に的を絞った防御を実装した。

同社は、「堅牢なセキュリティ対策と強力な安全ガードレールを備えたAIシステムを設計」し、セキュリティと安全性を向上させるためにモデルを定期的にテストしていると保証している。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

ITインフラの未来はここにある

現代のITインフラは、手作業のワークフローでは対応できないほど高速に動いています。

この新しいTinesガイドでは、チームが隠れた手作業の遅延を削減し、自動応答によって信頼性を向上させ、すでに使用しているツールの上にインテリジェントなワークフローを構築して拡張する方法をご紹介します。

Comments