Crazyランサムウェアの一味が、正規の従業員監視ソフトウェアとSimpleHelpリモートサポートツールを悪用し、企業ネットワーク内での持続性を維持し、検出を回避し、ランサムウェアの展開に備えている。

Huntressの研究者は、脅威者がSimpleHelpと一緒にNet Monitor for Employees Professionalを導入し、通常の管理活動に紛れ込みながら、侵入されたネットワークにリモートアクセスする複数のインシデントを調査しました。

ある侵入では、攻撃者はWindowsインストーラーユーティリティのmsiexec.exeを使用してNet Monitor for Employees Professionalをインストールし、開発者のサイトから直接侵害されたシステムに監視エージェントを展開しました。

このツールがインストールされると、攻撃者は被害者のデスクトップをリモートで閲覧したり、ファイルを転送したり、コマンドを実行したりできるようになり、侵害されたシステムへの完全な対話型アクセスを効果的に提供しました。

攻撃者はまた、以下のコマンドを使用して、ローカルの管理者アカウントを有効にしようとしました:

net user administrator /active:yes

冗長性を持たせるため、攻撃者は正規のVisual Studio vshost.exeと同様のファイル名を使用し、PowerShellコマンドを使用してSimpleHelpリモートアクセスクライアントをダウンロード、インストールしました。

その後、ペイロードが実行され、攻撃者は従業員監視ツールが削除されてもリモートアクセスを維持できるようにしました。

SimpleHelpバイナリは、OneDriveに関連しているように見せかけたファイル名を使用して偽装されることもありました:

C:♪ProgramData ♪OneDriveSvc ♪OneDriveSvc.exe

攻撃者は監視ソフトウェアを使用して、リモートでコマンドを実行し、ファイルを転送し、システムの活動をリアルタイムで監視していました。

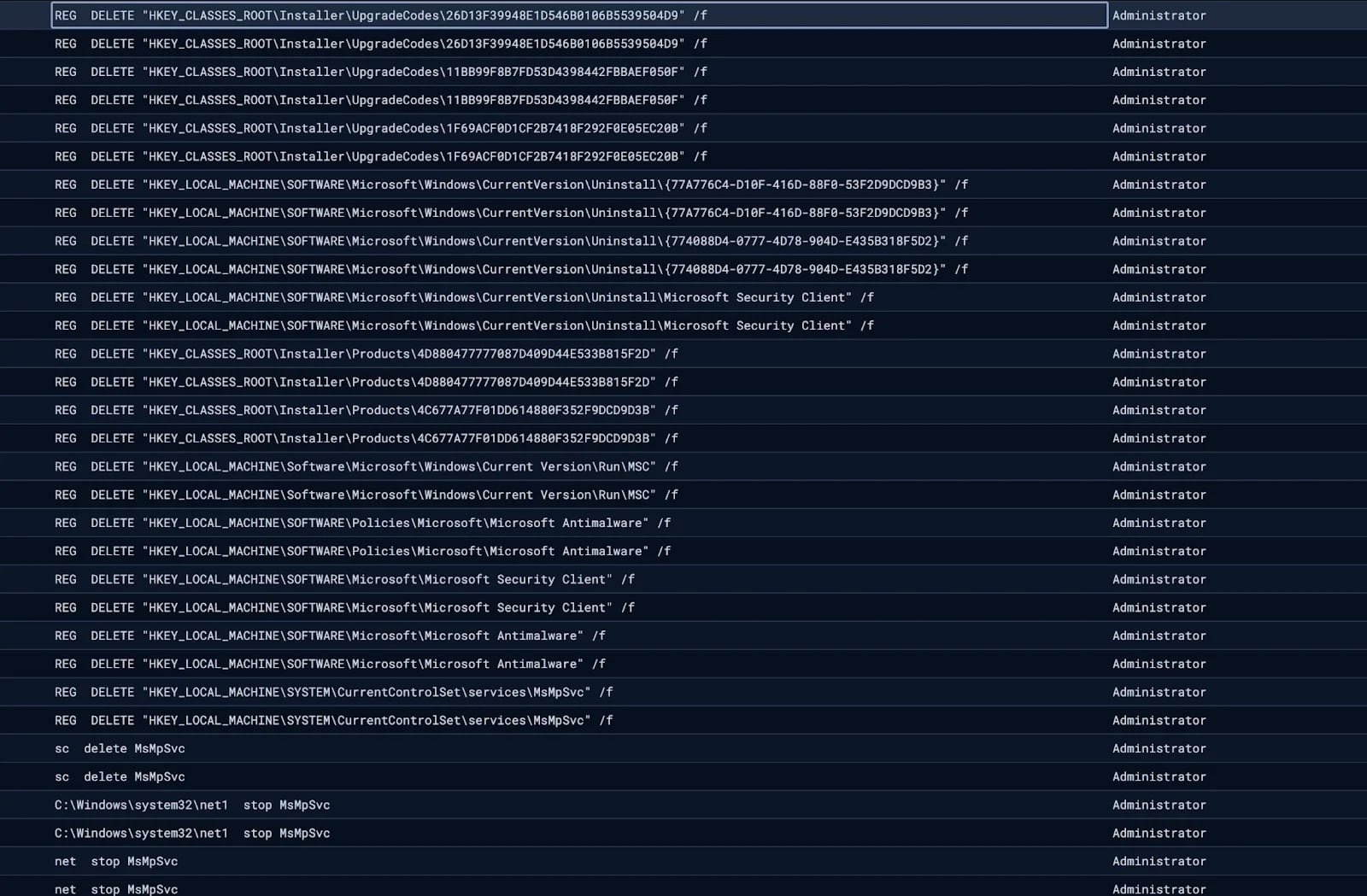

研究者はまた、攻撃者が関連するサービスを停止および削除しようとすることで、Windows Defenderを無効化することも確認した。

ソースはこちら:ハントレス

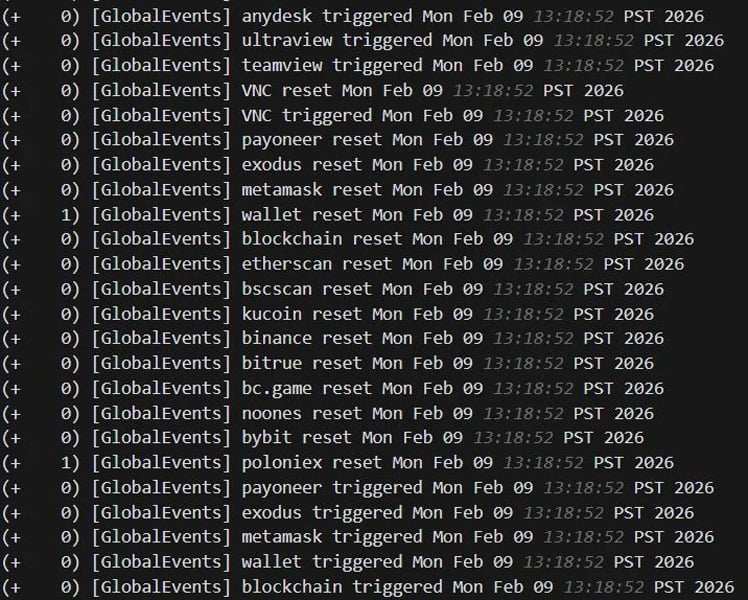

あるインシデントでは、ハッカーは、ランサムウェアの展開と暗号通貨の盗難の可能性に備えて、デバイスが暗号通貨ウォレットにアクセスしたり、リモート管理ツールを使用しているときに警告を発するようにSimpleHelpで監視ルールを設定した。

“ログを見ると、エージェントは、ウォレットサービス(metamask、exodus、wallet、blockchain)、取引所(binance、bybit、kucoin、bitrue、poloniex、bc.game、noones)、ブロックチェーンエクスプローラ(etherscan、bscscan)、および決済プラットフォームpayoneerを含む暗号通貨関連のキーワードのトリガーイベントとリセットイベントを継続的に循環していることがわかります “とHuntressは説明します。

「これらと並行して、エージェントはRDP、anydesk、ultraview、teamview、VNCを含むリモートアクセスツールのキーワードも監視し、誰かがマシンにアクティブに接続しているかどうかを検出した。

出典:SimpleHelpエージェント:ハントレス

複数のリモート・アクセス・ツールを使用することで、攻撃者に冗長性を持たせ、1つのツールが発見されたり削除されたりしても、確実にアクセスを維持できるようにしていました。

Crazyランサムウェアの展開につながったのは1つのインシデントだけですが、ハントレスは、両方のインシデントの背後に同じ脅威アクターがいると考えています。

“同じファイル名(vhost.exe)と重複するC2インフラストラクチャが両方のケースで再利用されており、両方の侵入の背後にある単一のオペレータまたはグループを強く示唆しています “とハントレスは説明しています。

正規のリモート管理・監視ツールの使用は、ランサムウェアの侵入においてますます一般的になってきており、これらのツールを使用することで、攻撃者は正規のネットワーク・トラフィックに紛れ込むことができます。

ハントレス氏は、組織はリモート監視およびサポート・ツールの不正インストールを注意深く監視すべきだと警告している。

さらに、いずれの侵害も侵害されたSSL VPN認証情報を介して行われたため、組織はネットワークにアクセスするために使用されるすべてのリモート・アクセス・サービスにMFAを適用する必要がある。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

ITインフラの未来はここにある

現代のITインフラは、手作業のワークフローでは対応できないほど高速に動いています。

この新しいTinesガイドでは、チームが隠れた手作業の遅延を削減し、自動応答によって信頼性を向上させ、すでに使用しているツールの上にインテリジェントなワークフローを構築して拡張する方法をご紹介します。

Comments