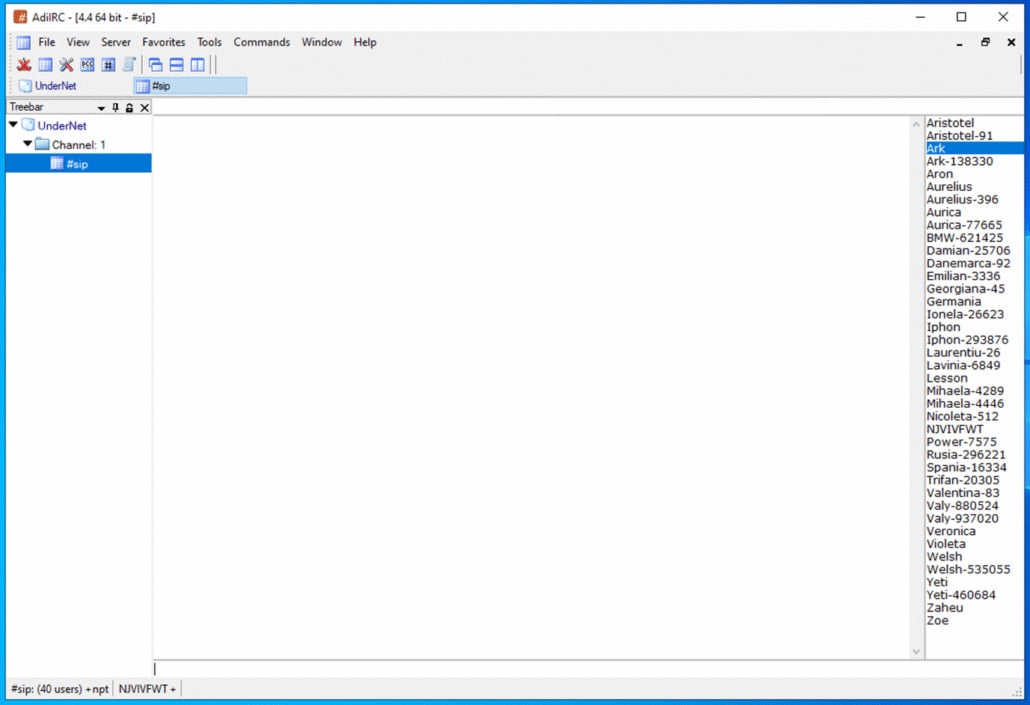

新たに文書化されたSSHStalkerと名付けられたLinuxボットネットは、コマンド・アンド・コントロール(C2)操作にIRC(インターネット・リレー・チャット)通信プロトコルを使用している。

このプロトコルは1988年に発明され、その採用は1990年代にピークを迎え、グループおよびプライベート・コミュニケーション用の主要なテキストベースのインスタント・メッセージング・ソリューションとなった。

技術コミュニティは、その実装の単純さ、相互運用性、必要な帯域幅の低さ、GUIの必要性のなさから、今でもこのプロトコルを高く評価している。

SSHStalkerボットネットは、最新のC2フレームワークではなく、複数のCベースのボットやマルチサーバ/チャネルの冗長性といった古典的なIRCの仕組みに依存しており、ステルス性や技術的な目新しさよりも、回復力、規模、低コストを優先している。

脅威インテリジェンス企業Flareの研究者によると、このアプローチは、ノイズの多いSSHスキャン、1分間のcronジョブ、15年前のCVEの大規模なバックカタログを使用するなど、SSHStalkerの動作の他の特徴にも及んでいる。

“私たちが実際に発見したのは、昔ながらのIRCコントロール、ホスト上でのバイナリのコンパイル、大量のSSHの侵害、そしてクーロンベースの永続性をミックスした、騒々しく、つなぎ合わせられたボットネットキットでした。つまり、ステルス性よりも信頼性を優先した、規模優先の作戦です」とフレアは言う。

ソースはこちら:Flare

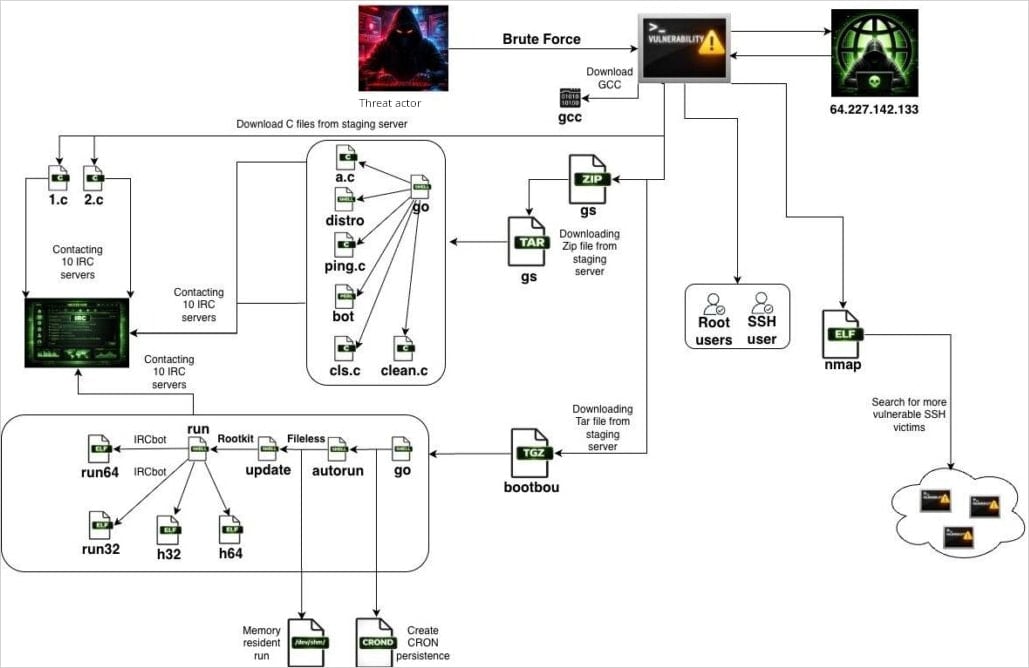

SSHStalkerは、人気のあるオープンソースのネットワーク発見ユーティリティnmapを装ったGoバイナリを使用して、自動化されたSSHスキャンとブルートフォースによって最初のアクセスを達成します。

侵害されたホストは、その後、追加のSSHターゲットをスキャンするために使用され、ボットネットのためのワームのような伝播メカニズムに似ています。

Flareは、7,000件近いボットスキャンの結果を含むファイルを発見したが、これらはすべて1月のもので、Oracle Cloudインフラストラクチャのクラウドホスティングプロバイダーが主な標的だった。

SSHStalkerがホストに感染すると、移植性と回避性を高めるために、被害デバイス上でペイロードをコンパイルするためのGCCツールをダウンロードする。

最初のペイロードは、ハードコードされたC2サーバーとチャンネルを持つCベースのIRCボットで、新しい被害者をボットネットのIRCインフラに登録します。

次に、マルウェアはGSとbootbouという名前のアーカイブをフェッチし、オーケストレーションと実行シーケンスのためにボットの亜種を格納します。

持続性は、60秒ごとに実行されるcronジョブを介して実現され、メインのボット・プロセスが実行中かどうかをチェックし、終了した場合は再スタートさせるウォッチドッグ型の更新メカニズムを呼び出します。

このボットネットには、2009年から2010年のLinuxカーネルバージョンを標的とした16のCVEに対するエクスプロイトも含まれている。これは、先のブルートフォースステップによって低特権ユーザーへのアクセスが許可された後に、特権をエスカレートさせるために使用されます。

Source:Flare

マネタイズに関して、Flareは、ボットネットがAWSキーのハーベスティングとウェブサイトのスキャンを実行していることに気づきました。また、高性能イーサリアムマイナーのPhoenixMinerなどのクリプトマイニングキットも含まれています。

分散型サービス拒否(DDoS)機能も存在するが、研究者はそのような攻撃はまだ観測されていないと指摘している。実際、SSHStalkerのボットは現在、C2に接続した後にアイドル状態になるだけで、今のところテストやアクセスのため込みを示唆している。

Flareは、SSHStalkerが特定の脅威グループによるものだとは断定していないが、Outlaw/Maxlasボットネット・エコシステムやルーマニアのさまざまな指標との類似性を指摘している。

脅威インテリジェンス企業は、本番サーバーにコンパイラのインストールと実行を監視するソリューションを設置し、IRCスタイルのアウトバウンド接続に対するアラートを出すことを提案している。また、通常とは異なるパスからの短い実行サイクルのCronジョブも大きな危険信号です。

対策としては、SSHパスワード認証の無効化、プロダクション・イメージからのコンパイラの削除、イグレス・フィルタリングの実施、「/dev/shm」からの実行の制限などが推奨される。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

ITインフラの未来はここにある

現代のITインフラは、手作業のワークフローでは対応できないほど高速に動いています。

この新しいTinesガイドでは、チームが隠れた手作業の遅延を削減し、自動応答によって信頼性を向上させ、すでに使用しているツールの上にインテリジェントなワークフローを構築して拡張する方法をご紹介します。

Comments