パスワードは、依然として使いやすさとセキュリティの間の持続的な緊張点である。認証を強化するために設計された制御は、多くの場合、複雑さを導入し、ユーザが真に予測できな いクレデンシャルではなく、慣れ親しんだパターンに依存するよう促す。実際には、組織独自の言語に由来するパスワードが使用されることが多い。

攻撃者は長い間この行動パターンを認識しており、それを悪用し続けている。人工知能や洗練された推測アルゴリズムに頼るのではなく、多くのクレデンシャル攻撃は、はるかに単純なものから始まります。

カスタム・ワード・リスト・ジェネレーター(CeWL)のようなツールは、追加の技術的な複雑さを導入することなく、このプロセスを効率的かつ反復可能にし、ノイズと検出リスクを減らしながら成功率を大幅に向上させます。

このような攻撃者の行動は、NIST SP 800-63Bが、サービス名、ユーザ名、および関連する派生語を含め、パスワードに文脈に応じた単語を使用しないよう明確に助言している理由を説明するのに役立ちます。しかし、このガイダンスを実施するには、攻撃者が実際の攻撃でどのように単語リストを作成し、運用するかを理解する必要があります。

多くの防御戦略は、パスワードの推測が広範で一般的なデータセットに依存していると仮定しているため、この区別は重要である。

標的型ワードリストの本当の出所

CeWLは、ウェブサイトから単語を抽出し、構造化されたリストにコンパイルするオープンソースのウェブクローラです。これは、Kali LinuxやParrot OSなどの広く使われている侵入テスト用ディストリビューションにデフォルトで含まれており、攻撃者と防御者の双方にとって参入障壁が低くなっている。

攻撃者はCeWLを使って、ある組織の公開デジタル・プレゼンスをクロールし、その組織が対外的にどのようにコミュニケーションしているかを反映する用語を収集する。

これには通常、企業のサービス説明、文書で表面化した内部的な表現、一般的なパスワード辞書には掲載されない業界特有の表現などが含まれる。

このアプローチの有効性は、新規性ではなく、関連性にある。出来上がった単語リストは、ユーザーが日常業務で既に遭遇している語彙を忠実に反映しているため、パスワード作成に影響を与える可能性が高い。

a.fl_button { background-color:#border:1px solid #3b59aa; color:#text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

Specops パスワードポリシーで Active Directory パスワードを保護

Verizonのデータ漏洩調査レポートによると、漏洩の44.7%に盗まれた認証情報が関与しています。

準拠したパスワードポリシーでActive Directoryを簡単に保護し、40億件以上の漏洩パスワードをブロックしてセキュリティを強化し、サポートの手間を削減します!

公開コンテンツからパスワード推測まで

CeWLは、クロールの深さと最小単語の長さを制御するように設定することができ、攻撃者は価値の低い結果を除外することができます。このようにして収穫された出力は、予測可能な変換によって現実的なパスワード候補を形成します。

例えば病院などの医療機関では、一般に公開されるコンテンツに、組織名、所在地、提供するサービスや治療法などの用語が含まれることがあります。

これらの用語が単独でパスワードとして使用されることはほとんどありませんが、その代わりに、攻撃者が数字の接尾辞、大文字、付加記号などの一般的なパターンを使用して体系的に修正し、もっともらしいパスワードの推測を生成するための基礎となる候補セットとして機能します。

攻撃者がパスワード・ハッシュを入手すると、多くの場合、サードパーティの侵害や情報窃取者の感染を通じて、Hashcatのようなツールがこれらの変異ルールを大規模に適用する。何百万もの標的候補を生成し、漏洩したデータに対して効率的にテストすることができる。

攻撃者は、検知やアカウントロックアウトの可能性を減らすために、スロットリング、タイミング、または低速・低速の推測技術に頼っている可能性があります。

パスワードの複雑性ルールが失敗する理由

重要な課題は、この方法で生成されたパスワードの多くが標準的な複雑さの要件を満たしていることです。

Specopsが60億件以上の漏洩パスワードを分析した結果、意識向上やトレーニングプログラムが実施されている場合でも、組織がこの区別に苦慮し続けていることが示唆された。パスワードが馴染みのある組織的な言語から構築される場合、長さや文字の多様性を追加しても、高度に文脈的な基本用語によってもたらされる不確実性の低下を相殺することはほとんどできません。

HospitalName123!」のようなパスワードは、この問題をより明確に示しています。のようなパスワードは、Active Directoryのデフォルトの複雑さ要件を上回ってはいるものの、ヘルスケア環境では脆弱な選択であることに変わりはありません。

CeWLに由来するワードリストは、一般に公開されているコンテンツから採取された組織名や略語を容易に識別することができるため、攻撃者は最小限の体系的な修正によって、もっともらしいパスワードの亜種を導き出すことができます。

標的型ワードリスト攻撃からの防御

ワードリストベースの攻撃への暴露を減らすには、パスワードの複雑さだけでなく、パスワードの構築に対処する制御が必要です。

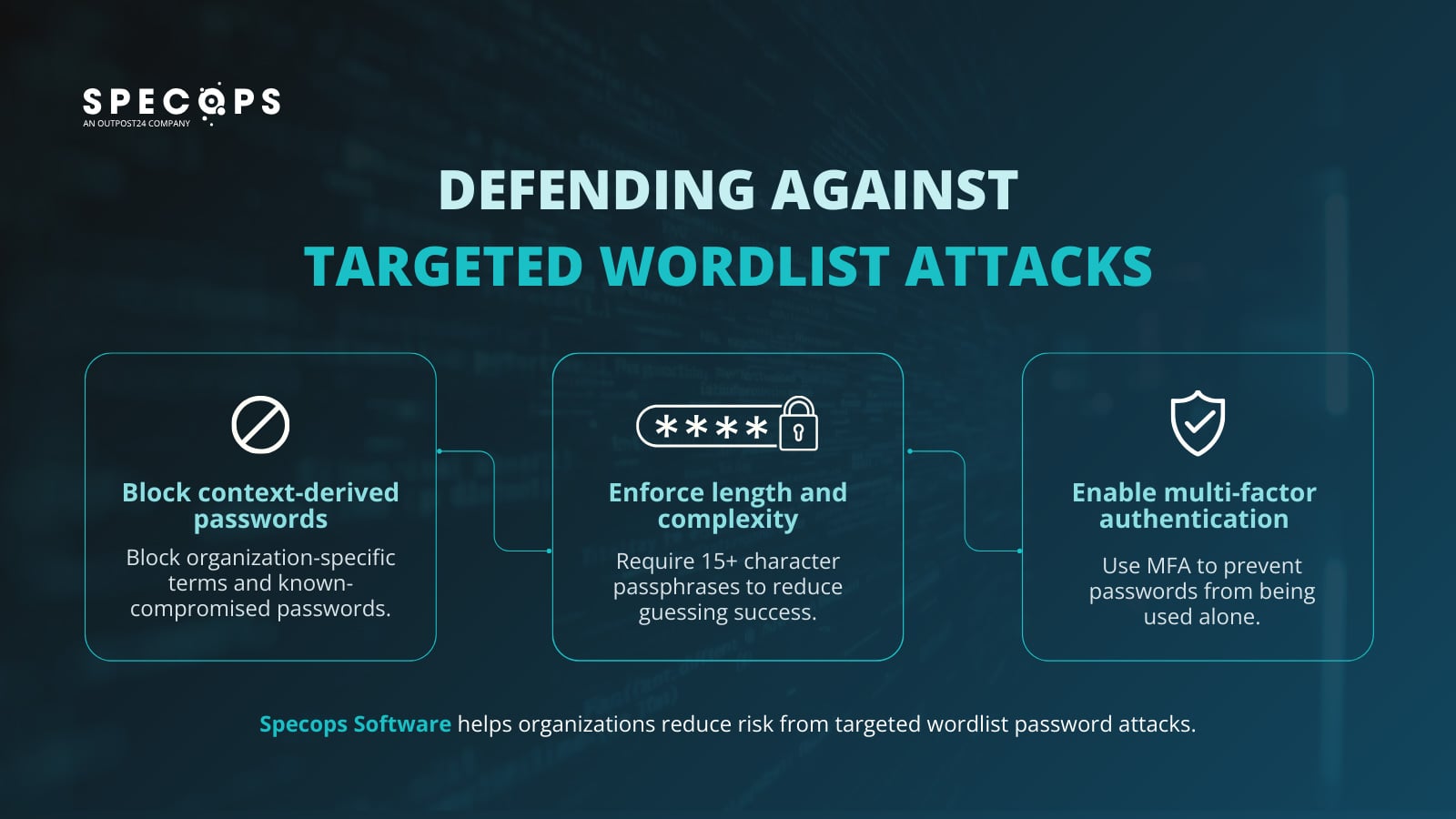

コンテキストに由来するパスワードと既知の不正なパスワードをブロックする。

会社名や製品名、社内プロジェクト用語、業界用語、一般的な攻撃者の置換など、組織固有の言語に基づいてユーザーがパスワードを作成するのを防ぐと同時に、データ侵害ですでに使用されている認証情報もブロックします。

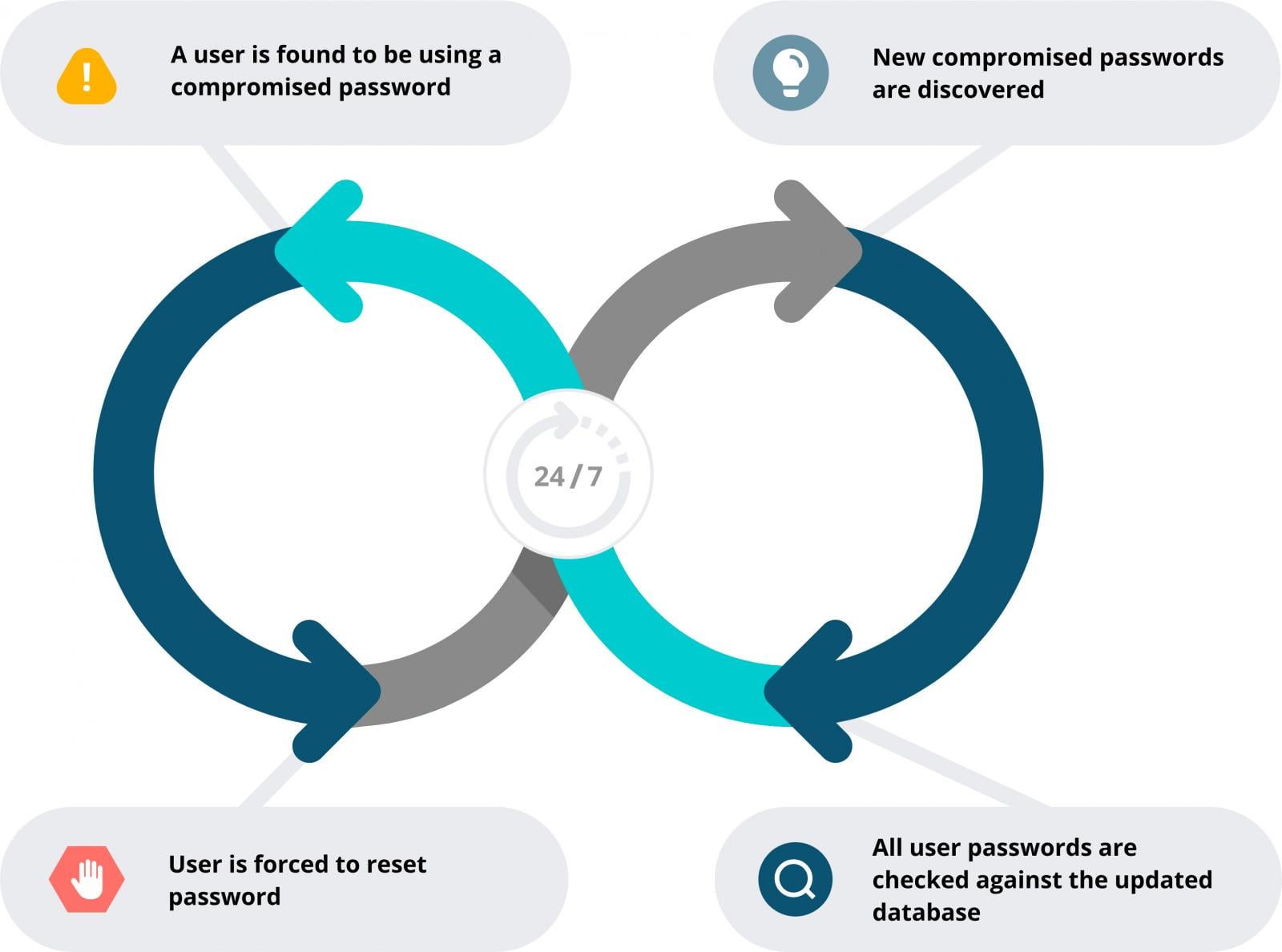

Specops Password Policyは、カスタム除外辞書を適用し、54億件以上の既知の侵害パスワードに対してActive Directoryを継続的にスキャンすることで、CeWLスタイルのワードリスト攻撃を阻止し、暴露された認証情報の再利用を削減します。

最小限の長さと複雑さを強制

長さと予測不可能性がブルートフォース技術に対する最善の防御となるため、少なくとも15文字のパスフレーズを要求する。パスフレーズは、ユーザーに強力で長いパスワードを作成させる最善の方法です。

多要素認証(MFA)を有効にする

もしまだなら、これは当然始めるべきことです。Windowsログオン、VPN、RDP接続を保護できるSpecops Secure Accessのようなシンプルで効果的なMFAソリューションを検討してください。

MFAはパスワードの漏洩を防ぐものではありませんが、パスワードが単独の認証要素として使用されるのを防ぐことで、クレデンシャル漏洩の影響を大幅に制限します。

パスワード・ポリシーを実際の攻撃に合わせる

パスワードを静的なコンプライアンス要件ではなく、能動的なセキュリティ・コントロールとして扱う。コンテキストに由来するパスワード、過去に公開されたパスワード、または容易に推測されるパスワードを防止するポリシーを実施することで、攻撃者が標的のワードリストから得る価値を低減し、MFA は認証情報が漏洩した場合に必要な防御の第 2 線を提供します。

これらの制御を組み合わせることで、パスワード攻撃が実際にどのように発生するかを反映した、より弾力性のある認証戦略が形成されます。

ユーザーに不必要な複雑さを与えることなく、Specopsがより強固で弾力的なパスワードセキュリティをサポートする方法について、当社のエキスパートにご相談ください。

Specops Softwareがスポンサーとなり、執筆しました。

Comments