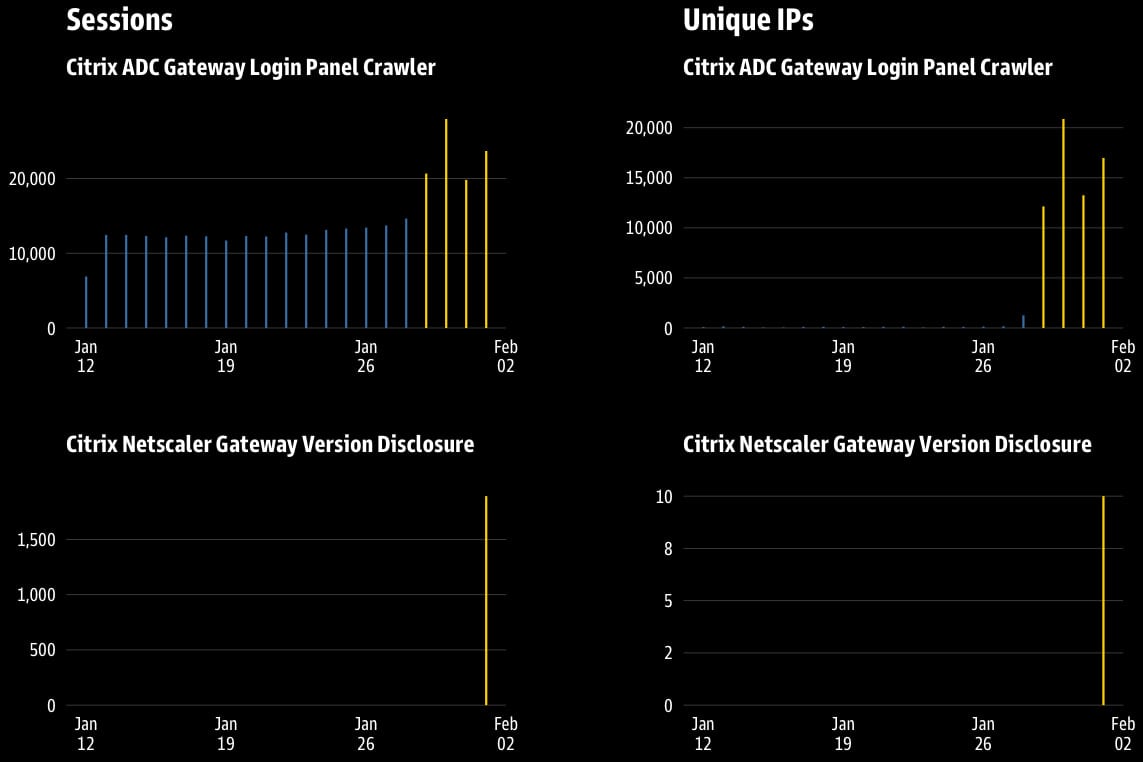

先週、Citrix NetScalerインフラストラクチャを標的とした協調的な偵察キャンペーンが、ログインパネルを発見するために何万もの住宅用プロキシを使用していた。

この活動は1月28日から2月2日の間に観測され、製品のバージョンの列挙にも重点が置かれていたことから、組織的な偵察活動が行われていたことがわかります。

脅威モニタリング・プラットフォームGreyNoiseは、スキャン・トラフィックの発生源を、111,834のセッションを開始した63,000以上の異なるIPまで追跡しました。研究者によると、トラフィックの79%はCitrix Gatewayのハニーポットを狙ったものでした。

トラフィックのおよそ64%は家庭用プロキシからで、IPは世界中に分散しており、正規の消費者向けISPアドレスとして表示され、レピュテーションベースのフィルタリングを回避していました。残りの36%は単一のAzure IPアドレスからでした。

この活動は、無作為のインターネット・スキャンというよりも、むしろ侵入前のインフラ・マッピングを強く示している、とGreyNoiseは述べている。

“EPA(エンドポイントアナリシス)のセットアップファイルパスの特定のターゲティングは、バージョン固有のエクスプロイト開発または既知のCitrix ADCの弱点に対する脆弱性検証への関心を示唆している。”

ソースはこちら:グレイノイズ

最も活発なものは、63,189のユニークIPから109,942のセッションを生成し、’/logon/LogonPoint/index.html’の認証インターフェースを標的として、公開されたCitrixログインパネルを大規模に特定するものです。

2月1日に観測された2つ目の指標は、EPAアーティファクトを介してCitrixのバージョンを列挙するために、URLパス’/epa/scripts/win/nsepa_setup.exe’に焦点を当てた1,892セッションを10IPで6時間かけて開始したものでした。

GreyNoiseは、攻撃者が2016年初頭にリリースされたChrome 50用のユーザーエージェントを使用していたことを指摘しています。EPAセットアップファイルを標的とすることは、「バージョン固有のエクスプロイト開発または既知のCitrix ADCの弱点に対する脆弱性検証への関心」を示している可能性があります。

GreyNoiseは、「迅速な開始と完了は、脆弱なEPA設定の発見または展開ウィンドウに関するインテリジェンスによって引き起こされた可能性のある標的型スキャンスプリントを示唆しています」と述べています。

Citrix製品に影響を与える最新の重大な欠陥は、「CitrixBleed 2」と呼ばれるCVE-2025-5777と、ゼロデイとして悪用されたリモートコード実行の脆弱性CVE-2025-5775です。

GreyNoiseは、この最新の活動に対して、以下のようないくつかの検知機会を挙げている:

- 非認証ソースから発信されるblackbox-exporterユーザーエージェントの監視

- /epa/scripts/win/nsepa_setup.exeへの外部アクセスに対する警告

- logon/LogonPoint/パスの迅速な列挙のフラグ設定

- Citrix Gatewayエンドポイントに対するHEADリクエストの監視

- 古いブラウザのフィンガープリント、特にChrome 50(2016年頃)の追跡

さらに研究者は、システム管理者に対し、インターネットに面したCitrix Gatewayの必要性を見直し、/epa/scripts/ディレクトリへのアクセスを制限し、HTTPレスポンスにおけるバージョン開示を無効にし、予期しない地域の家庭用ISPからの異常なアクセスを監視するよう推奨している。

GreyNoiseはまた、スキャン活動を開始するために使用されたIPアドレスを共有している。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

ITインフラの未来はここにある

現代のITインフラは、手作業のワークフローでは対応できないほど高速に動いています。

この新しいTinesガイドでは、チームが隠れた手作業の遅延を削減し、自動応答によって信頼性を向上させ、すでに使用しているツールの上にインテリジェントなワークフローを構築して拡張する方法をご紹介します。

Comments