企業の人事およびERPプラットフォーム向けの生産性向上ツールやセキュリティ・ツールを装った悪質なChrome拡張機能がChrome Web Store上に存在し、認証情報を盗んだり、セキュリティ・インシデントに対応するための管理ページをブロックしたりしていることが発見された。

このキャンペーンはサイバーセキュリティ企業 Socket によって発見されたもので、Workday、NetSuite、SAP SuccessFactors を標的とした 5 つの Chrome 拡張機能が確認され、合計で 2,300 回以上インストールされたとのことです。

「このキャンペーンは、リモートサーバへのCookieの流出、セキュリティ管理ページをブロックするためのDOM操作、およびセッションを直接ハイジャックするための双方向Cookieインジェクションという、3つの異なる攻撃タイプを展開しています。

「これらの拡張機能は、同じ企業プラットフォームをターゲットにしており、セキュリティツールの検出リスト、APIのエンドポイントパターン、コード構造を共有しています。

これらの拡張機能は異なる名前で公開されているが、研究者によれば、同一のインフラ、コードパターン、標的を共有しているという。拡張機能のうち4つはdatabycloud1104という開発者名で公開され、5つ目はSoftware Accessという名前で異なるブランド名を使用していた。

この拡張機能は2,300人のユーザーにしか影響を与えませんでしたが、企業の認証情報が盗まれたことで、大規模なランサムウェアやデータ窃盗攻撃の燃料となる可能性があります。

企業ユーザー向けツールとして販売

Socket社によると、これらの拡張機能は、企業の人事やERPプラットフォームのユーザーに対して、生産性の向上、ワークフローの合理化、またはセキュリティ管理の強化を目的としたツールとして販売されていたという。

いくつかの拡張機能は、Workday、NetSuite、およびその他のプラットフォームの「プレミアムツール」への簡易アクセスを提供すると謳っていた。

より人気のある拡張機能の 1 つであるData By Cloud 2 は 1,000 回インストールされ、複数の企業アカウントを管理するユーザーに一括管理ツールと高速アクセスを提供するダッシュボードとして宣伝されました。

もう1つの拡張機能、Tool Access 11は、機密性の高い管理機能へのアクセスを制限するセキュリティに特化したアドオンと位置づけられていた。この拡張機能は、アカウントの漏洩を防ぐために、「特別なツール」によるユーザーとのやり取りを制限できると主張している。

グループ内の他の拡張機能でも、ツールやサービスへの「アクセス」を提供するという同様の文言が使用されており、企業との統合と一致するようなパーミッションが要求されていた。

しかし、Socketによると、どの拡張機能もクッキーの抽出、クレデンシャルの流出、セキュリティ管理ページのブロックを開示していなかった。拡張機能のプライバシーポリシーにも、ユーザーデータが収集されることは記載されていなかった。

Socketの分析によると、これらの拡張機能は、認証クッキーの抽出、管理ページのブロック、クッキー・インジェクションによるセッション・ハイジャックなど、悪意のある動作が混在していることが判明しました。

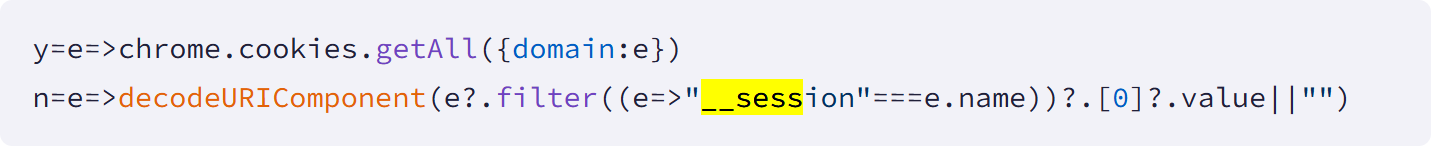

複数の拡張機能は、標的としたドメインの「__session」という名前の認証クッキーを継続的に抽出しました。

ソースはこちら:ソケット

これらのトークンは 60 秒ごとにリモートのコマンド アンド コントロール サーバーに流出するため、攻撃者はユーザーがログアウトした後、再度ログインしてもアクセスを維持することができます。

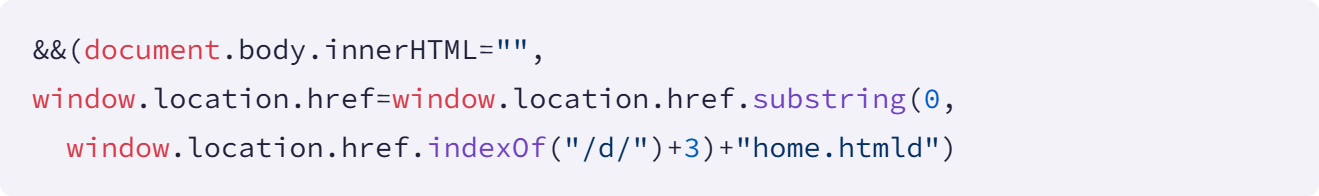

Tool Access 11 と Data By Cloud 2 という 2 つの拡張機能は、Workday 内のセキュリティおよびインシデント対応ページへのアクセスをブロックしました。ページタイトルの検出を使用して、これらの拡張機能はページ上のコンテンツを消去するか、管理者を管理ページからリダイレクトさせました。

「Tool Access 11は、認証ポリシー、セキュリティプロキシ設定、IP範囲管理、セッション制御を含む44の管理ページを対象としています。

「Data By Cloud 2では、パスワード管理、アカウント無効化、2FAデバイス制御、セキュリティ監査ログを追加することで、これを56ページに拡大している。

これらのページへのアクセスをブロックすると、セキュリティ・インシデントが検出された場合に、正当な管理者が対応できなくなる可能性がある。

Source:ソケット

最後に、Socketによると、Software Access拡張機能は、双方向のクッキー操作を可能にする機能も含むことで、最も悪質な動作を実装しています。セッション・トークンを盗むことに加えて、この拡張機能は攻撃者のサーバから盗まれたクッキーを受け取り、ブラウザに直接注入することができました。

C2を介して認証クッキーを設定することで、攻撃者はユーザー名、パスワード、または多要素認証コードを入力することなく、認証セッションを乗っ取ることができたと研究者は述べています。Socket社によると、これにより、標的となる企業プラットフォーム全体で、即座にアカウントを乗っ取ることが可能になったという。

Socket社によると、この拡張機能はGoogleに報告され、この記事の公開時点では削除されているようだ。

これらの拡張機能を使用していた人は、インシデント対応のためにセキュリティ管理者に報告し、対象となるプラットフォームのパスワードを変更する必要がある。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments