マイクロソフトは22日、2025年3月以降、米国内だけで少なくとも4000万ドルの被害が報告されている大規模なサイバー犯罪プラットフォーム、RedVDSを妨害したと発表した。

マイクロソフトは米国と英国で民事訴訟を起こし、悪質なインフラを押収し、欧州警察およびドイツ当局との広範な国際作戦の一環としてRedVDSのマーケットプレイスと顧客ポータルをオフラインにした。

この訴訟では、2人の共同原告がマイクロソフト社に加わりました:H2-Pharmaはアラバマ州の製薬会社で、ビジネスEメール漏洩スキームで730万ドルを失い、フロリダのゲートハウス・ドック・コンドミニアム・アソシエーションは約50万ドルの住民資金を失いました。

「マイクロソフトのデジタル犯罪部門のアシスタント・ジェネラル・カウンセルであるスティーブン・マサダ氏は、「RedVDSは、月々わずか24ドルで、犯罪者に使い捨ての仮想コンピューターへのアクセスを提供する。

「このようなサービスは、今日のサイバー犯罪の急増の原動力となり、世界中の個人、企業、地域社会に害を及ぼす攻撃の原動力となっています。

RedVDSは2019年以降、サイバー犯罪アズ・ア・サービス・プラットフォームとして運営され(redvds[.]com、redvds[.]pro、vdspanel[.]spaceのドメインを使用)、Storm-0259、Storm-2227、Storm-1575、Storm-1747として追跡されている脅威行為者を含む複数のサイバー犯罪グループに、管理者制御および使用制限なしの仮想Windowsクラウドサーバーへのアクセスを販売していた。

マイクロソフトの調査によると、RedVDSの開発者および運営者(Storm-2470として追跡)は、単一のクローンWindows Server 2022イメージからすべての仮想マシンを作成していました。これは、すべてのインスタンスが同じコンピュータ名「WIN-BUNS25TD77J」を共有するという特徴的な技術的フィンガープリントを残し、調査員が悪意のあるキャンペーンを横断してサービスの運用を追跡するのに役立った異常です。

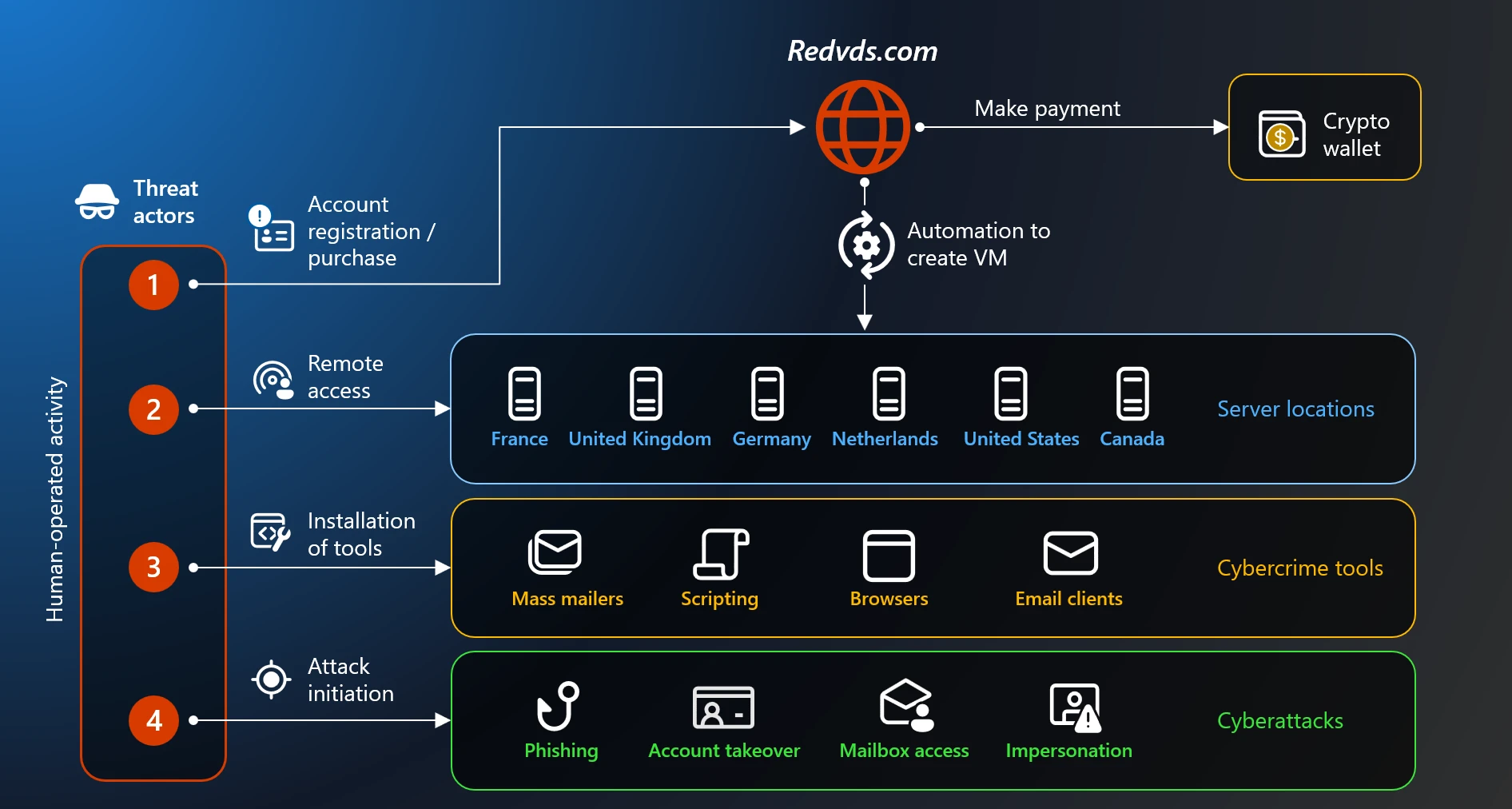

RedVDSは、米国、英国、フランス、カナダ、オランダ、ドイツのサードパーティ・ホスティング・プロバイダーからサーバーを借りていました。これにより、犯罪者は地理的にターゲットに近いIPアドレスを用意し、ロケーションベースのセキュリティ・フィルタを容易に回避することができました。

捜査当局は、RedVDSの顧客が、大量メール送信ユーティリティ、電子メールアドレス収集ツール、プライバシー・ツール、リモート・アクセス・ソフトウェアなど、さまざまなマルウェアや悪意のあるツールをレンタル・サーバーに導入していることを発見しました。

このサービスを利用することで、犯罪者は大量のフィッシングメールを送信したり、詐欺インフラをホストしたり、暗号通貨による支払いで匿名性を維持しながら詐欺スキームを促進したりすることができました。

RedVDSサーバーは、クレデンシャルの窃盗、アカウントの乗っ取り、ビジネスEメールの漏洩(別名、支払いの横流し)攻撃、不動産の支払い横流し詐欺にも使用され、後者はカナダとオーストラリア全土の9,000人以上の顧客に巨額の損失をもたらしました。

マイクロソフトの調べによると、RedVDSの顧客の多くは、より説得力のあるフィッシングメールを生成するために、ChatGPTを含む人工知能ツールを攻撃に使用しており、また、顔交換、動画操作、音声クローニングを使用して、さまざまな信頼できる組織や個人になりすましている。

わずか1ヶ月の間に、2,600台以上のRedVDS仮想マシンを操るサイバー犯罪者は、マイクロソフトの顧客だけに1日平均100万通のフィッシング・メッセージを送信しました。これにより、この4ヶ月間で約20万件のマイクロソフトアカウントを侵害することができました。

「2025年9月以降、RedVDSを利用した攻撃により、全世界で19万1,000以上の組織が侵害または不正アクセスを受けました。この数字は、すべてのテクノロジー・プロバイダーにおいて影響を受けたアカウントの一部に過ぎず、このインフラがサイバー攻撃の規模をいかに迅速に拡大させるかを示しています。

「これらの数字は、すべてのテクノロジー・プロバイダにまたがる影響を受けたアカウントのサブセットに過ぎず、このインフラがいかに迅速にサイバー攻撃の規模を拡大させるかを物語っている。

9月には、Cloudflareとの連携により、MicrosoftのDigital Crimes Unit(DCU)は、サイバー犯罪者が何千ものMicrosoft 365の認証情報を盗むのに役立った大規模なPhishing-as-a-Service(PhaaS)作戦であるRaccoonO365も阻止しました。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

MCPのための7つのセキュリティ・ベスト・プラクティス

MCP(モデル・コンテキスト・プロトコル)がLLMをツールやデータに接続するための標準になるにつれて、セキュリティ・チームはこれらの新しいサービスを安全に保つために迅速に動いています。

この無料のチート・シートには、今日から使える7つのベスト・プラクティスがまとめられています。

Comments