米国サイバーセキュリティ・インフラセキュリティ局(CISA)は、ゼロデイ攻撃で悪用された深刻度の高いGogsの脆弱性に対し、政府機関にシステムの安全性を確保するよう命じた。

GitLabやGitHub Enterpriseの代替として設計され、Goで書かれたGogsは、リモート・コラボレーション用にオンラインで公開されることが多い。

CVE-2025-8110 として追跡されているこのリモートコード実行 (RCE) セキュリティの欠陥は、PutContents API のパストラバーサルの弱さに起因しており、認証された攻撃者は、シンボリックリンク経由でリポジトリ外のファイルを上書きすることで、以前にパッチが適用された RCE バグ (CVE-2024-55947) に対して実装された防御を回避することができます。

攻撃者は、機密性の高いシステム・ファイルを指すシンボリックリンクを含むリポジトリを作成し、PutContents API を使用してシンボリックリンクを通してデータを書き込み、リポジトリ外のターゲットを上書きすることで、この欠陥を悪用することができます。Git の設定ファイル、特に sshCommand 設定を上書きすることで、脅威者はターゲットシステムに任意のコマンドを実行させることができます。

Wiz Research社は、7月に顧客のインターネット向けGogsサーバーに影響を与えたマルウェア感染を調査している際にこの脆弱性を発見し、7月17日にGogsのメンテナに報告しました。彼らは3ヶ月後の10月30日にWizの報告を認め、先週CVE-2025-8110に対するパッチをリリースした。このパッチは、すべてのファイル書き込みエントリポイントでシンボリックリンクを意識したパス検証を追加するものである。

Wiz Researchが公開したタイムラインによると、この脆弱性をゼロデイとする攻撃の第二波が11月1日に観測されました。

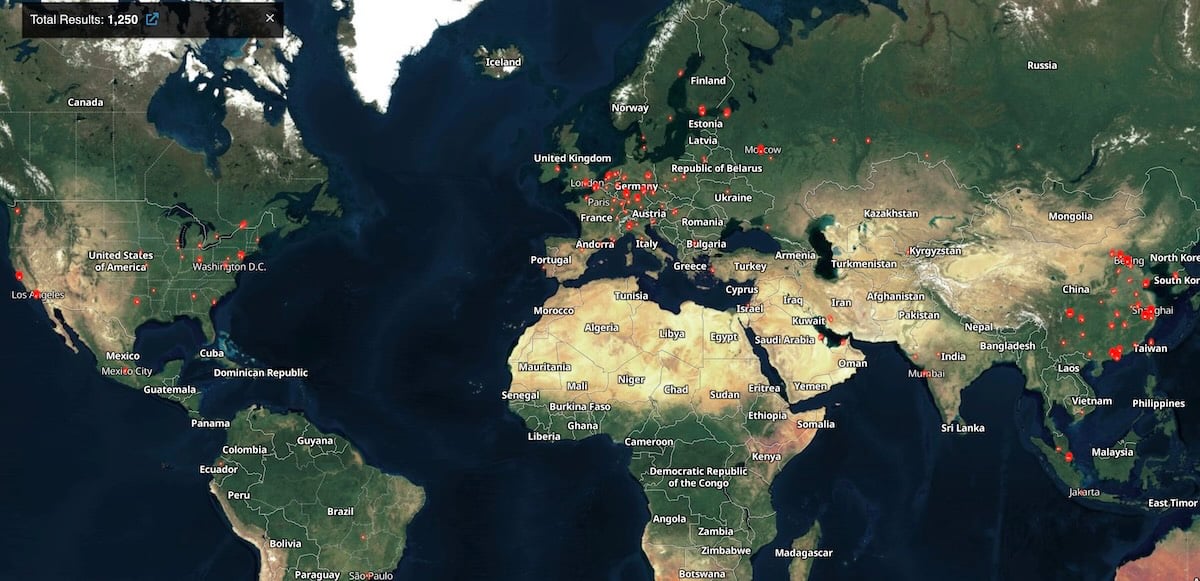

これらのキャンペーンを調査している間、Wizの研究者は1,400台以上のGogsサーバーがオンラインで公開され(うち1,250台は公開されたまま)、700台以上のインスタンスが侵害の兆候を示していることを発見しました。

CISAは現在、Wizの報告を確認し、このセキュリティ上の欠陥を悪用されている脆弱性のリストに追加し、連邦民間行政機関(FCEB)に対し、2026年2月2日までに3週間以内にパッチを当てるよう命じている。

FCEB機関とは、エネルギー省、司法省、国土安全保障省、国務省など、軍事機関以外の米行政府を指す。

「この種の脆弱性は、悪意のあるサイバーアクターにとって頻繁に攻撃経路となり、連邦政府企業に重大なリスクをもたらす」とCISAは警告している。「ベンダーの指示に従って緩和策を適用するか、クラウドサービスに適用されるBOD 22-01ガイダンスに従うか、緩和策が利用できない場合は製品の使用を中止すること。

攻撃対象をさらに減らすため、Gogsユーザーはデフォルトのオープン登録設定を直ちに無効にし、VPNまたは許可リストを使用してサーバーへのアクセスを制限することが推奨される。

さらに、Gogsインスタンスで侵害の兆候をチェックしたい管理者は、PutContents APIの不審な使用と、2つの攻撃波の間に作成されたランダムな8文字の名前を持つリポジトリを探す必要があります。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

2026年CISO予算ベンチマーク

予算の季節です!300人以上のCISOやセキュリティ・リーダーが、来年に向けてどのような計画、支出、優先順位付けを行っているかを発表しました。本レポートでは、2026年に向けた戦略のベンチマーク、新たなトレンドの特定、優先事項の比較を可能にするために、彼らの洞察をまとめています。

トップリーダーがどのように投資を測定可能なインパクトに変えているかをご覧ください。

Comments