Apex Legendsのプレイヤーは週末、ライブマッチ中に脅威行為者にキャラクターを乗っ取られ、接続を切られ、ニックネームを変更されるという混乱に見舞われた。

依然として人気の高いバトルロイヤルヒーローシューティングゲームのパブリッシャーであるRespawn社は、このセキュリティインシデントについて公式声明を発表し、エクスプロイトやマルウェア感染によるものではないことをプレイヤーに保証した。

同タイトルは依然として多くのユーザーを抱えており、2025年半ばの時点で、全プラットフォームで1日あたり推定50万人の同時プレイヤーを抱えている。

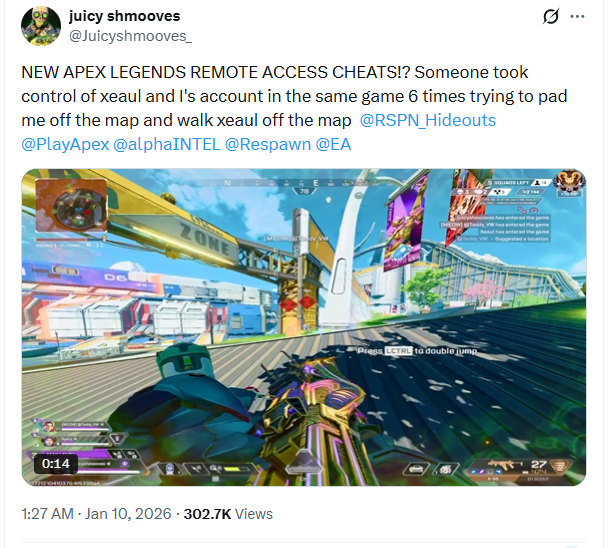

プレイヤーは少なくとも金曜日から問題を報告し始めており、外部のアクターがゲーム内で自分のキャラクターをコントロールし、マップ外に移動させようとしたと述べている。

彼らはまた、奇妙な動作を示すセッションのゲームプレイのライブフィードを共有した。

土曜日、Respawnはこの問題を認め、”Apex Legendsにおいて、悪意のあるプレイヤーが他のプレイヤーの入力を遠隔操作することができるアクティブなセキュリティインシデントが発生した “とする声明を発表した。

“最初の調査に基づき、我々は悪質な行為者がRCEやインジェクション攻撃の場合のようにコードをインストールまたは実行できることを示唆する証拠を確認していない “と同社は安心させた。

Respawnが解決策を探っている間にも、プレイヤーたちから障害が報告され続け、中にはクライアントがサーバーから切断されたり、ゲームキャラクターが乗っ取られたりといった攻撃的なものもあった。

観察に基づき、あるプレイヤーは「何者かが管理者権限を取得」し、サーバのデバッグ・システムに昇格権限でアクセスし、aimbotチートやその他の悪用を可能にしていたと結論づけた。

強制的に切断されたチームメイトのニックネームが「RSPN Admin」に置き換えられていたという報告も多い。

Respawnは、この事態を認識してからおよそ6時間後に、この事件を解決したことをコミュニティに知らせたが、チートとの関連をほのめかす以外に、何が起こったのかについての追加情報は共有しなかった。

「Respawnは、「チート対策は常に猫とネズミのゲームであり、皆さんの報告は、今日私たちを助けてくれたものも含め、私たちの注意を喚起するために不可欠です。

とRespawnは述べています。この事件についての詳細を知るために、ゲームパブリッシャーに連絡を取りました。

昨年、Apex Legendsの北米大会では、トーナメント試合中にハッカーがプレイヤーを妨害する事件が発生しました。

この事件によりエレクトロニック・アーツは決勝戦の延期を余儀なくされ、同タイトルの安全性に対するコミュニティの信頼を損なった。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

MCPのための7つのセキュリティ・ベスト・プラクティス

MCP(モデル・コンテキスト・プロトコル)がLLMをツールやデータに接続するための標準になるにつれて、セキュリティ・チームはこれらの新しいサービスを安全に保つために迅速に動いています。

この無料のチート・シートには、今日から使える7つのベスト・プラクティスがまとめられています。

Comments