台湾の国家安全局によると、2025年、中国のエネルギー部門に対する攻撃は前年比10倍に増加した。

同局の報告書によると、攻撃者は9つの主要分野の重要インフラを標的とし、中国に関連するサイバー事件の総数は6%増加した。

救急救命と病院の分野ではサイバー攻撃が54%増加し、通信と伝送では6.7%増加した。

工業団地と食品に対する脅威活動は横ばい、行政機関はわずかな減少を記録し、金融と水資源セクターは大幅に減少した。

しかし、台湾の国家安全保障局(NSB)は、最も顕著な活動はエネルギー部門で記録され、2025年のサイバー攻撃の数は2024年と比較して1,000%増加したと指摘している。

.jpg)

出典:nsb.gov.tw

台湾は、これらの攻撃の多くは軍事活動と連携しており、主要な政治イベント、政府発表、高官の海外訪問の際に急増が見られたと主張している。

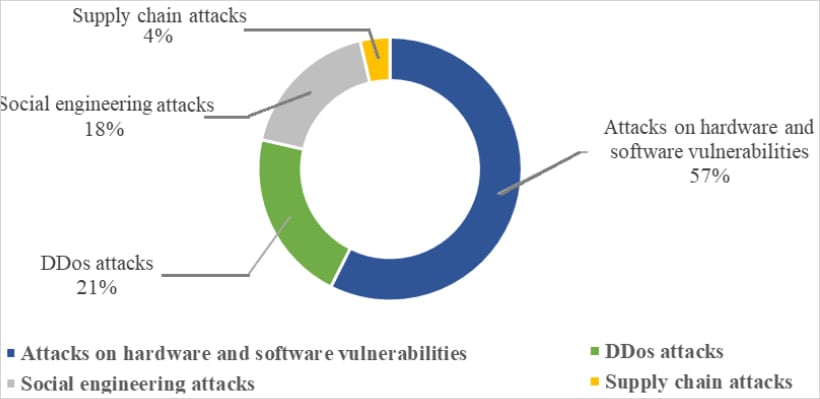

報告書によると、4つの攻撃手法が際立っており、ハードウェアやソフトウェアの脆弱性を利用したものが最も多かった。その他の手口としては、分散型サービス妨害(DDoS)、ソーシャル・エンジニアリング攻撃、サプライチェーン・インシデントなどが観察された。

特にエネルギー部門を標的とした活動については、産業用制御システムを標的にし、計画的なソフトウェアのアップグレード中にマルウェアをインジェクションする機会がないか監視していました。

「中国のサイバー軍は、石油、電力、天然ガス部門を含む台湾の公営および民営のエネルギー企業のネットワーク機器や産業用制御システムを集中的に調査している。

「さらに、台湾のエネルギー企業がソフトウェアのアップグレードを実施する際、中国のハッカーはその機会を利用してシステムにマルウェアを埋め込み、台湾のエネルギー部門の運営メカニズム、資材調達、バックアップシステムの構築に関する運営計画を把握する。”

出典:nsb.gov.tw

通信部門は、中間者攻撃(AitM)やネットワークの欠陥を利用した持続的アクセスで狙われた。政府機関は、フィッシング攻撃やデータ盗難攻撃の標的にされた。ハイテク部門は、サプライチェーン攻撃やソーシャル・エンジニアリング攻撃で狙われ、先端チップや産業技術データの窃盗を試みた。

NSBは、このサイバー活動をBlackTech、Flax Typhoon、Mustang Panda、APT41、UNC3886として知られる中国のハッカー集団によるものだとしている。

同機関は、中国を主要なサイバー脅威として認識する30カ国以上と協力しており、悪意のあるインフラに関する情報共有や共同調査に関与している。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

MCPのための7つのセキュリティ・ベスト・プラクティス

MCP(モデル・コンテキスト・プロトコル)がLLMをツールやデータに接続するための標準になるにつれて、セキュリティ・チームはこれらの新しいサービスを安全に保つために迅速に動いています。

この無料のチート・シートには、今日から使える7つのベスト・プラクティスがまとめられています。

Comments