Ni8mare」と呼ばれる最大深刻度の脆弱性により、リモートの認証されていない攻撃者は、N8Nワークフローオートメーションプラットフォームのローカルに配置されたインスタンスを制御することができます。

このセキュリティ問題はCVE-2026-21858として識別され、深刻度は10点満点中10点である。データ・セキュリティ企業Cyeraの研究者によると、脆弱性のあるn8nサーバーは10万台以上あるという。

n8nはオープンソースのワークフロー自動化ツールで、ビジュアルエディタを介してアプリケーション、API、サービスを複雑なワークフローに接続することができる。主にタスクの自動化に使用され、AIや大規模言語モデル(LLM)サービスとの統合をサポートしている。

npmでは毎週5万以上のダウンロードがあり、Docker Hubでは1億以上のプルがある。LLM呼び出しのオーケストレーション、AIエージェントやRAGパイプラインの構築、データの取り込みと取得の自動化などに使用されており、AI分野で人気のあるツールです。

Ni8mareの詳細

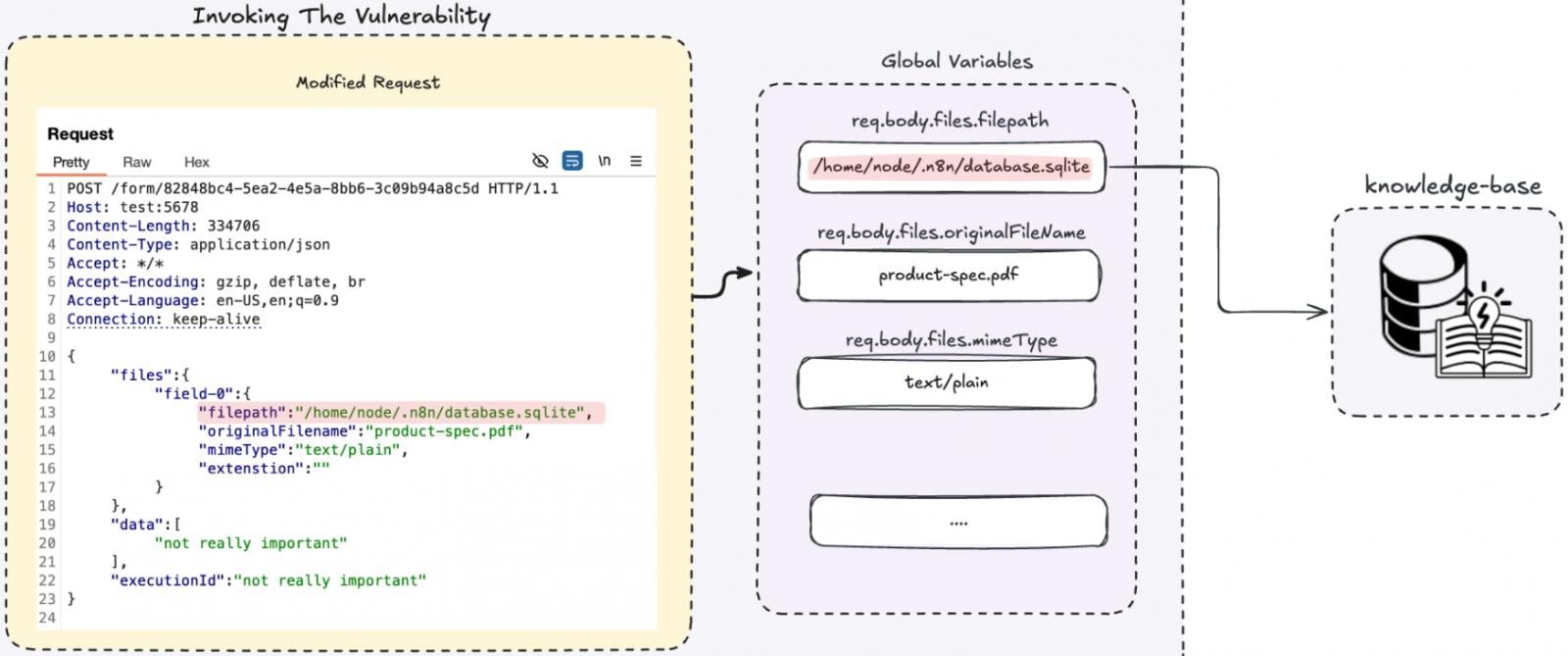

Ni8mareの脆弱性は、特定のフォームベースのワークフローを実行することで、攻撃者が基礎となるサーバー上のファイルにアクセスできるようにするものです。

「脆弱なワークフローは、認証されていないリモートの攻撃者にアクセスを許可する可能性があります。この結果、システムに保存されている機密情報が漏洩する可能性があり、導入構成やワークフローの使用状況によっては、さらなる侵害が可能になる可能性があります」とn8nの 開発者は述べている。

Cyera社の研究者はNi8mareの脆弱性(CVE-2026-21858)を発見し、2025年11月9日にn8n社に報告した。セキュリティ上の問題は、n8nがデータを解析する方法におけるコンテントタイプの混乱であるという。

n8nは、ウェブフック(特定のメッセージをリッスンすることでワークフローのイベントをトリガーするコンポーネント)で設定された’content-type’ヘッダに基づいて受信データを処理するために2つの関数を使用する。

Webhookリクエストがmultipart/form-dataとしてマークされている場合、n8nはそれをファイルアップロードとして扱い、ランダムに生成された一時的な場所にファイルを保存する特別なアップロードパーサーを使用する。

“これは、ユーザーがファイルの最終的な場所を制御できないことを意味し、パストラバーサル攻撃から保護されます。”

しかし、他のすべてのコンテンツタイプでは、n8nは代わりに標準のパーサーを使用します。

Cyera社は、application/jsonのような異なるコンテンツタイプを設定することで、攻撃者がアップロードパーサーをバイパスできることを発見した。

この状況では、n8nはファイル関連のフィールドを処理しますが、リクエストが実際に有効なファイルアップロードを含んでいるかどうかを検証せずに処理します。これにより、攻撃者はファイルパスを含むファイルメタデータを完全に制御できる。

.jpg)

Source:Cyera

“この関数は、コンテンツタイプが multipart/form-data であることを確認せずに呼び出されるため、req.body.files オブジェクト全体を制御します。アップロードされたファイルをコピーする代わりに、システムから任意のローカルファイルをコピーできるのです」とCyera氏は説明する。

これにより、n8nインスタンスから任意のファイルを読み取ることが可能になり、ワークフローのナレッジベースに内部ファイルを追加することで、秘密を暴露することができる。

Cyera社によれば、これを悪用して、インスタンスに保存されている秘密を暴露したり、機密ファイルをワークフローに注入したり、セッション・クッキーを偽造して認証を回避したり、あるいは任意のコマンドを実行したりすることが可能だという。

Source:Cyera

Cyeraは、n8nはAPIキー、OAuthトークン、データベース認証情報、クラウドストレージアクセス、CI/CDシークレット、ビジネスデータを保存することが多く、自動化の中心的なハブになっていると強調している。

n8nの開発者によると、Ni8mareで利用可能な公式の回避策はないが、1つの緩和策は、一般にアクセス可能なウェブフックとフォームのエンドポイントを制限または無効にすることだという。

推奨される対処法は、n8nのバージョン1.121.0またはそれ以降のものにアップデートすることです。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

2026年CISO予算ベンチマーク

予算の季節です!300人以上のCISOやセキュリティ・リーダーが、来年に向けてどのような計画、支出、優先順位付けを行っているかを発表しました。本レポートでは、2026年に向けた戦略のベンチマーク、新たなトレンドの特定、優先事項の比較を可能にするために、彼らの洞察をまとめています。

トップリーダーがどのように投資を測定可能なインパクトに変えているかをご覧ください。

Comments