AisuruマルウェアのAndroid亜種であるKimwolfボットネットは、200万以上のホストにまで拡大しており、そのほとんどは、家庭内プロキシネットワークの脆弱性を悪用して、内部ネットワーク上のデバイスを標的として感染している。

研究者らは、昨年8月以降、このマルウェアの活動が活発化していることを確認している。この1ヶ月間、Kimwolfはプロキシ・ネットワークのスキャンを強化し、Android Debug Bridge(ADB)サービスが露出しているデバイスを探している。

一般的な標的は、ADB経由で認証されていないアクセスを許可するAndroidベースのTVボックスやストリーミングデバイスです。侵害されたデバイスは主に、分散型サービス拒否(DDoS)攻撃、プロキシの転売、およびPlainproxies ByteconnectのようなサードパーティSDKを介したアプリインストールの収益化に使用されます。

Aisuruボットネットは現在、公表されている最大のDDoS攻撃の原因となっており、Cloudflareの計測ではピーク時で毎秒29.7テラビットに達している。

XLabのレポートによると、Kimwolf Androidボットネットは、12月4日時点で180万台以上のデバイスに感染していた。

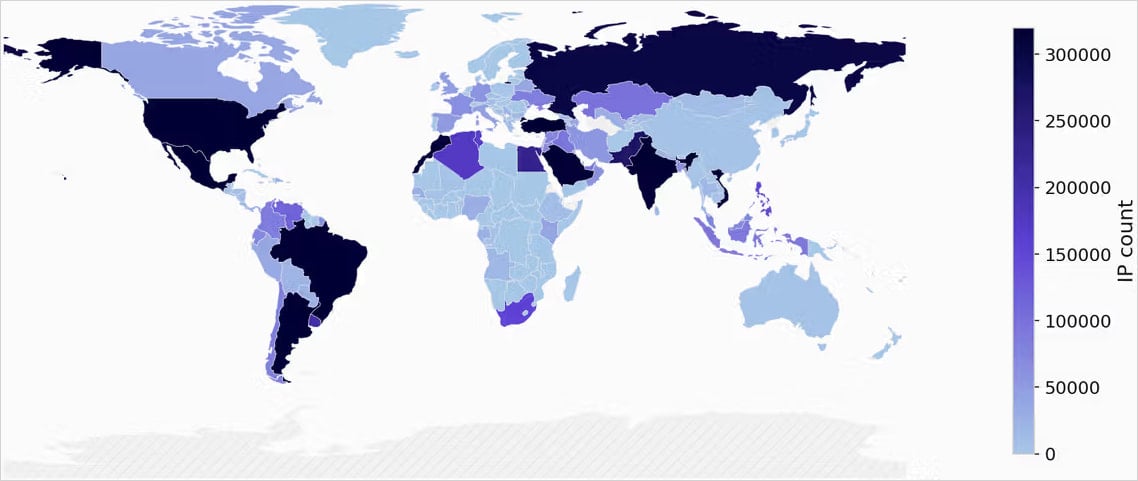

脅威インテリジェンスおよび詐欺対策サイバーセキュリティ企業Synthientの研究者は、Kimwolfの活動を追跡している。同社によると、感染したデバイスの数は200万台近くに上り、毎週約1200万個のユニークIPアドレスを生成しているという。

感染したアンドロイド端末の多くは、ベトナム、ブラジル、インド、サウジアラビアにある。多くの場合、システムは購入前にプロキシSDKによって侵害されており、これは過去にも報告されている。

ソースはこちら:Synthient

住宅用プロキシを悪用

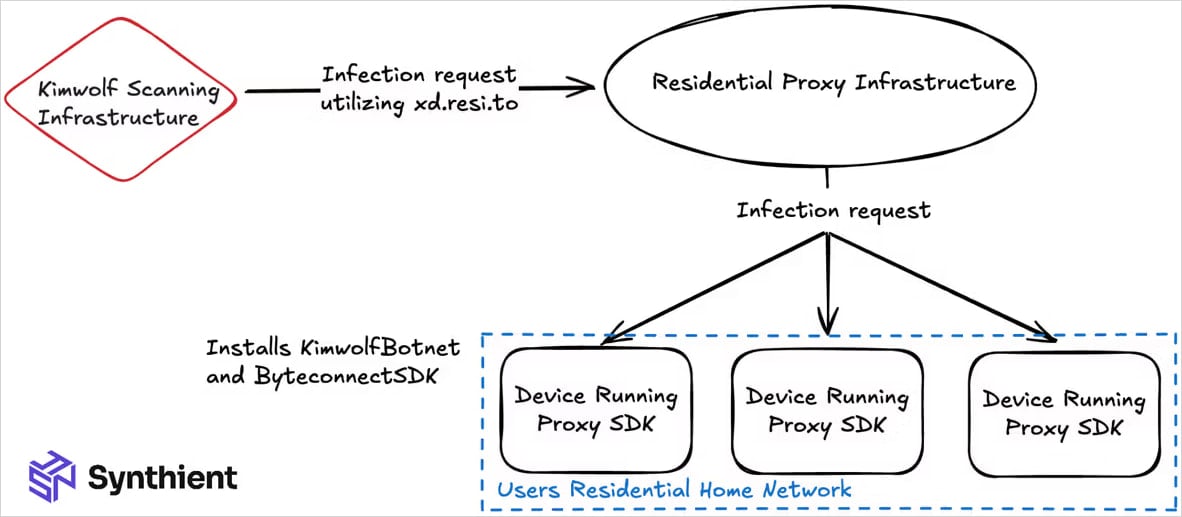

Synthientによると、Kimwolfの急速な成長は、脆弱なAndroidデバイスに到達するために家庭用プロキシネットワークを悪用することが主な原因であるという。具体的には、このマルウェアは、ローカルネットワークのアドレスとポートへのアクセスを許可するプロキシ・プロバイダーを利用し、プロキシ・クライアントと同じ内部ネットワーク上で動作するデバイスとの直接対話を可能にする。

2025年11月12日から、Synthientは、ポート5555、5858、12108、および3222をターゲットとして、プロキシエンドポイントを通じて公開される認証されていないADBサービスをスキャンするアクティビティの増加を観測しました。

Android Debug Bridge(ADB)は、アプリのインストールと削除、シェルコマンドの実行、ファイルの転送、Androidデバイスのデバッグを可能にする開発およびデバッグ用インターフェースです。ADBがネットワーク上に公開されると、不正なリモート接続によってAndroidデバイスを変更したり、制御したりすることが可能になります。

到達可能な場合、ボットネットのペイロードはnetcatまたはtelnet経由で配信され、シェルスクリプトを公開されたデバイスに直接パイプし、ローカルで実行され、/data/local/tmpに書き込まれる。

Synthientは、12月を通して複数のペイロードの亜種を捕捉しましたが、配信方法は変わりませんでした。

提供元Synthient

研究者らは、あるサンプルの住宅用プロキシプールにおいて高い暴露率を発見し、このようなデバイスがこれらのネットワークに参加してから数分以内に悪用される可能性があることを強調した。

「IPIDEAのプロキシ・プールに含まれる暴露されたデバイスを分析したところ、Androidデバイスの67%が認証されておらず、リモート・コード実行の脆弱性が残されていることがわかりました」とSynthientは説明している。

「私たちのスキャンから、私たちは約600万の脆弱なIPを発見しました[…]これらのデバイスは、多くの場合、プロキシプロバイダのSDKで事前に感染して出荷されている」と研究者は言う。

IPIDEAは、影響を受けたプロキシプロバイダの1つであり、すべてのポートへのアクセスを可能にしていたため、Kimwolfのトップターゲットであったが、12月28日にSynthientの警告に対応し、ローカルネットワークと広範なポートへのアクセスをブロックした。

研究者は、Kimwolfの活動で観測された「トップ・プロキシ・プロバイダー」に、合計でほぼ12件の脆弱性レポートを送った。しかし、研究者は、マルウェアに狙われたすべてのプロキシ・プロバイダを確信を持って特定することはできない。

Kimwolfからの保護

Synthientは、ユーザーが自分のネットワーク・デバイスがKimwolfボットネットの一部であるかどうかを特定するのに役立つオンライン・スキャナー・ツールを公開した。

ポジティブな結果が出た場合、研究者は、感染したTVボックスを「消去または破壊」するよう提案している。

一般的に推奨されているのは、低価格の汎用Android TVボックスは避け、GoogleのChromecast、NVIDIA Shield TV、Xiaomi Mi TV Boxなど、信頼できるOEMメーカーの「Google Play Protect認定」デバイスを選ぶことだ。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

2026年CISO予算ベンチマーク

予算の季節です!300人以上のCISOやセキュリティ・リーダーが、来年に向けてどのような計画、支出、優先順位付けを行っているかを発表しました。本レポートでは、2026年に向けた戦略のベンチマーク、新たなトレンドの特定、優先事項の比較を可能にするために、彼らの洞察をまとめています。

トップリーダーがどのように投資を測定可能なインパクトに変えているかをご覧ください。

Comments