御社のITチームは、徹底的なセキュリティ・テストを実施したばかりです。ネットワークはロックダウンされている。あなたの組織の技術スタックにはMFAが全面的に導入されている。従業員はフィッシング対策のトレーニングを終えたばかりです。

そして昨日、財務部のボブは第3四半期の収益予測をGoogle Sheetsのリンクで共有した。ボブは自分に合った方法で仕事をしていただけだ。それでも、ボブのGoogle Sheetsリンクがシステム全体の弱点になることを止めることはできない。

インサイダーの脅威とは通常、不満を持った従業員がデータを盗むことを意味する。しかし、ボブのような善意の人々が、承認されたツールでは必要なことがすべてできないからとスプレッドシートに手を伸ばすことは、もっとよくあることだ。

もしかしたら、その強力なERPソフトウェアは、人々が必要とする作業の90%はこなすかもしれないが、最後の10%は、それがチャートの微調整であろうと、PDFレポートのエクスポートであろうと、プロジェクトをゴールラインに到達させることはできない。

そこで、人々はエクスポートを行う。データをスプレッドシートに取り込み、最後の10%を行い、後で公式システムを更新したり調整したりするのだ。そのスプレッドシートはまだ世の中に出回っていて、リンクを知っている人なら誰でも見ることができる。これを「シャドウ・スプレッドシート」と呼ぼう。

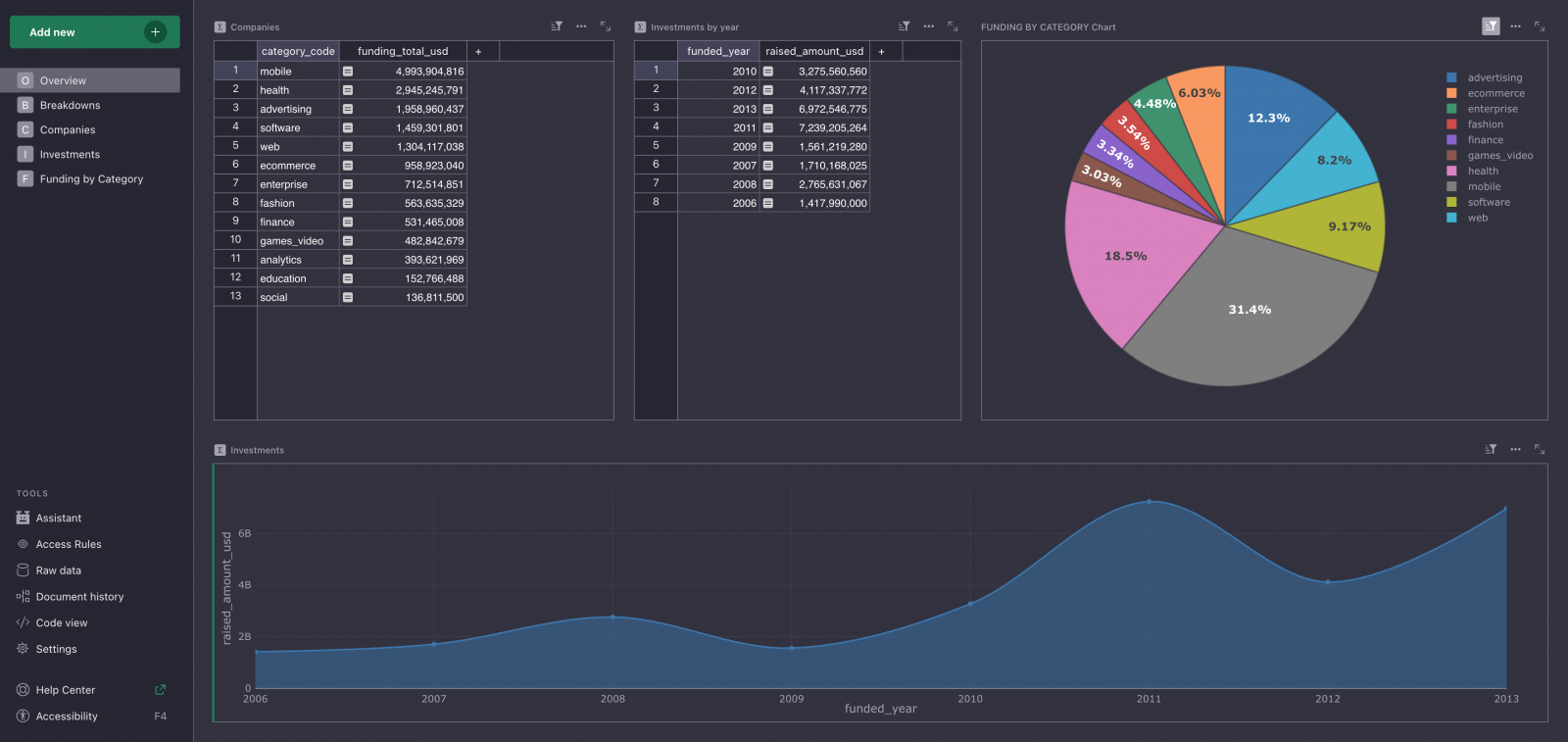

ここGrist Labsでは、ITチームがシャドースプレッドシートに対処するのを日常的に見ている。私たちは、このシャドウ・スプレッドシートを駆逐するためにオープンソースのスプレッドシート・データベースを構築した。まず、なぜシャドウ・スプレッドシートが本当に問題なのかを見てみましょう。

シャドウ・スプレッドシートがセキュリティ・リスクになるメカニズム

チームが重要なデータをスプレッドシートに移す場合、通常2つのシナリオのうち1つが見られる:

デフォルトでの過剰共有

誰かがコラボレーション用のマスタースプレッドシートを作成する。共有範囲を「このリンクを持つ組織内の全員」に設定し、Slackチャンネルの全員に一斉送信する。

これであなたの会社全体が、給与データ、顧客の支払い条件、戦略的拡大計画など、このスプレッドシートに含まれるあらゆるものにアクセスできるようになる。ほとんどの人はアクセスしないが、あなたはすでに誰がアクセスできるかのコントロールを失っており、おそらく通知される可能性すらない。

セキュリティはさておき、このスプレッドシートはSheetsやExcelの限界を超え始めているのではないだろうか?従業員はいつもスプレッドシートでアプリを作っているが、それをアプリと呼ぶとは限らない。これらのスプレッドシートからアプリになった脆弱な数式は、タイプミスを3時間のトラブルシューティングに変えてしまうかもしれない。

そこでIT部門は、このような事態の再発を防ごうと、重要なセクションの上に「警告:この数式には絶対に触れないでください」という真っ赤な行を追加した。財務部のボブはすぐにその数式に触れた。

スプレッドシートの乱立

過剰な共有を避けるため、人々は神経質になり、代わりに「安全な」コピーを作成する。このバージョンは財務部用、あのバージョンは経営陣用、別のバージョンは雇ったコンサルタント用だ。同じスプレッドシートの6つのバージョンが、メール、SlackのDM、SharePointのフォルダを経由して流通する。誰かが個人のグーグルドライブにもコピーを持っているらしい。

どれが正規版なのか、あるいは最新版なのか?誰が何にアクセスできるのか?誰かが誤りを見つけたとき、どのバージョンが修正されるのか?そして最も重要なことは、これがどのような暴露の脅威をもたらすのかということだ。

可視性を優先することで、従業員は完全性を損ない、監査証跡は消えてしまった。

CISOを夜も眠らせない理由

ボブは、顧客分析のスプレッドシートを、プロジェクトに携わっているコンサルタントに転送します。スプレッドシートには複数のタブがあります。コンサルタントに必要なのはタブ3だけです。ボブが忘れてしまったタブ7には、顧客の契約条件、更新日、トップアカウントの価格などが書かれている。

コンサルタントは個人情報を盗むつもりはない。しかし、あなたの組織のDLPポリシーに縛られているわけでもないだろう。その機密情報は今、あなたの境界の外にあり、あなたはそれが次にどこへ行くのか見当もつきません。

シャドウ・スプレッドシートは、マッピングが不可能な攻撃対象領域を作り出します。何種類のコピーが存在するのか、どこに保管されているのか、誰がアクセスしダウンロードしたのかがわからなければ、わかっているのはトラブルに巻き込まれているということだけです。

実際に悪者が関与している場合、断片化されたデータはもっともらしい反証を生み出す。監査ログを持つ権威あるソースがなければ、彼らがシート内で何にアクセスし、何を変更し、何をエクスポートしたかを証明する方法はない。

公式なシステムが実際の仕事をサポートするためにあまりにも硬直的であれば、人々は常にそれを回避しようとするだろう。これにどう対処するのか?

a.fl_button { background-color:#border:1px solid #3b59aa; color:#text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

スプレッドシートのような構造化データアプリ。セキュアでスケーラブル。

Gristは、IT部門が必要とするアクセスコントロールを備えながら、チームが必要とするスプレッドシートの柔軟性を提供します。

きめ細かなアクセス許可、完全な監査ログ、オープンソース、セルフホスティングの導入オプション。ベンダーロックインはありません。

明白なソリューションが失敗する理由

トレーニングは、人々が必要とすることを行わないツールを修正することはできません。また、セキュリティ管理と「ただ仕事をこなす」ことの間に避けられない衝突があっても、それを政策的に乗り越えることはできません。

取り締まったらどうなるか?ファイル共有をロックダウンし、機密データを含むスプレッドシートの添付ファイルにフラグを立てたりブロックしたりするDLPを導入したらどうだろう。人々はしばしば、USBドライブや個人のDropboxアカウントなど、より安全性の低い回避策を見つけるだろう。これでは問題の追跡はさらに難しくなる。

チームの働き方に特化した社内アプリを作るのはどうだろう?6ヶ月の開発期間と20万ドル以上のコストがかかる。

要件定義を行い、請負業者を雇い、調達を行う頃には、9ヶ月前にソリューションを必要としていたチームは、すでに何十枚ものシャドウ・スプレッドシートを回覧している。そして、ビジネスニーズが必然的に変化すると、キャッチアップゲームが永遠に続くことになる。カスタムビルドは、柔軟性とセキュリティの問題を解決する一方で、終わりのないメンテナンスの負担を生じさせる。

私たちは、人々がスプレッドシートを使うのは、スプレッドシートがたいていのことに適しているからだと考えている。ほとんどの人が理解できる普遍的なインターフェイスだからだ。多くのSaaSプラットフォームは、基本的に派手なUIを備えたスプレッドシートです。多くの場合、スプレッドシートと戦うことは、組織の大部分と戦うことを意味する。

では、スプレッドシートに対抗できないのであれば、なぜそれを保護しないのだろうか?

Grist:スプレッドシートが影を潜める場所

Grist Labsでは、スプレッドシートの長所を生かし、短所を避けるソフトウェアを作ることを目標としています。元Google Sheetsのエンジニアによって設立された私たちは、古典的な表形式のグリッドの長所と短所を熟知しています。Gristは、見た目も使い勝手もスプレッドシートのようでありながら、きめ細かな役割ベースのアクセス制御を可能にするリレーショナル・データベースの上に構築されています。

Gristは、お客様のインフラストラクチャ上でセルフホストすることができます。GristのRBACは、列と行のレベルで設定することができます。つまり、ユーザーはリアルタイムで共同作業を行うことができ、外部の契約社員から経営陣まで、誰もがコピーを作成することなく、必要なものだけを見ることができます。これは、実際の単一真実情報源です。

さらに、ボブが重要な数式を二度と間違えないように制限することもできます。

GristをSSOに接続し、VPNやエアギャップで運用することも可能です。Enterpriseバージョンには、さらに管理者コントロール機能があります。特に、インストレーション全体でリンク共有されているドキュメントのリストを見たり、ボブがアクセスできるドキュメントを正確に確認することができます。また、外部のSIEMシステムに接続する監査ロギングを有効にすることもできます。

ユーザーにとって意味のある、使い慣れたツールであれば、採用は可能です。スプレッドシートの経験に抗うのではなく、潜在的な悪意者以外のすべての人にとって機能する共有基盤インターフェースとして使用するのです。

Gristが後援・執筆。

Comments