CISAは、XML External Entity(XXE)インジェクション攻撃で現在活発に悪用されているGeoServerの重大な脆弱性にパッチを当てるよう、米国連邦政府機関に命じた。

このような攻撃では、外部エンティティへの参照を含む XML 入力が弱く設定された XML パーサーによって処理され、脅威行為者がサービス拒否攻撃を仕掛けたり、機密データにアクセスしたり、内部システムとやりとりするためにサーバーサイドリクエストフォージェリ(SSRF)を実行したりできるようになります。

木曜日にCISAによってフラグが立てられたセキュリティ上の欠陥(CVE-2025-58360として追跡される)は、GeoServer 2.26.1および以前のバージョン(インターネット上で地理空間データを共有するためのオープンソースサーバ)における認証されていないXML External Entity(XXE)の脆弱性であり、脆弱なサーバから任意のファイルを取得するために悪用される可能性があります。

「XML External Entity (XXE) の脆弱性は、GeoServer 2.26.1 およびそれ以前のバージョンに影響することが確認されました。このアプリケーションは、特定のエンドポイント /geoserver/wms 操作 GetMap を通じて XML 入力を受け付けます。

「しかし、この入力は十分にサニタイズまたは制限されていないため、攻撃者はXMLリクエスト内で外部エンティティを定義することができる。

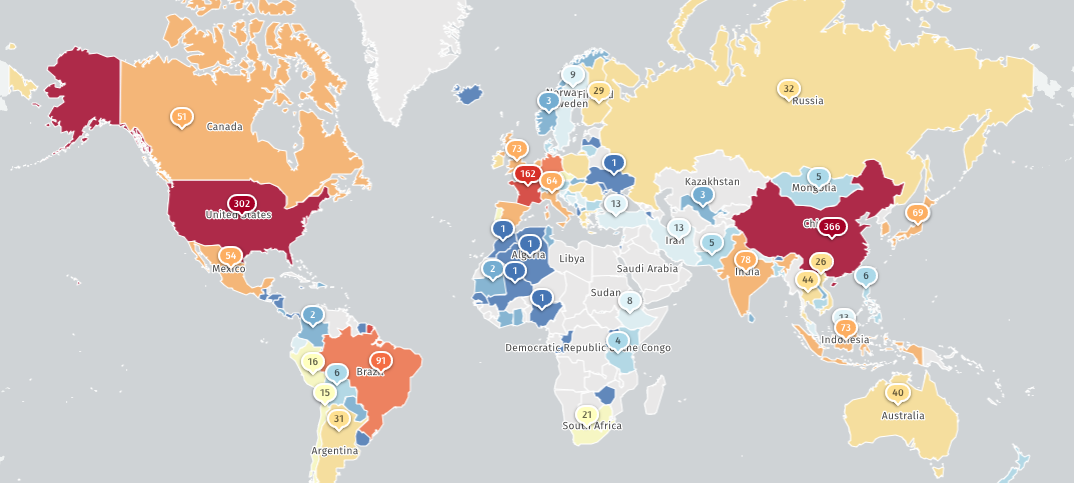

Shadowserverインターネット監視グループは現在、GeoServerのフィンガープリントを持つ2,451のIPアドレスを追跡しており、Shodanは14,000以上のインスタンスがオンラインで公開されていると報告している。

CISAは今回、CVE-2025-58360を既知の悪用される脆弱性(KEV)カタログに 追加し、この欠陥が攻撃で活発に悪用されていることを警告し、2021年11月に発行された拘束力のある運用指令(BOD)22-01で義務付けられているように、2026年1月1日までにサーバーにパッチを当てるよう連邦民間行政府(FCEB)機関に命じた。

FCEB機関とは、エネルギー省、財務省、国土安全保障省、保健福祉省など、米国行政府内の非軍事機関を指します。

BOD 22-01は連邦政府機関にしか適用されないが、米国のサイバーセキュリティ機関は、ネットワーク防御者に対し、この脆弱性にできるだけ早くパッチを当てることを優先するよう促している。

「CISAは、「この種の脆弱性は、悪意のあるサイバーアクターにとって頻繁に発生する攻撃ベクトルであり、連邦政府企業にとって重大なリスクとなる。「ベンダーの指示に従って緩和策を適用するか、クラウドサービスに適用されるBOD 22-01ガイダンスに従うか、緩和策が利用できない場合は製品の使用を中止してください。

CISAは昨年、OSGeo GeoServer JAI-EXTコードインジェクション(CVE-2022-24816)とGeoTools evalインジェクション(CVE-2024-36401)の脆弱性も、積極的に悪用されているセキュリティ欠陥のリストに追加した。

サイバーセキュリティ機関が9月に明らかにしたように、後者は、パッチが適用されていないGeoServerインスタンスを侵害した後、2024年に無名の米国政府機関に侵入するために悪用された。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Bitpanda、KnowBe4、PathAIのようなIAMサイロを破壊する

壊れたIAMはITだけの問題ではありません – その影響はビジネス全体に波及します。

この実用的なガイドでは、従来の IAM の慣行が現代の要求に追いつけない理由、「優れた」 IAM とはどのようなものかの例、拡張可能な戦略を構築するための簡単なチェックリストについて説明します。

Comments