特に、Scattered Spiderの ような、より敵対的なAIベースの攻撃は、その影響を拡大し、スピードアップし、その操作を偽装するために、様々なリビングオフザランドの方法を使用することができます。つまり、今日のネットワークを防御するには、より迅速かつ高度で綿密な対応が必要なのだ。

攻撃型AIは繁栄し始めている:GoogleのThreat Intelligenceグループは、安全ガードレールを回避し、悪意のあるスクリプトを生成し、検知を自動的に回避するAIツールなど、AIを利用した新しい攻撃手法や成熟しつつある攻撃手法を追跡してきた。Anthropicは 、ネットワーク偵察、脆弱性の発見、ターゲットネットワークの横方向への移動、データの取得を実行するために、異なるマルウェアの断片をつなぎ合わせるためのAIベースのオーケストレーションの最初の既知の使用を観察しました 。

このAIによるオーケストレーションは、手作業による検知・修復手法を容易に圧倒できるスピードと規模で行われる。これらはあらゆる意味で新しい攻撃であり、機械学習アルゴリズムの自動化とインテリジェンスを利用してデジタル防御を欺く。

これらの攻撃は、従来のセキュリティ保護を迂回するためにAIがどのように利用されるかの始まりに過ぎない。クレデンシャルの漏洩の歴史は数十年前にさかのぼるが、新しいのは、わずか数回のAIプロンプトで達成できる規模の大きさと、AIを活用したハーベスティングによって膨大な量の盗まれたデータを収集する方法である。

これは、悪質業者がAIを利用する方法のひとつに過ぎない。2025年6月に発表されたCloud Security Allianceの報告書では、自律的なAIベースのエージェントが企業システムを攻撃するために使用できる70以上の方法が列挙されており、これらのエージェントが従来の信頼境界やセキュリティ慣行を超えて攻撃対象領域を大幅に拡大することを示している。

まさに、もはや安全なものは何もなく、私たちはゼロ・トラストの時代に突入しているのだ。この言葉は、ジョン・キンダーヴァグがフォレスター・リサーチに在籍していた2009年に初めて使って以来、ほとんど普遍的な状況へと発展した。今日のネットワークとの違いは、SOCアナリストも当たり前のことは何もできないということであり、攻撃の発生源がどこであれ、攻撃を発見し阻止するために、より効果的にならなければならないということである。

NDRがAIを活用した攻撃に対して重要な理由

組織が新しいAIの脅威を防御するためのより良い方法を模索する中で、これらの技術が防御メカニズムとしてどのように役立つかを理解するために、ネットワークの可視性に注目しています。

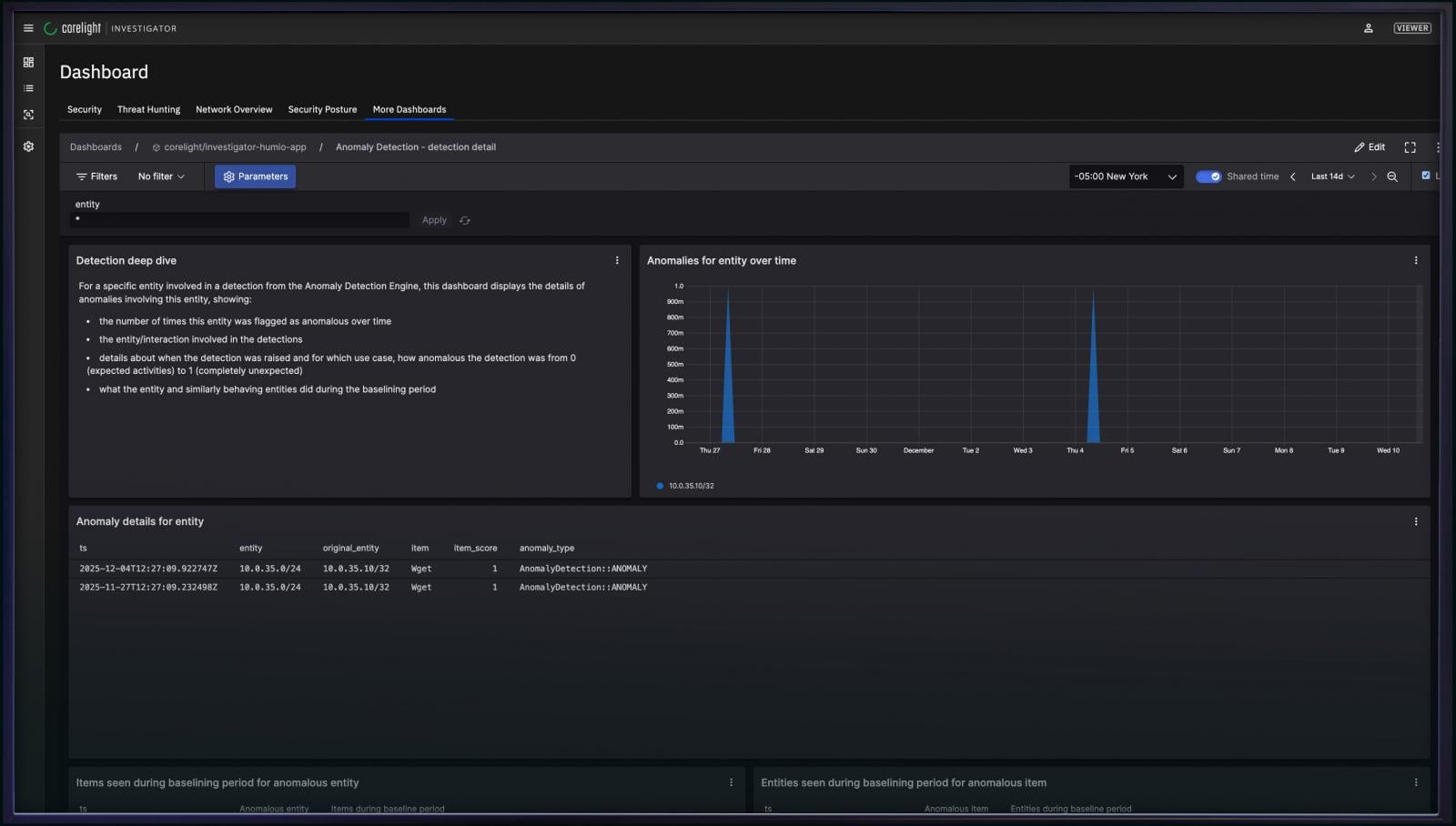

既知のトラフィック・シグネチャをブロックすることに重点を置いたり、手作業による調査に頼ったりするレガシー・ソリューションとは異なり、ネットワーク検知・応答(NDR)システムは、ネットワーク・データを継続的に監視・分析し、動きの速い欺瞞的なAIベースの脅威を検知するためのリアルタイムの洞察を提供し、異常なデータ転送やネットワーク・トラフィック・パターンを自動的に識別します。これらのシステムは、単純なネットワークの可視性をリアルタイム分析で補強します。

今日のレガシーな防御システムは、AIが何千ものカスタマイズされたマルウェア亜種を作成する前の時代に、これらの既知の脅威に焦点を当てるように設計されていました。

Google TrendsとGartnerのMagic Quadrant™ for Network Detection and Responseレポートによると、「ネットワーク検出と応答ソリューション」の検索が増加している理由の1つはこれかもしれない。

a.fl_button { background-color:#border:a.fl_button { background-color: #5177b6; border: 1px solid #3b59aa; color:#テキスト揃え: 中央; テキスト装飾: なし; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

Corelight NDRを使用してAI主導の攻撃を防御する

世界で最も機密性の高いネットワークの防御に信頼されているCorelightのネットワーク検出と応答(NDR)プラットフォームは、高度な行動検出と異常検出と深い可視性を組み合わせ、SOCがAIを活用した新たな脅威を発見できるようにします。

今日のNDRシステムがAI主導の攻撃にどのように対抗できるかをご紹介します:

– AIによる偵察キャンペーンや、動きの速いポリモーフィック攻撃の特定と対策。これらの攻撃に共通しているのは、自動化された技術を使用して、保護されていない侵入ポイントやパッチが適用されていない脆弱性をテストする能力です。それはあたかも、空き巣が何百もの鍵のかかったドアを素早く動かして、誤って開いたままになっているドアを見つけるようなものです。NDRソリューションは、このような自動化されたシステムによって生成される大量のトラフィックに対応し、すべてのデータをタイムリーに処理することができます。

NDRシステムは、すべてのネットワーク・トラフィックを検査するためにリアルタイム・モニタリングを採用しています。これにより、脅威を検出し、さまざまなタイプの攻撃のタイムラインとコンポーネントを再構築することができます。一例として、これらのシステムには多くの場合、様々な自動化やAI/MLメソッドが含まれており、ネットワーク脅威の横方向の動きや、悪質な行為者の回避的アプローチの兆候であるその他の異常な挙動などを明らかにします。NDRソリューションはまた、真の脅威を調査するために周囲のコンテキストとネットワークベースの意味を提供しながら、偽陽性と真の陽性のアラートを分離することができるはずです。

– 第二に、企業のネットワークやクラウドエステート全体で何が起きているかを要約し、分析することである。例えば、暗号化されたトラフィックと暗号化されていないトラフィックの比率を計算し、過去のベースラインと比較したり、ネットワーク・ルーターが以前はインターネットに接続するためにSSHを使用したことがなかったが、現在はこのプロトコルを使用していることを観察したりすることができる。あるいは、新しいサービスやIPアドレスへの接続を特定することもできる。このような洞察は、セキュリティ・チームにとって有用であり、調査中により良いコンテキストを与え、ネットワーク・トラフィックが時間とともにどのように変化するかを理解するのに役立つ。

– 第三に、将来の検査と分析のために、これらのパターンを何らかの記憶媒体に保存できるようにする。システムは、個々のファイルを認識して抽出し、その行動を防止するための特定のポリシーを設定したり、防御を回避するために過去に何が起こったかを確認したりするなど、さらなるアクションのために分析することができる。一例として、.jpgや.pngといった画像拡張子を使用しているが、実際には攻撃の基盤となりうる実行可能ファイルである不適切なファイルのアップロードを記録することができる。

– 最後に、単純なマルウェアのシグネチャや振る舞いを認識するだけでなく、自動化された手法を用いて、あるイベントが良性か、疑わしいか、悪意があるかについて判定を下すことができるようにすることです。これにより、SOCアナリストのプレッシャーを軽減し、偽陽性を排除することができます。前述のSSHトラフィックを悪用した例で言えば、NDRは暗号化されたトラフィックの内部を見ることはできませんが、そのネットワーク可視化能力により、新しい状況であることを容易に特定し、潜在的な悪用としてフラグを立てることができます。攻撃者がその努力を隠す方法を増やし、ゲームをステップアップするにつれて、潜在的に有害なイベントを迅速にトリアージすることがより重要になる。

敵が従来の防御を回避するためにますますAIに傾倒する中、ネットワークの可視性はSOCが敵の動きを発見するのに役立っています。敵が侵入ポイントを探っているにせよ、横方向に移動しているにせよ、あるいは見え隠れしているにせよ、SOCは実害が出る前に妨害しているのです。

NDRのユニークな強みは、従来のツールでは無視されたり、ログの奥深くに埋もれたりした問題を、アナリストがトラブルシューティングするための実用的な洞察を提供することにあります。インシデント対応担当者は、異常なネットワーク・トラフィックや疑わしいアプリケーションの使用を迅速に調査し、隠れたマルウェアや侵入者を特定し、インシデントを迅速に解決することができます。インシデント対応担当者は、マルウェア感染の爆発半径を縮小したり、悪質業者による機密データの窃取を防止したりできる可能性があります。

広範な環境の可視化と迅速な対応により、NDRは組織に俊敏性をもたらし、攻撃者が進化し続けるAI主導の戦術を活用する未来に備えます。

Corelight NDRの詳細については、corelight.com/elitedefenseを ご覧 ください。

スポンサーおよび執筆:Corelight

Comments