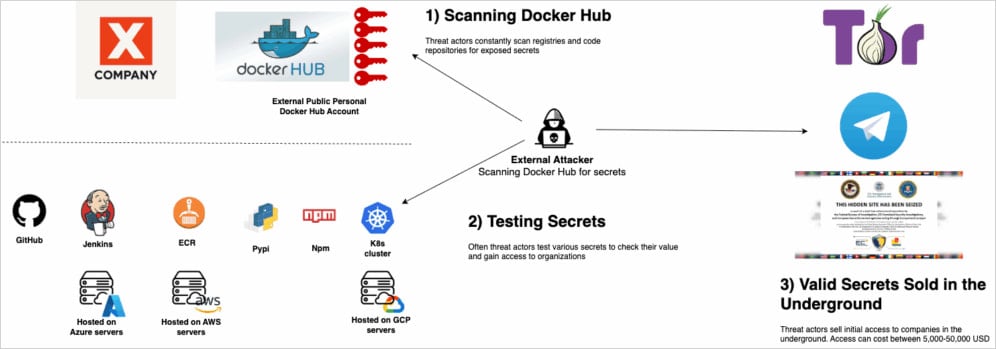

10,000以上のDocker Hubコンテナイメージが、本番システムへのライブ認証情報、CI/CDデータベース、LLMモデルキーなど、保護されるべきデータを公開している。

この秘密は100を少し超える組織に影響を与え、その中にはフォーチュン500企業や大手国立銀行も含まれています。

Docker Hubは最大のコンテナレジストリであり、開発者はアプリケーションの実行に必要なすべてを含む、すぐに使えるDockerイメージをアップロード、ホスト、共有、配布する。

開発者は通常、ソフトウェア開発とデプロイのライフサイクル全体を効率化するためにDockerイメージを使用します。しかし、過去の研究が示すように、これらのイメージを作成する際に不注意があると、長期間有効な秘密が暴露される可能性があります。

脅威インテリジェンス企業Flareのセキュリティ研究者は、11月にDocker Hubにアップロードされたコンテナイメージをスキャンした結果、そのうちの10,456個が1つ以上のキーを公開していることを発見した。

最も多かった秘密は、さまざまなAIモデル(OpenAI、HuggingFace、Anthropic、Gemini、Groq)のアクセストークンだった。研究者は合計で4,000個のキーを発見した。

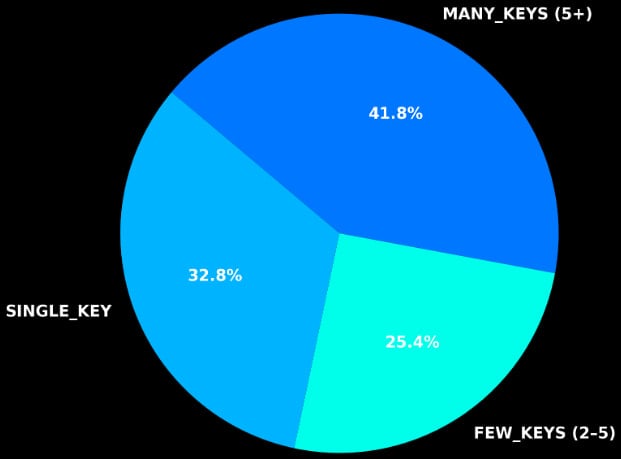

スキャンされた画像を調べたところ、その42%が少なくとも5つの機密値を露出していることが判明した。

「これらの複数の秘密鍵の暴露は、クラウド環境、Gitリポジトリ、CI/CDシステム、決済統合、およびその他のコアインフラストラクチャコンポーネントへの完全なアクセスを提供することが多いため、重大なリスクを意味します。

Flare

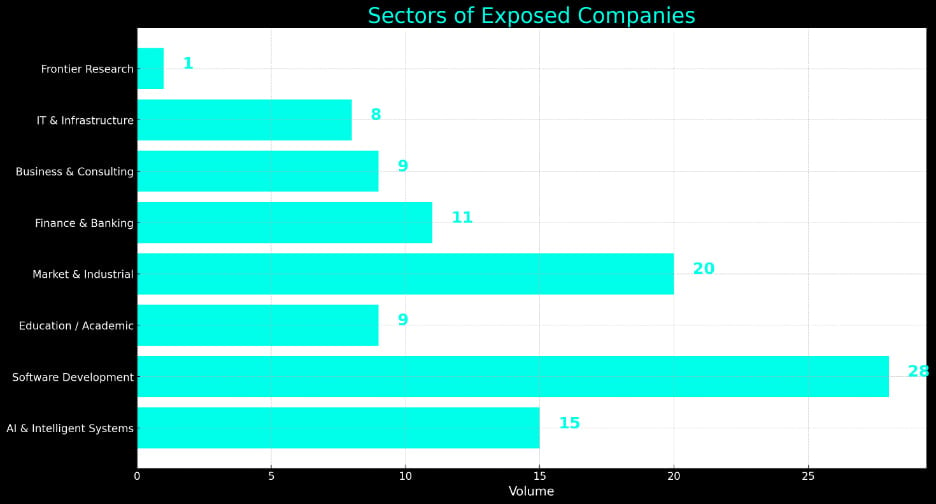

205のネームスペースを分析した結果、研究者は合計101の企業を特定することができた。

分析によると、秘密が暴露された組織の大半はソフトウェア開発部門に属し、次いで市場・産業、AI・インテリジェントシステムの各事業体が続いた。

10社以上の金融・銀行会社が機密データを暴露された。

出典:DockerHub:フレア

研究者によると、最も頻繁に観察されたエラーの1つは、開発者がデータベース認証情報、クラウドアクセスキー、トークン、プロジェクトのさまざまな認証データを保存するために使用する.ENVファイルの使用だった。

さらに、AIサービスのAPIトークンがPythonアプリケーションファイル、config.jsonファイル、YAMLコンフィグ、GitHubトークン、複数の内部環境の認証情報にハードコードされていることも発見された。

機密データの一部は、Dockerイメージのマニフェスト(イメージの詳細を提供するファイル)に存在していた。

漏えいの多くは、いわゆる「シャドーIT」アカウントから発生しているようだ。シャドーITとは、個人使用や請負業者のものなど、より厳格な企業監視の仕組みから外れたDocker Hubアカウントのことである。

Flareによると、Docker Hub上で誤って秘密を暴露してしまった開発者の約25%が間違いに気づき、48時間以内にコンテナやマニフェストファイルから漏えいした秘密を削除したという。

しかし、これらのケースの75%では、流出したキーは失効しておらず、暴露期間中にキーを盗んだ人は、後で攻撃を仕掛けるためにまだそれを使用できることを意味します。

ソースはこちら:Flare

Flareは、開発者がコンテナイメージにシークレットを保存することを避け、静的で長寿命のクレデンシャルの使用をやめ、専用の保管庫またはシークレットマネージャーを使用してシークレットを一元管理することを推奨しています。

組織は、ソフトウェア開発ライフサイクル全体にわたってアクティブスキャンを実装し、公開された秘密を直ちに失効させ、古いセッションを無効にする必要があります。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Bitpanda、KnowBe4、PathAIのようなIAMサイロを破壊する

壊れたIAMはITだけの問題ではありません – その影響はビジネス全体に波及します。

この実用的なガイドでは、従来の IAM の慣行が現代の要求に追いつけない理由、「優れた」 IAM とはどのようなものかの例、拡張可能な戦略を構築するための簡単なチェックリストについて説明します。

Comments