スパイダーマンと呼ばれる新たなフィッシング・キットが、多数の欧州の銀行や暗号通貨サービスの顧客をターゲットに、正規サイトのピクセル・パーフェクトな複製を使用している。

このプラットフォームを利用することで、サイバー犯罪者はログイン認証情報、2要素認証(2FA)コード、クレジットカード・データを取得するフィッシング・キャンペーンを展開することができる。

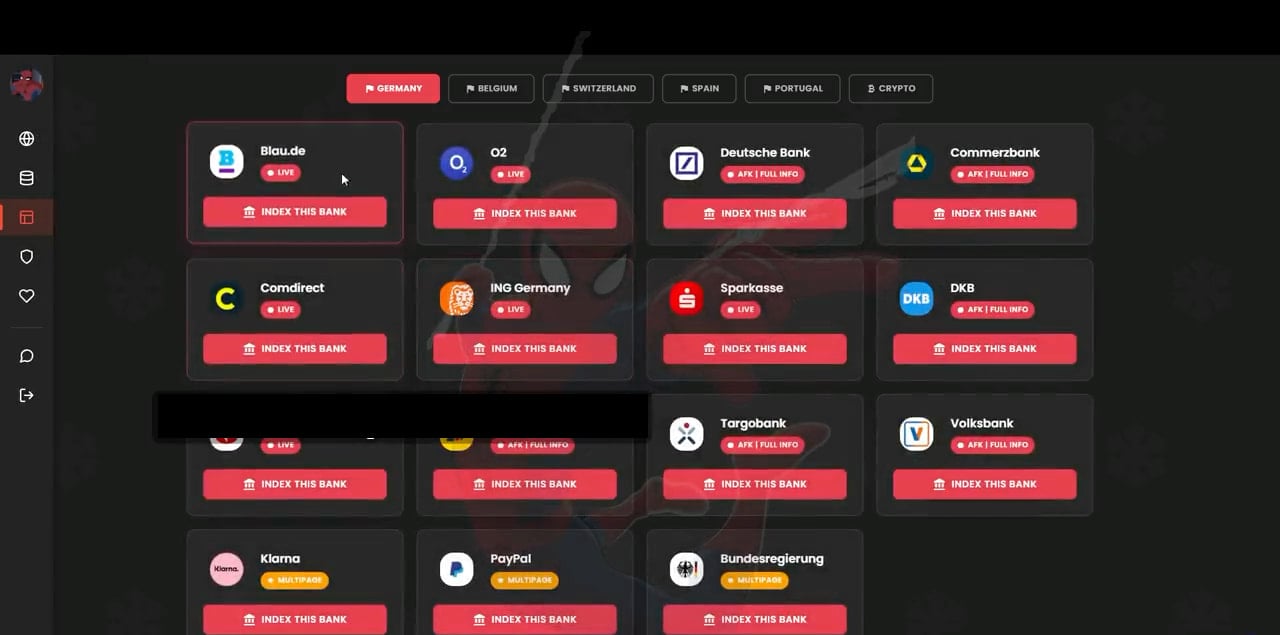

Varonisの研究者が分析したスパイダーマン・フィッシング・キットは、ドイツ銀行、ING、Comdirect、Blau、O2、CaixaBank、Volksbank、Commerzbankといった主要ブランドを含む5カ国の金融機関を標的としている。

研究者は、スウェーデンのサービスKlarnaやPayPalなどのフィンテック企業のオンラインポータルにフィッシングページを作成できることを確認した。また、Ledger、Metamask、Exodus暗号通貨ウォレットのシードフレーズを盗むこともできる。

ヴァロニス

「スパイダーマンはモジュール化されているため、新しい銀行、ポータル、認証方法を追加することができる。ヨーロッパ諸国が最新のEバンキング・フローを展開するにつれ、このキットも並行して進化していくでしょう」と、Varonisは報告書で述べている。

研究者は、スパイダーマンがサイバー犯罪者の間で人気があり、Signal上のグループの1つが750人のメンバーを数えていることを発見した。

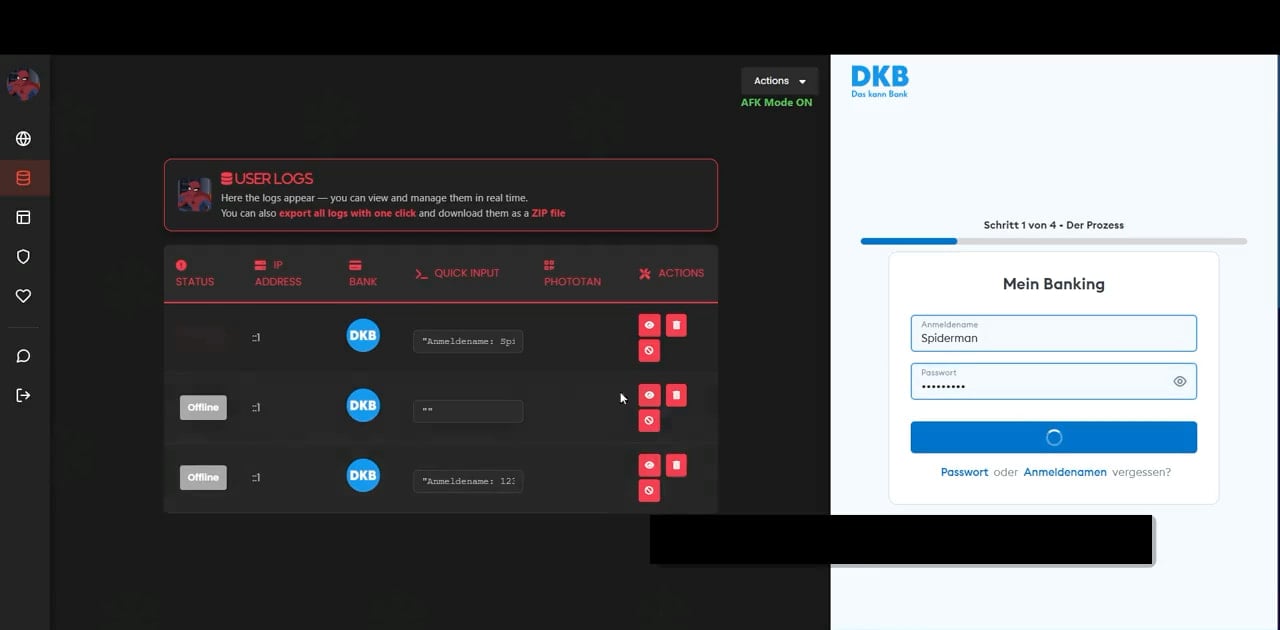

ダッシュボードから、オペレーターは被害者のセッションをリアルタイムで閲覧し、認証情報を取得し、ワンクリックでデータエクスポートを実行し、PhotoTAN/ワンタイムパス(OTP)コードをリアルタイムで傍受し、クレジットカードの詳細を採取することができる。

出典:Varonis:バロニス

PhotoTANは、欧州の多くの銀行で使用されているOTPシステムで、ログインやトランザクションの承認ステップ中に色のついたモザイク画像が表示され、ユーザーは銀行のアプリでスキャンしなければ先に進めません。

アプリはモザイクをデコードし、取引固有のOTPを表示する。

PhotoTANキャプチャはフィッシング・キットでは目新しい機能ではないが、欧州の金融機関をターゲットにしたプラットフォームにとっては「必須」と考えられている。

スパイダーマンのオペレーターは、コントロールパネルからターゲティングの範囲を設定することができ、特定の国に限定したり、ISPの許可リストを追加したり、デバイスタイプのフィルター(モバイルまたはデスクトップユーザー)を追加したり、フィッシング攻撃の対象とならない訪問者のリダイレクトを設定したりすることができる。

Varonisの研究者は、スパイダーマンによって取得されたデータは、銀行口座の乗っ取り、SIMスワッピング、クレジットカード詐欺、個人情報の盗難につながる可能性があると警告している。

すべてのフィッシング・キットは、偽のログイン・ページに誘導するリンクを被害者がクリックすることに依存しているため、認証情報を入力する前に必ず公式ドメインにいることを確認し、正しいURLを表示する可能性のあるブラウザ・イン・ザ・ブラウザ・ウィンドウがないかダブルチェックすることが最大の防御策となる。

あなたが行ったアクションにリンクされていないSMSまたはPhotoTANプロンプトをあなたのデバイス上で受信することは、乗っ取りの試みの兆候であり、すぐに銀行に報告する必要があります。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Bitpanda、KnowBe4、PathAIのようなIAMサイロを破壊する

壊れたIAMはITだけの問題ではありません – その影響はビジネス全体に波及します。

この実用的なガイドでは、従来の IAM の慣行が現代の要求に追いつけない理由、「優れた」 IAM とはどのようなものかの例、拡張可能な戦略を構築するための簡単なチェックリストについて説明します。

Comments