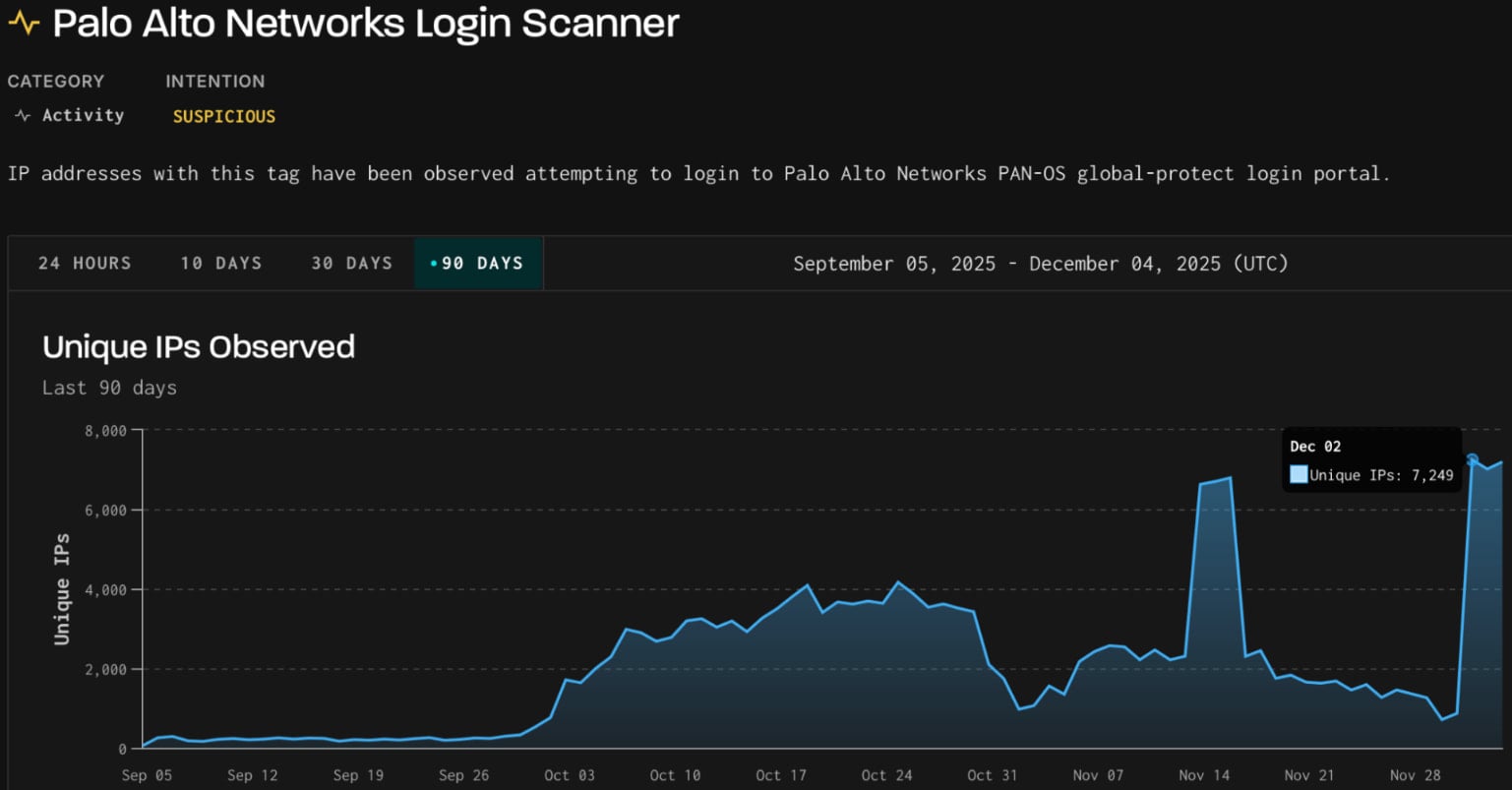

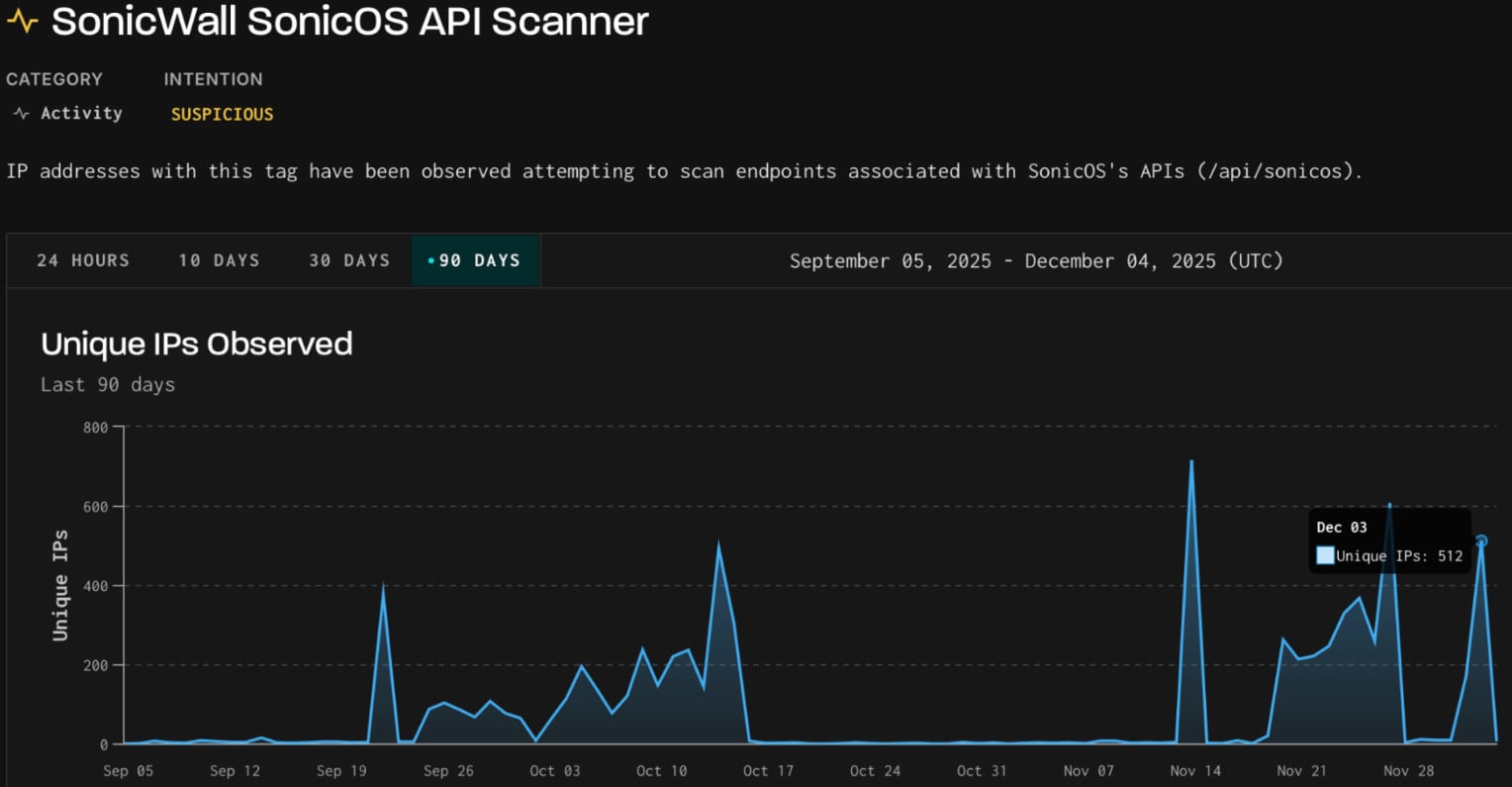

Palo Alto GlobalProtectポータルを標的としたログイン試行およびSonicWall SonicOS APIエンドポイントに対するスキャンアクティビティが確認されました。

この活動は12月2日に開始され、独自のBGPネットワーク(AS200373)を実行し、ホスティングプロバイダとして運営されているドイツのIT企業3xK GmbHが運営するインフラストラクチャの7,000を超えるIPアドレスから発信されました。

脅威インテリジェンス企業であるGreyNoiseは、今週発表したレポートの中で、当初はGlobalProtectのポータルを標的とし、ブルートフォースやログインを試みた後、SonicWallのAPIエンドポイントのスキャンに移行したと述べています。

GlobalProtectは、Palo Alto NetworksのファイアウォールプラットフォームのVPNおよびリモートアクセスコンポーネントであり、大企業、政府機関、サービスプロバイダによって使用されています。

ソースはこちら:グレイノイズ

GreyNoiseによると、GlobalProtectのログイン試行は、スキャンとエクスプロイト活動のパッシブキャプチャのために、同社のセンサーネットワーク内の2つのプロファイルをターゲットにしていた。

研究者によると、この急増は、9月下旬から10月中旬にかけて記録されたスキャン試行で以前に観察された3つのクライアント・フィンガープリントを使用していました。

この過去のアクティビティは、悪意のあるアクティビティの履歴がない4つのASNから発信され、900万以上のなりすまし不可能なHTTPセッションを生成し、そのほとんどがGlobalProtectポータルを標的としていました。

11月中旬、GreyNoiseはまた、3xK Tech GmbHのインフラストラクチャから、230万のスキャンセッションでGlobalProtect VPNポータルをプローブする活動を観測しました。攻撃IPのほとんど(62%)はドイツにあり、同じTCP/JA4tフィンガープリントを使用していました。

分析された指標に基づき、同社は両活動が同じ行為者であると確信しています。

12月3日、SonicWall SonicOS APIを標的としたスキャン活動において、同じ3つのフィンガープリントが確認された。

ソースはこちら:グレイノイズ

SonicOSはSonicWallファイアウォールで稼働するオペレーティングシステムで、コンフィギュレーション、リモート管理、およびモニタリングのためのAPIエンドポイントを公開しています。

これらのエンドポイントを標的とした悪意のあるスキャンは、通常、脆弱性や設定ミスを特定するために行われます。GreyNoiseは以前、これらのスキャンは、今後発生する可能性のある欠陥の悪用に備えて、公開されたインフラストラクチャを発見するのにも役立つ可能性があると指摘した。

このため、防御者はこの種の活動に関連するIPを監視し、ブロックすることが推奨される。

また、異常な速度や繰り返される失敗について認証サーフェスを監視し、繰り返されるクライアントのフィンガープリントを追跡し、静的なレピュテーションリストではなく、動的でコンテキストを考慮したブロッキングを使用することも推奨されます。

は、この活動についてパロアルトネットワークスとSonicWallに問い合わせた。

Palo Alto Networksは、GlobalProtectインターフェイスを狙ったスキャンの増加を検出し、それが「ソフトウェア脆弱性の悪用ではなく、クレデンシャルベースの攻撃である」ことを確認したと述べています。

「さらに、当社の内部遠隔測定と Cortex XSIAM 保護は、この活動が当社の製品またはサービスの侵害に該当しないことを確認しています」と同社は述べています。

パロアルトネットワークスは、クレデンシャルの乱用から保護するために、顧客に多要素認証(MFA)の実施を推奨している。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Bitpanda、KnowBe4、PathAIのようなIAMサイロを破壊する

壊れたIAMはITだけの問題ではありません – その影響はビジネス全体に波及します。

この実用的なガイドでは、従来の IAM の慣行が現代の要求に追いつけない理由、「優れた」 IAM とはどのようなものかの例、拡張可能な戦略を構築するための簡単なチェックリストについて説明します。

Comments