著者スプロケット・セキュリティ社ソリューション・エンジニア、トファー・ライオンズ

パッシブ・インターネット・スキャン・データの限界

パッシブ・インターネット・スキャン・データ、サブスクリプション・ベースのデータセット、あるいは時折行われるポイント・イン・タイムの偵察に依存して、パブリック・インターネットに直面しているものを把握する。これらのソースは通常、定期的なスキャン・サイクルで観測された資産、オープン・ポート、暴露のリストの静的スナップショットとして配信されます。

パッシブ・データセットは、広範な傾向の把握には有用ですが、誤解されがちです。多くのセキュリティ・チームは、パッシブ・データセットによって攻撃者が見ることのできるすべてのものの全体像が把握できると思い込んでいます。しかし、今日の高度にダイナミックなインフラストラクチャでは、パッシブ・データはすぐに古くなります。

クラウドのフットプリントは日々変化し、開発チームは継続的に新しいサービスを展開し、パッシブスキャンが追いつくよりもはるかに速いスピードで設定ミスが出現(そして消失)します。

その結果、パッシブ・データだけに頼っている組織は、多くの場合、古い情報や不完全な情報に基づいて意思決定を行っている。

外部攻撃サーフェスの正確で防御的なビューを維持するためには、チームはこれまでとは異なる何か、つまり、実際に何が暴露されているかを毎日検証する継続的で自動化された能動的な偵察が必要です。

今日のアタック・サーフェス動きが速く、断片的で、追跡が困難

かつては、攻撃対象は比較的静的なものでした。境界ファイアウォール、数台のパブリック向けサーバー、DNSゾーン1つか2つで、発見を管理することができた。しかし、現代のインフラはすべてを変えた。

- クラウドの採用はホスティングを分散化し、資産を複数のプロバイダーや地域に分散させた。

- 迅速なデプロイサイクルは、新しいサービス、コンテナ、エンドポイントを導入する。

- チームが実験、テスト、自動化を行うにつれ、資産の乱立は静かに拡大している。

- シャドーITは、マーケティングキャンペーン、SaaSツール、ベンダーがホストする環境、管理されていないサブドメインから出現する。

一見些細な変更でさえ、重大な暴露を引き起こす可能性があります。間違ったホストを指すDNSレコード、期限切れのTLS証明書、忘れ去られた開発インスタンスなどは、すべてリスクを引き起こす可能性がある。そして、これらの変更は絶えず発生するため、継続的にリフレッシュされない可視性は常に現実と同期しない。

攻撃対象が日々変化するのであれば、可視性もその周期に合わせなければならない。

a.fl_button { background-color:#border:1px solid #3b59aa; color:#text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

日々の自動偵察で真の攻撃サーフェスを確認する

継続的な自動偵察により、正確で有効な調査結果を得ることができます。露出が現れたときに発見します!

古くなったパッシブ・データに頼るのをやめて、攻撃者が今見ているものを見始めましょう。

パッシブ・データが現代のセキュリティ・チームに失敗する理由

古い調査結果

パッシブスキャンデータはすぐに古くなります。チームがレポートを見る前に暴露されたサービスが消えてしまうこともあれば、まったく捕捉されなかった新しい暴露が出現することもあります。このため、セキュリティ・チームは、もはや存在しない問題を追うことに時間を費やし、今日重要な問題を見逃してしまうという、よくあるサイクルが発生する。

コンテキストのギャップ

受動的なデータセットは浅い傾向がある。多くの場合、以下の点が欠けている:

- 所有権

- 帰属

- 根本原因の詳細

- 影響の文脈

- 環境認識

コンテキストがなければ、チームは効果的に優先順位をつけることができない。些細な情報上の問題が、深刻な暴露と同じように見えるかもしれない。

儚い資産の見落とし

現代のインフラには、寿命の短いコンポーネントがたくさんあります。一時的なテストサービス、自動スケーリングされたクラウドノード、誤った設定のトレイル環境などは、数分から数時間しか存在しないかもしれません。パッシブ・スキャンは定期的に行われるため、このような儚いアセットがデータセットに表示されることはしばしばありませんが、攻撃者は日常的にこのようなアセットを発見し、悪用しています。

重複または無関係なアーティファクト

パッシブ・データには一般的に、DNSレコードの残骸、再割り当てされたIPスペース、またはもはや環境を反映していない過去のエントリが含まれます。チームは、手動で偽陽性を実際の問題から切り離さなければならず、アラートに対する疲労を増大させ、時間を浪費します。

継続的偵察:継続的偵察とは(そしてそうではない)

自動化されたアクティブなデイリー・チェック

継続的な可視化は、外部の暴露を自動的に検証する、定期的で管理された偵察に依存しています。これには以下が含まれる:

- 新たに公開されたサービスの検出

- DNS、証明書、ホスティングの変更の追跡

- 新しい到達可能なホストの特定

- 新規または未知の資産の分類

- 現在の露出と設定状態の検証

これは搾取や侵入行為ではありません。防御のために構築された、安全で自動化された列挙です。

環境を意識した発見

インフラが移行すると、それに伴って継続的な偵察も移行します。新しいクラウド領域、新しいサブドメイン、または新しいテスト環境は、自然に攻撃対象領域に出入りします。継続的な可視化は、手動での更新を必要とせず、自動的にペースを維持します。

継続的な可視化によって明らかになること(パッシブ・データでは不可能なこと)

新たに露出したサービス

このような暴露は、しばしば突然、意図せずに現れます:

- 忘れていたステージング・サーバーがオンラインになった

- 開発者がテストのためにRDPやSSHを開いた

- 新しく作成されたS3バケットが公開されたままになっている

日々の検証により、攻撃者よりも先にこれらを発見することができます。

デプロイ中に発生する設定ミス

迅速なデプロイには微妙なミスがつきものです:

- 証明書の誤適用や期限切れ

- デフォルト設定の復元

- ポートの予期せぬオープン

日々の可視化で即座に発見

シャドーITと不正資産

外部に公開されている資産のすべてがエンジニアリングから発信されているわけではありません。マーケティングのマイクロサイト、ベンダーがホストするサービス、サードパーティのランディングページ、管理されていないSaaSインスタンスなどは、従来のインベントリから外れているにもかかわらず、一般にアクセス可能な状態にあることがよくあります。

リアルタイムの検証

継続的な偵察により、調査結果が今日の攻撃対象領域を反映していることを保証します。これにより、無駄な労力を大幅に削減し、意思決定を改善します。

偵察を意思決定に変える

検証による優先順位付け

調査結果が検証済みで最新のものである場合、セキュリティチームは、どのエクスポージャが最も差し迫ったリスクをもたらすかを自信を持って判断できます。

ノイズに悩まされないトリアージ

継続的な偵察により、古く、重複し、または無関係な発見がアナリストのキューに入る前に取り除かれます。

明確なオーナーシップ・パス

正確な原因特定により、エンジニアリング、クラウド、ネットワーク、マーケティング、特定のアプリケーションチームなど、適切な社内グループに問題を振り分けることができます。

アラートによる疲労の軽減

セキュリティチームは、検証されていない何千ものスキャン・エントリをかき分けるのではなく、実際に対処可能な問題に集中することができます。

SprocketセキュリティのASMへの取り組み方

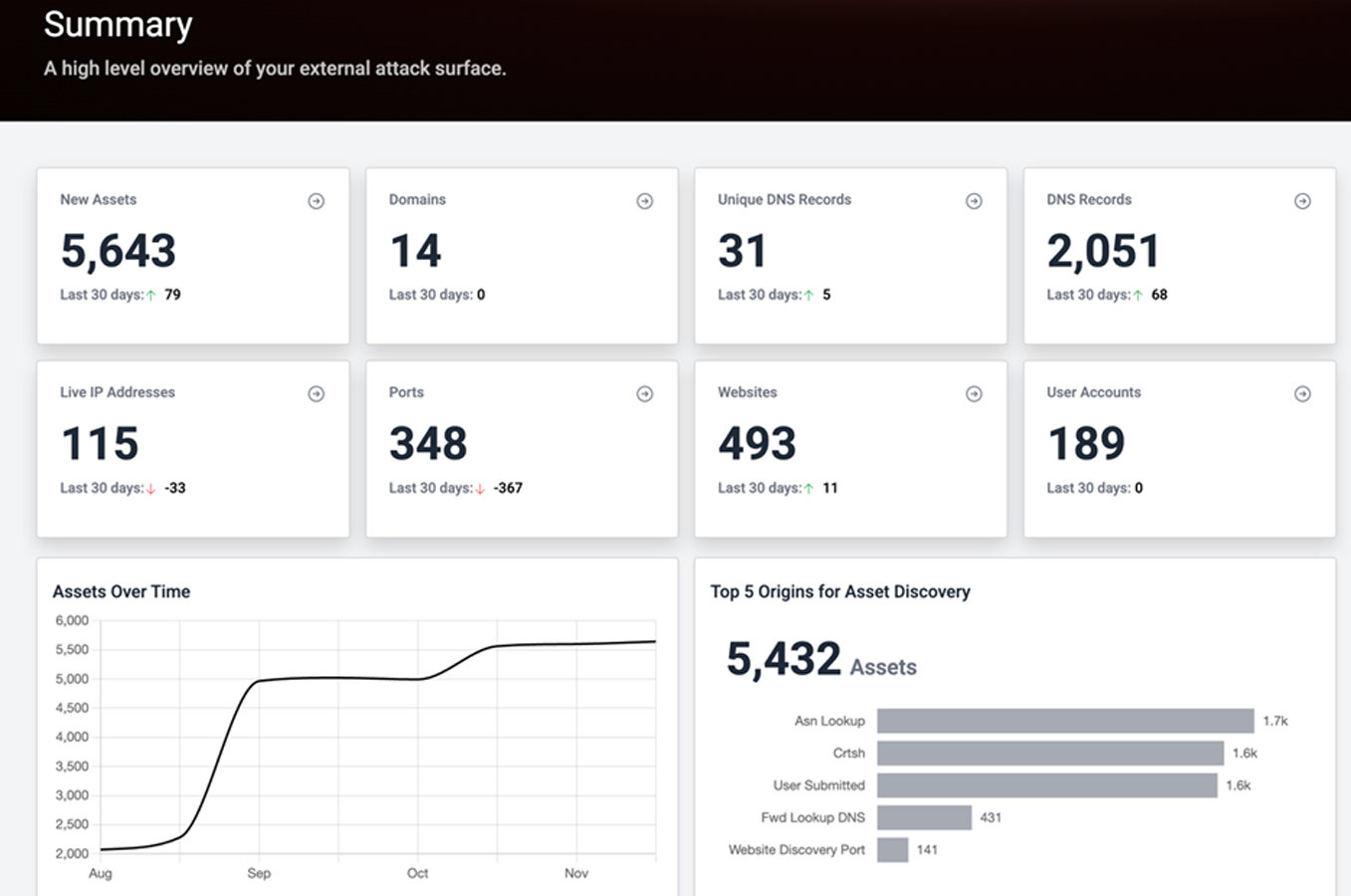

規模に応じた日々の偵察

Sprocket Securityは、外部フットプリント全体にわたって自動化された継続的なチェックを実行します。エクスポージャは、数時間または数分持続するかどうかにかかわらず、出現するたびに発見され、検証されます。

実用的な発見

当社のASMフレームワークにより、各発見は分類、検証、帰属、優先順位付けされます。これにより、膨大な量に圧倒されることなく、明確性、文脈、影響力を確保します。

ASMから推測を取り除く

検証され、コンテキスト化された所見は、チームに次のことを伝えます:

- 何が変わったのか

- なぜそれが重要なのか

- どの程度深刻なのか

- 誰の問題か

- 取るべきアクション

未加工のスキャンデータと比較して、曖昧さが排除され、問題解決にかかる時間が短縮されます。

攻撃サーフェスを把握する

以下は、組織が攻撃サーフェスの徹底的な監視を行うためのいくつかの方法です:

- 正確な資産目録を維持する。

- 継続的なモニタリングを実施する。

- リスクに基づいて脆弱性に優先順位をつける。

- 可能な限り自動化する。

- システムを定期的にアップデートし、パッチを当てる。

アタック・サーフェス(攻撃対象領域)の改善に関するノウハウの詳細については、アタック・サーフェス・モニタリングに関するブログをご覧ください:コア機能、課題、ベストプラクティス」をご覧ください。

最新のセキュリティには継続的な可視性が必要

今日の攻撃対象は絶えず進化しています。静的で受動的なデータセットでは対応できません。新たな攻撃の脅威に先手を打ち、回避可能なインシデントを未然に防ぐためには、セキュリティ・チームには、環境の実際の状態を反映した継続的で自動化された偵察が必要です。

受動的なデータだけに頼っていると、盲点が生じます。継続的な可視化により、盲点が解消されます。組織がインフラを近代化し、導入サイクルを加速するにつれて、継続的な偵察は、攻撃表面の衛生管理、優先順位付け、実際のリスク削減の基礎となる。

Sprocket Securityがスポンサーとなり、執筆しました。

Comments