オペレーショナル・テクノロジー(OT)は、エネルギープラントから製造施設に至るまで、重要な現実世界のインフラと相互作用し、あらゆるものに力を与えている。このような環境はサイバー攻撃のターゲットになるのは明らかですが、OTのセキュリティはしばしば不十分です。

OTはITよりも広い概念で、産業環境を支えるソフトウェアとハードウェアの両方のシステムを表しています。つまりOTは、SCADA(Supervisory Control and Data Acquisition:監視制御およびデータ収集)システムやICS(Industrial Control Systems:産業制御システム)のように、物理的な世界と直接連携する。

ITと重なる部分も多いが、優先順位は大きく異なる。英国のナショナル・サイバー・セキュリティ・センター(NCSC)は次のように指摘する:

「ITのサイバーセキュリティが伝統的に情報の機密性、完全性、可用性に関心を持っているのに対し、OTの優先順位は安全性、信頼性、可用性であることが多い。

OTセキュリティにおける主要なパスワードの課題

OT環境は、犯罪者にとって魅力的なターゲットであるだけでなく、独特の脆弱性を持っています。例えば、このような環境のハードウェアやソフトウェアは時代遅れであることが多く、リソースに制約がある、と世界経済フォーラムは指摘する。

さらに、状況は複雑化している。ITとOTはますます混ざり合い、犯罪者がユーザー認証情報や再利用されたパスワードを悪用し、攻撃を拡大する可能性を生み出している。モノのインターネット(IoT)は、接続されたシステムの新しいレイヤーを導入し、当然ながら攻撃のための表面積を増加させる。

パスワードに関しても独自の課題がある。IT分野と同様、パスワードは、ユーザーが多要素認証(MFA)やその他の補完的なアプローチを導入しても、依然としてセキュリティの中核をなす機能である。しかし、OTセクターは、ITと比較すると、悪化したリスクや独自の危険にさえ直面している。

どれだけのユーザーが脆弱な、あるいは破られたパスワードを持っているか知りたいですか?今すぐ無料ツールでActive Directoryの読み取り専用スキャンを実行してください:Specops Password Auditorをご利用ください。

共有アカウントとワークステーション

クレデンシャルの共有により、悪質な行為者が脅威を拡大させ、ITシステムからOT、物理インフラに移行することさえあります。同様に、リモート・インフラストラクチャなどのOT業務の性質上、ワークステーションを共有し、全体的な脆弱性を高める可能性があります。

リモートアクセスによるリスク

多くの場合、ベンダーやその他のサードパーティは、OT環境にリモートアクセスする必要がある。このようなリモート・アクセス経路は、保護すべき新たな脆弱性をもたらす可能性がある。

時代遅れのOTシステム

エネルギーや製造業などの分野における大規模なインフラ投資は、必ずしもサイバーセキュリティの需要ではなく、長期的な運用を念頭に置いて行われることが多い。実際、OT環境で使用されるシステムの中には、数年、あるいは数十年前に導入されたものもあるかもしれない。実際、OT環境で使用されるシステムの中には、何年も、あるいは何十年も前に設置されたものもあるかもしれない。これは、洗練された現代のサイバー犯罪者にチャンスをもたらす可能性がある。

a.fl_button { background-color:#border:1px solid #3b59aa; color:#text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

Specops パスワードポリシーで Active Directory パスワードを保護

Verizonのデータ漏洩調査レポートによると、漏洩の44.7%に盗まれた認証情報が関与しています。

準拠したパスワードポリシーでActive Directoryを簡単に保護し、40億件以上の漏洩パスワードをブロックしてセキュリティを強化し、サポートの手間を削減します!

OTパスワードセキュリティの強化

OT環境のオペレータは、どのようにリスクを軽減すればよいのでしょうか。パスワードポリシーのベストプラクティスを採用し、強固な基盤を構築することが不可欠です。

パスワード・セキュリティは、OT環境においてもIT環境と同様に重要であり、場合によっては、シャットダウンや機能停止が生命を脅かす可能性があることを考えると、さらに重要な場合もあります。

OTにおけるパスワードのベストプラクティス

基本的なことですが、覚えておくべき重要な優先事項がいくつかあります:

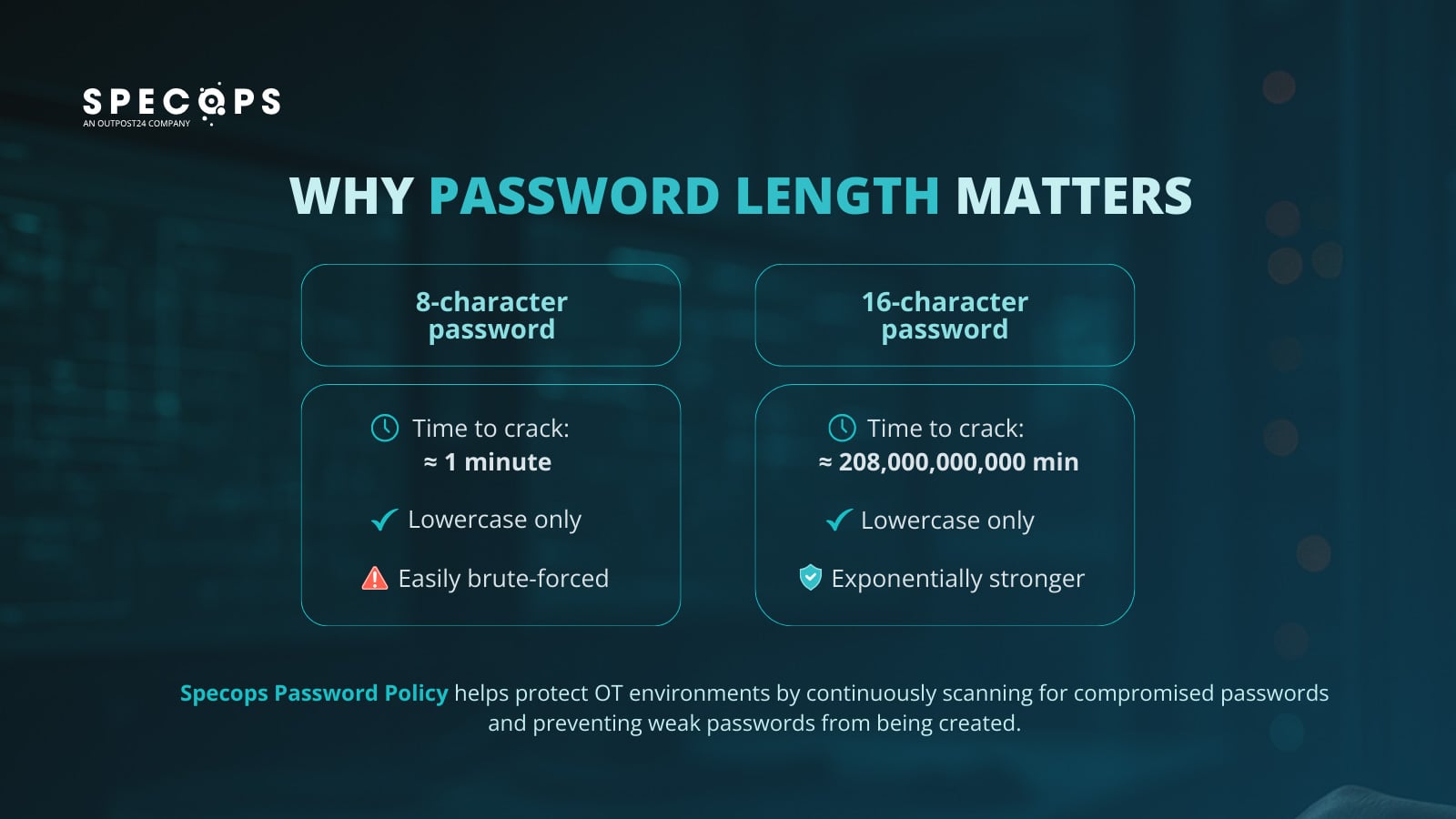

- パスワードの長さ:特に、犯罪者が推測しやすい選択(一般的な単語や繰り返し使用される文字など)を解読するために総当たり攻撃を展開しているため、これはパスワードのセキュリティにおいて最も重要な要素です。例えば、8文字のパスワードを推測するのに1分かかるような強力なコンピューターが、16文字のパスワードを推測するのに2080億分以上かかる可能性がある。

- ローテーション:パスワードを長期間変更しないままにしておくと、犯罪者にパスワードを解読する機会を与えてしまうことになる。パスワードのローテーション・ポリシーは、この問題に対処する1つの方法だが、具体的な期限は当該組織によって異なる。また、古いパスワードが再利用されないようにするなど、パスワードの衛生管理を徹底することも重要だ。

- パスワード保管庫:暗号化された形式で情報を保存し、複数のユーザーをカバーするアカウントを保護するために使用されることが多い。通常、ハードウェア・トークンのような制御によって保護される。

レジリエントなOTセキュリティ・アーキテクチャの構築

パスワードがサイバーセキュリティの要であることに変わりはありませんが、真に堅牢な OT 環境を構築するためには、他のセキュリティ・アプローチと組み合わせて使用する必要があります。

例えば、MFAはセキュリティのゴールド・スタンダードと見なされることが多い。これは、パスワードの上に他のセキュリティ層をいくつか追加することで、OT環境のセキュリティを強化するものである。これには、メッセージ・ベースの方法、チャレンジ・ベースの認証アプリ、またはFIDO2認証が含まれる。

一部のOT環境では、特権アクセス・ワークステーション(PAW)を利用することもできる。これは基本的に、高リスクの活動に使用されるインフラを、ウェブ閲覧や電子メール・アクセスなどの潜在的に危険な機能から分離するものである。しかし、セキュリティと使いやすさのバランスをとることが重要である。

同様に、セグメンテーションとネットワーク・アクセス・コントロールも重要であり、適切なデバイス(および人)のみが指定された領域にアクセスできるようにし、最悪のシナリオが現実になった場合でも被害が限定されるようにする。

OTにおける継続的なパスワード保護

このようなセキュリティ・アプローチには明確な利点がありますが、一つはっきりしていることは、パスワード・セキュリティが不十分だと、サイバー攻撃に対する脆弱性が非常に高まり、深刻な結果を招く可能性があるということです。

つまり、OT環境全体のパスワード・セキュリティ状況を明確に把握することが不可欠です。Specops Password Policyはこの機能を提供します。この使いやすいツールは、Active Directory内の45億を超える漏洩パスワードを継続的にスキャンし、ユーザが最初に脆弱なパスワードを作成するのをブロックします。今すぐ無料トライアルをご予約ください。

OTシステムは、産業や社会における最も重要なインフラストラクチャの一部と相互作用しており、万が一問題が発生した場合には深刻な結果を招きます。強固なパスワード・セキュリティは、レジリエントなOT環境の基礎であり、長期にわたって人と資産を保護します。

Specops Softwareがスポンサーとなり、執筆しました。

Comments