攻撃者は、WordPress用プラグインKing Addons for Elementorの重大な権限昇格の脆弱性(CVE-2025-8489)を悪用しており、登録プロセス中に管理者権限を取得させられています。

脅威の活動は、この問題が公表された翌日の10月31日に始まりました。これまでのところ、WordPressウェブサイトのセキュリティ・サービスを提供するDefiant社のWordfenceセキュリティ・スキャナーは、48,400件以上のエクスプロイトの試みをブロックしている。

King Addonsは、WordPressサイト用の人気のビジュアルページビルダー・プラグインであるElementor用のサードパーティ製アドオンだ。およそ10,000のウェブサイトで使用されており、追加のウィジェット、テンプレート、機能を提供している。

研究者Peter Thaleikisによって発見されたCVE-2025-8489は、このプラグインの登録ハンドラの欠陥で、サインアップすれば誰でも、管理者ロールを含むウェブサイト上のユーザーロールを、何の制限も実施せずに指定できてしまう。

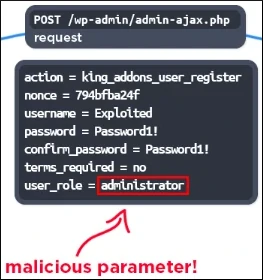

Wordfenceの観測によると、攻撃者は「user_role=administrator」を指定して細工した「admin-ajax.php」リクエストを送信し、標的のサイトに不正な管理者アカウントを作成する。

ワードフェンス

研究者たちは、11月9日から10日にかけて悪用活動がピークを迎えていることに気づき、45.61.157.120(28,900回)と2602:fa59:3:424::1(16,900回)の2つのIPアドレスが最も活発であることに気づきました。

Wordfenceは、攻撃的なIPアドレスのより広範なリストを提供し、ウェブサイトの管理者がログファイルでそれらを探すことを推奨しています。新しい管理者アカウントの存在も、侵害の明らかな兆候です。

ウェブサイトの所有者は、9月25日にリリースされたCVE-2025-8489に対応したKing Addonsのバージョン51.1.35にアップグレードすることをお勧めします。

Wordfenceの研究者は、Advanced Custom Fieldsにも重大な脆弱性があると警告している:このプラグインは 100,000 以上の WordPress ウェブサイトで使用されており、認証されていない攻撃者によって悪用され、リモートでコードを実行される可能性があります。

この欠陥はプラグインのバージョン0.9.0.5から0.9.1.1に影響し、現在CVE-2025-13486として追跡されています。ポーランドの国家コンピュータ緊急対応チーム(CERT)の責任者であるMarcin Dudek氏によって発見され、責任を持って報告された。

この脆弱性は「関数がユーザー入力を受け付け、それをcall_user_func_array()を通して渡すことに起因する」とWordfenceは説明している。

「これにより、認証されていない攻撃者がサーバー上で任意のコードを実行することが可能になり、これを利用してバックドアを注入したり、新しい管理ユーザーアカウントを作成したりすることができる。

このセキュリティ問題は11月18日に報告され、プラグインベンダーはAdvanced Custom Fieldsのバージョン0.9.2で対処した:脆弱性の報告を受けた翌日にリリースされたAdvanced Custom Fields: Extendedのバージョン0.9.2で対処している。

この欠陥は、細工されたリクエストによってのみ認証なしで活用できることから、技術的な詳細が公開されることは悪意のある活動を生み出す可能性が高い。

ウェブサイト所有者は、できるだけ早く最新バージョンに移行するか、サイト上でプラグインを無効にすることが推奨される。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Bitpanda、KnowBe4、PathAIのようなIAMサイロを破壊する

壊れたIAMはITだけの問題ではありません – その影響はビジネス全体に波及します。

この実用的なガイドでは、従来の IAM の慣行が現代の要求に追いつけない理由、「優れた」 IAM とはどのようなものかの例、拡張可能な戦略を構築するための簡単なチェックリストについて説明します。

Comments