Anthropic社は、GTG-1002として追跡されている中国の国家的脅威グループが、同社のClaude Code AIモデルの悪用により、大部分が自動化されたサイバースパイ活動を行ったと報告している。

しかし、Anthropicの主張はすぐに懐疑的な見方を呼び起こし、セキュリティ研究者やAIの専門家からは、この報告書は「でっち上げ」であるとか、同社は事件を誇張しているといった声が上がった。

「AnthropicのGenAIレポートに対するジェレミー・カークの評価に同意する。奇妙だ。サイバーセキュリティ専門家のケビン・ボーモントがマストドンに投稿した。

「運用上の影響はおそらくゼロであろう。オープンソースのツーリングであれば、おそらく既存の検出が機能するだろう。IoCの完全な欠如は、彼らがそのことで呼び出されたくないことを強く示唆している。”

また、報告書は現在のAIシステムが現実的に達成できることを誇張していると主張する者もいた。

“人間性 “というのはマーケティング上のたわごとだ。AIは超高性能だが、スカイネットではないし、思考もしないし、実際には人工知能でもない(これはマーケティング上の思いつきだ)」とサイバーセキュリティ研究者のダニエル・カードは投稿した。

懐疑的な見方の多くは、Anthropicがキャンペーンの背後にある侵害の指標(IOC)を提供していないことに起因している。さらに、攻撃に関する技術的な情報を求めても、回答は得られなかった。

攻撃は80-90%がAIによる自動化だと主張

このような批判にもかかわらず、Anthropic社は、この事件は、AIモデルによって行われた大規模な自律的侵入活動の最初の公的に文書化されたケースであると主張している。

Anthropic社が2025年9月中旬に阻止したというこの攻撃は、同社のClaude Codeモデルを使用して、大手ハイテク企業、金融機関、化学メーカー、政府機関など30団体を標的としていた。

同社は、成功した侵入はごく少数であったとしながらも、AIがサイバースパイのワークフローのほぼ全ての段階を自律的に行ったとされるこの種の作戦としては、この規模では初めてのものであったと強調している。

「AIは自律的に脆弱性を発見し、実作業で脆弱性を悪用し、その後幅広い事後活動を行った。

「最も重要なことは、エージェント型AIが、大手テクノロジー企業や政府機関など、情報収集のために確認された高価値のターゲットへのアクセスに成功した最初の文書化されたケースを示すことである。

.jpg)

Anthropic

Anthropicの報告によると、中国のハッカーは、以前のインシデントで見られたように、アドバイスを受けたり、攻撃フレームワークの断片を生成するためにツールを使用したりするだけではなく、自律的なサイバー侵入エージェントとして機能するようにClaudeを操作するフレームワークを構築した。

このシステムは、クロードを標準的な侵入テストユーティリティやモデルコンテキストプロトコル(MCP)ベースのインフラストラクチャと併用し、ほとんどのタスクで人間が直接監視することなくスキャン、エクスプロイト、情報抽出を行った。

人間のオペレーターは、エスカレーションの承認やデータ流出のためのレビューなど、重要な瞬間にのみ介入しました。

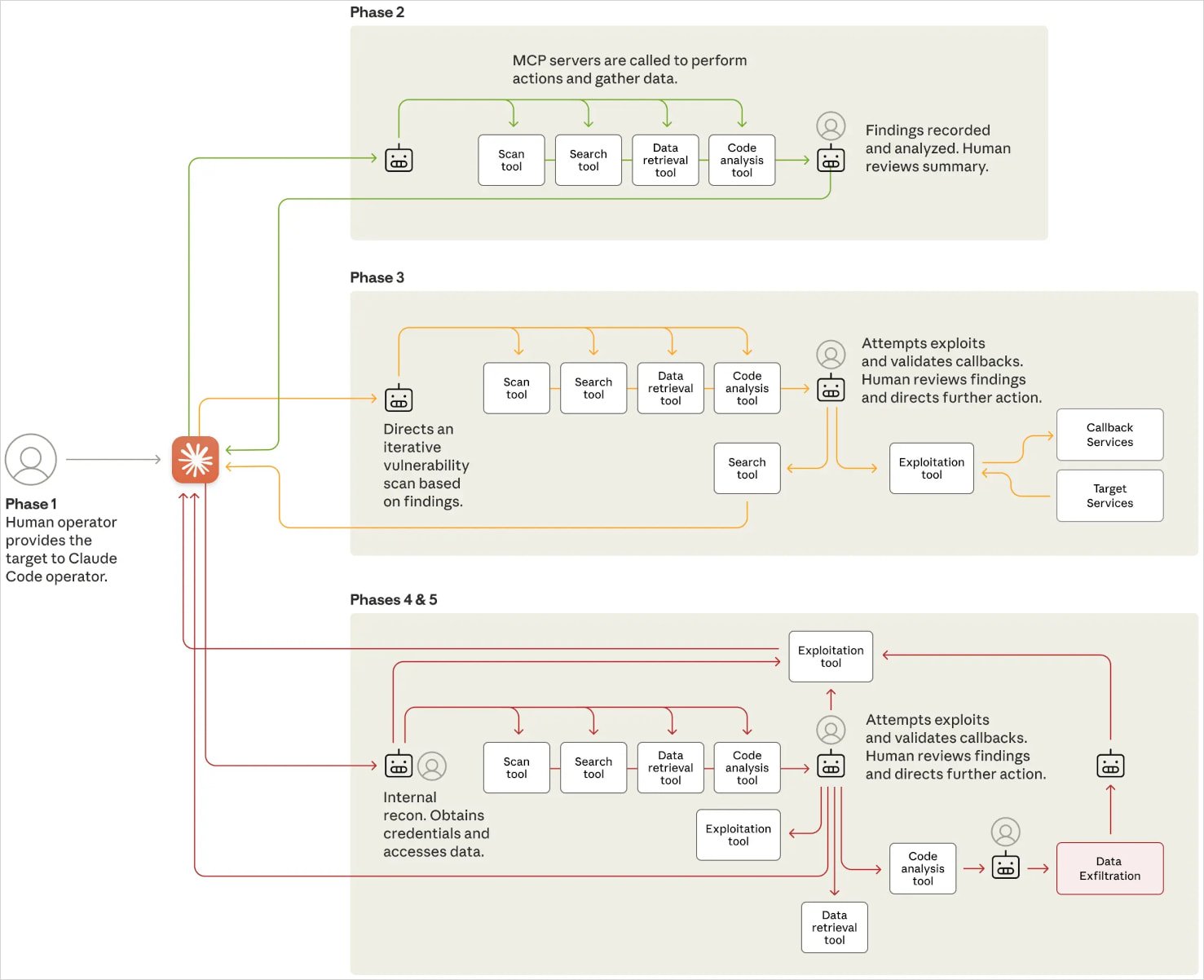

攻撃は6つのフェーズで行われ、その概要は以下の通りです:

- フェーズ1– 人間のオペレーターが価値の高いターゲットを選択し、ロールプレイング戦術を使用して、クロードが許可されたサイバーセキュリティタスクを実行していると信じ込ませ、内蔵の安全制限を迂回させた。

- フェーズ 2– クロードは自律的に複数のターゲットのネットワークインフラストラクチャをスキャンし、サービスを発見し、認証メカニズムを分析し、脆弱なエンドポイントを特定しました。AIは個別の運用コンテキストを維持し、人間の監視なしに並列攻撃を行うことができた。

- フェーズ3 – AIはカスタマイズされたペイロードを生成し、リモートテストを実施し、脆弱性を検証しました。人間のレビュー用に詳細なレポートを作成し、人間はアクティブなエクスプロイトへのエスカレーションを承認するためにのみ介入しました。

- フェーズ 4 – クロードは、システム構成から認証データを抽出し、クレデンシャル・アクセスをテストし、内部システムをマッピングしました。内部ネットワークを独自にナビゲートし、API、データベース、サービスにアクセス。

- フェーズ 5– Claude は、データベースへのクエリ、機密データの抽出、インテリジェンス価値の特定にそのアクセスを使用しました。発見された情報を分類し、永続的なバックドアを作成し、サマリーレポートを作成しました。

- フェーズ 6 – キャンペーンを通じて、Claude は発見された資産、認証情報、悪用方法、抽出されたデータなど、各ステップを構造化された形式で文書化しました。これにより、脅威行為者チーム間のシームレスなハンドオフが可能になり、侵害された環境での長期的な持続性がサポートされました。

Anthropic

Anthropicはさらに、このキャンペーンは特注のマルウェアよりもオープンソースのツールに依存していたと説明し、AIが容易に入手可能な市販のツールを活用して効果的な攻撃を実施できることを実証している。

しかし、クロードは完璧ではなく、場合によっては望まない「幻覚」を見せたり、結果を捏造したり、調査結果を誇張したりした。

この悪用に対応するため、Anthropicは問題のあるアカウントを禁止し、検出機能を強化し、AI主導の侵入に対する新しい検出方法の開発を支援するためにパートナーとインテリジェンスを共有しました。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments