ハッカーは、Gladinetのファイル共有およびリモートアクセスプラットフォーム「Triofox」の重大な脆弱性と内蔵ウイルス対策機能を悪用し、SYSTEM権限でリモートコード実行を行いました。

この攻撃で利用されたセキュリティ上の問題はCVE-2025-12480で、認証をバイパスしてアプリケーションのセットアップページにアクセスするために使用されます。

Google Threat Intelligence Group(GTIG)のセキュリティ研究者は、4月3日にリリースされたバージョン16.4.10317.56372を実行するTriofoxサーバーを標的としたUNC6485として内部的に追跡されている脅威クラスタが8月24日に悪意のある活動を発見しました。

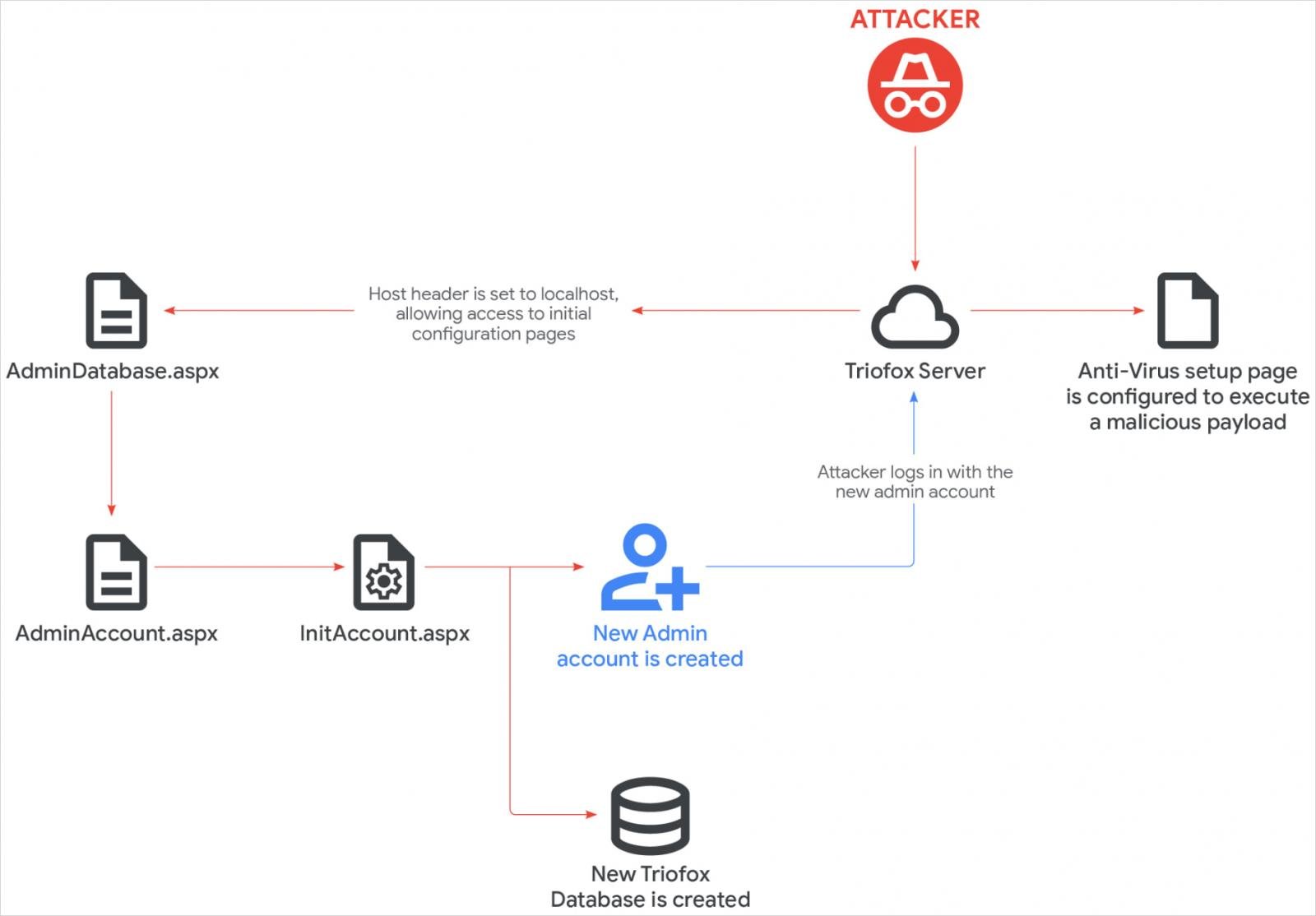

CVE-2025-12480の根本的な原因は、アプリケーションのリクエストURLのホストが「localhost」に等しい場合に管理者アクセスが許可されるというアクセス制御ロジックのギャップです。

これにより、攻撃者はHTTP Hostヘッダを介してこの値を偽装し、すべての認証チェックをバイパスすることができます。

Mandiantは、オプションのTrustedHostIpパラメータがweb.configに設定されていない場合、「localhost」チェックが唯一のゲートキーパーとなり、デフォルトのインストールが認証されていないアクセスにさらされることになると説明しています。

CVE-2025-12480の修正は、7月26日にリリースされたTriofoxのバージョン16.7.10368.56560で利用可能になり、GTIGの研究者は、この欠陥が対処されていることをベンダーに確認しました。

アンチウイルス機能の悪用

Mandiantの調査によると、UNC6485はHTTP Referer URLにlocalhostを指定してHTTP GETリクエストを送信することで脆弱性を悪用していました。

「外部ソースから発信されたリクエストにlocalhostホストヘッダが存在することは非常に不規則であり、通常、正当なトラフィックでは想定されません」と研究者は説明している。

これにより攻撃者は、インストール後にTriofoxをセットアップするために起動されるAdminDatabase.aspx設定ページにアクセスできるようになった。

セットアップのワークフローを使用して、攻撃者は「Cluster Admin」という新しい管理者アカウントを作成し、悪意のあるスクリプトをアップロードするために使用しました。そして、そのパスをウイルス対策スキャナーの場所として使用するようにTriofoxを設定した。

GTIGは、「アンチウイルススキャナの場所として設定されたファイルは、Triofoxの親プロセスアカウントの権限を継承し、SYSTEMアカウントのコンテキストで実行される」と説明し、攻撃者がコードを実行できるようにしました。

研究者によると、悪意のあるバッチはPowerShellダウンローダーを実行し、別のペイロードであるZoho UEMSインストーラーを外部アドレスから取得しました。

ソースはこちら:Google

Zoho UEMSは、侵害されたホスト上にZoho AssistとAnyDeskを展開するために使用され、リモートアクセスと横移動の操作に使用されました。

攻撃者はまた、SSHトンネルを作成し、ホストのRDPポート(3389)にリモートトラフィックを転送するために、PlinkツールとPuTTYツールをダウンロードして使用しました。

ソースはこちら:グーグル

Mandiantは、悪用された脆弱性(CVE-2025-12480)がTriofox 16.7.10368.56560で対処されていることを検証したが、システム管理者には、10月14日にリリースされたバージョン16.10.10408.56683の最新のセキュリティアップデートを適用することを推奨している。

また、管理者アカウントを監査し、Triofoxのウイルス対策エンジンが未承認のスクリプトやバイナリを実行するように設定されていないことを確認することも推奨している。

GTIGの報告書は、防御者がこれらの攻撃を阻止するのに役立つ侵害の指標(IoC)のリストを提供しています。詳細はVirusTotalでも公開されている。

先月Huntressは、ハッカーがGladinet CentreStackおよびTriofox製品のゼロデイローカルファイルインクルード脆弱性(CVE-2025-11371)を悪用し、認証なしでシステムファイルにアクセスしていることを報告しました。

この欠陥は、少なくとも3件の企業ネットワークへの侵入に利用され、1週間後にバージョン16.10.10408.56683(最新版)で修正された。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

秘密 セキュリティ・チートシート:スプロールからコントロールへ

古いキーのクリーンアップでも、AIが生成するコードのガードレールの設定でも、このガイドはチームが最初からセキュアに構築するのに役立ちます。

チートシートを入手して、秘密管理の手間を省きましょう。

Comments