ある脅威者がサムスンのAndroid画像処理ライブラリのゼロデイ脆弱性を悪用し、WhatsApp経由で送信された悪意のある画像を利用して、「LandFall」と呼ばれる未知のスパイウェアを展開した。

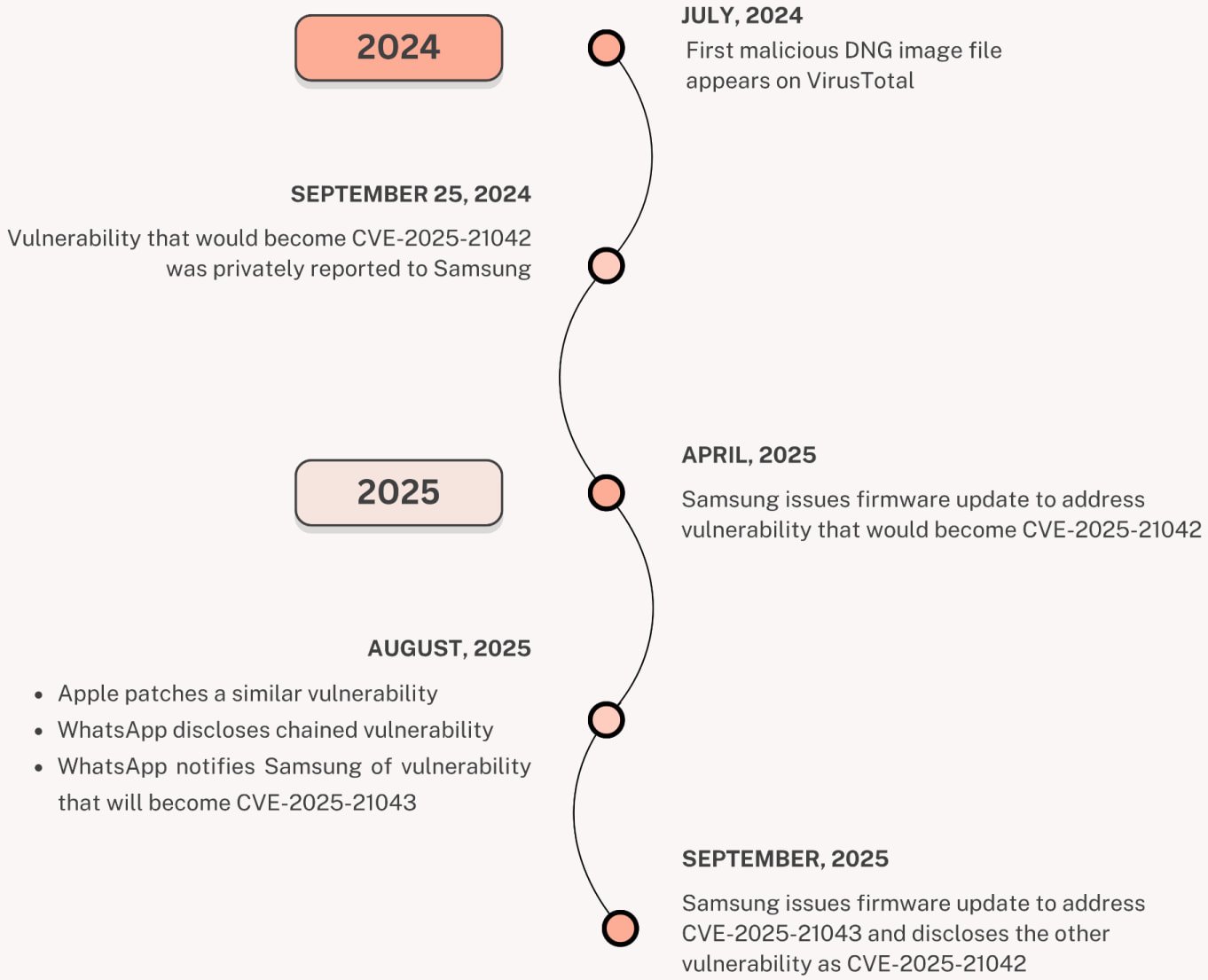

このセキュリティ問題は今年4月にパッチが適用されましたが、研究者はLandFallの活動が少なくとも2024年7月から活発で、中東の一部のSamsung Galaxyユーザーを標的にしていた証拠を発見しました。

CVE-2025-21042として特定されたこのゼロデイは、libimagecodec.quram.soにおける境界外書き込みであり、深刻度は「クリティカル」である。リモートの攻撃者がこの脆弱性を悪用すると、標的のデバイス上で任意のコードを実行される可能性がある。

パロアルトネットワークスのUnit 42の研究者によると、LandFallスパイウェアは、標的型侵入に使用される商用監視フレームワークである可能性が高いという。

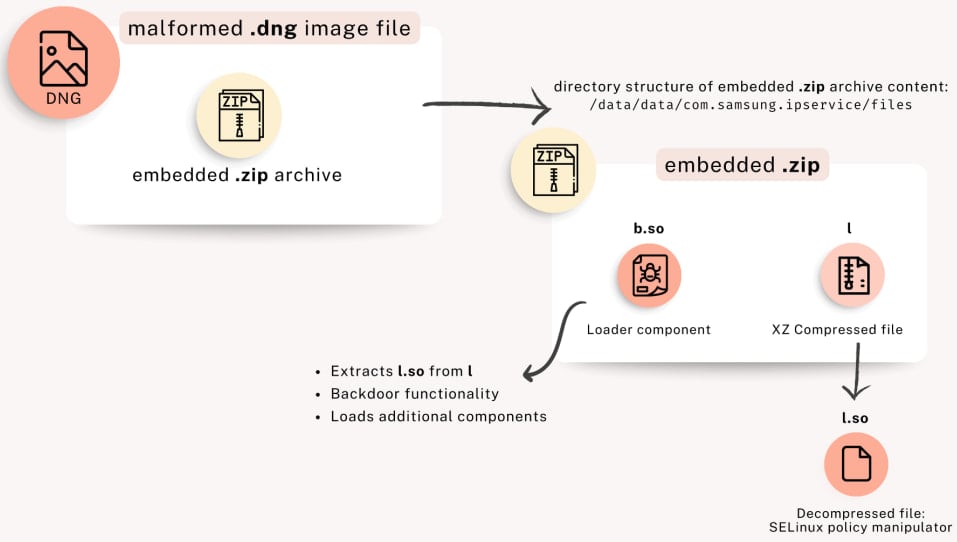

攻撃は、ファイルの末尾に.ZIPアーカイブが付加された、不正な.DNG raw画像フォーマットの配信から始まります。

.jpg)

ソースはこちら:ユニット42

Unit 42の研究者は、2024年7月23日以降にVirusTotalのスキャンプラットフォームに提出されたサンプルを検索・調査し、使用されているファイル名から、配信経路がWhatsAppであることを示しています。

技術的な観点から見ると、DNGには2つの主要コンポーネントが組み込まれています。追加モジュールを取得してロードできるローダー(b.so)と、デバイスのセキュリティ設定を変更してパーミッションの昇格と永続性を確立するSELinuxポリシーマニピュレーター(l.so)です。

ソースはこちら:ユニット42

研究者によると、LandFallはハードウェアとSIM ID(IMEI、IMSI、SIMカード番号、ユーザーアカウント、Bluetooth、位置情報サービス、またはインストールされているアプリケーションのリスト)に基づいてデバイスをフィンガープリントすることができます。

さらに、モジュールの実行、永続性の達成、検知の回避、保護機能のバイパスなどの機能も確認されています。スパイ機能の中で、このマルウェアがカウントしているのは以下の通りです:

- マイク録音

- 通話録音

- 位置情報の追跡

- 写真、連絡先、SMS、通話履歴、ファイルへのアクセス

- 閲覧履歴へのアクセス

Unit 42の分析によると、スパイウェアの標的はGalaxy S22、S23、S24シリーズのデバイス、およびZ Fold 4とZ Flip 4で、最新のS25シリーズデバイスを除くサムスンの最新フラッグシップモデルを幅広くカバーしている。

LandFallとそのDNG画像の使用は、商用スパイウェアツールで最近見られる、より広範な悪用のもう一つのケースであることは注目に値する。

AppleのiOS向けにはCVE-2025-43300で、WhatsApp向けにはCVE-2025-55177で、DNGフォーマットを悪用した悪用チェーンが過去に発生している。

サムスンも最近、CVE-2025-21043を修正した。この欠陥は、WhatsAppのセキュリティ研究者が発見し報告した後、libimagecodec.quram.soにも影響を与えた。

ソースはこちら:ユニット42

帰属は不明確

研究者が調査したVirusTotalサンプルのデータからは、イラク、イラン、トルコ、モロッコが標的である可能性が示されている。

Unit 42は、LandFallキャンペーンに関連する6つのコマンド・アンド・コントロール(C2)サーバーを特定し、関連付けることができました。

C2ドメイン登録とインフラのパターンは、アラブ首長国連邦から発信されたステルス・ファルコンの作戦で見られたものと類似しています。

もう1つの手がかりは、NSO Group、Variston、Cytrox、Quadreamの製品によく見られる命名規則である、ローダー・コンポーネントに「Bridge Head」という名前が使われていることだ。

しかし、LandFallは、既知の脅威グループやスパイウェアベンダーとの関連性を確信できるものではありませんでした。

スパイウェアの攻撃から身を守るには、モバイルOSやアプリのセキュリティアップデートを速やかに適用し、メッセージングアプリのメディアの自動ダウンロードを無効にし、Androidでは「Advanced Protection」、iOSでは「Lockdown Mode」の有効化を検討してください。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments