ClickFix攻撃は、被害者を自己感染プロセスに誘導するビデオや、危険な行動を取るようターゲットにプレッシャーを与えるタイマー、正しいコマンドを提供するためのオペレーティングシステムの自動検出を特徴とするように進化してきました。

典型的なClickFix攻撃では、脅威者はソーシャルエンジニアリングを利用してユーザーを騙し、悪意のあるページからコードやコマンドを貼り付けて実行させます。

使用される誘い文句は、本人確認から ソフトウェアの問題解決まで様々です。その目的は、ターゲットにマルウェアを実行させ、ペイロード(通常は情報窃取ツール)をフェッチして起動させることです。

ほとんどの場合、これらの攻撃はウェブページ上でテキストによる指示を提供していましたが、新しいバージョンでは、攻撃の不審さを軽減するために埋め込みビデオに依存しています。

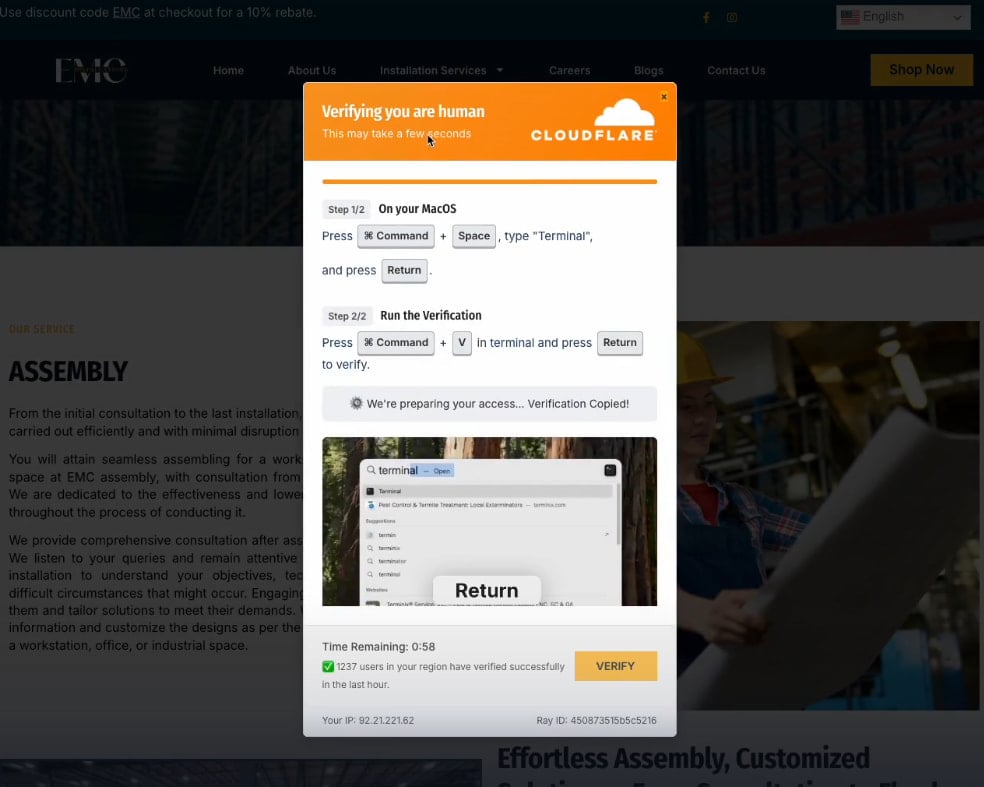

Push Securityの研究者は、最近のClickFixキャンペーンでこの変化を発見しました。偽のCloudflare CAPTCHA認証チャレンジが被害者のOSを検出し、悪意のあるコマンドを貼り付けて実行する方法についてのビデオチュートリアルを読み込みます。

JavaScriptを使用することで、脅威者はコマンドを非表示にし、ユーザーのクリップボードに自動的にコピーすることができるため、人為的なミスの可能性を減らすことができます。

同じウィンドウには、1分間のカウントダウン・タイマーが表示され、被害者に迅速な行動を促し、検証プロセスの真偽や安全性を確認する時間をほとんど与えません。

さらに、「過去1時間に検証されたユーザー」のカウンターを表示することで、このウィンドウを合法的なCloudflareボットチェックツールの一部であるかのように見せています。

ソースはこちら:プッシュ・セキュリティ

macOSや Linuxを含むすべての主要なオペレーティング・システムに対するClickFix攻撃は以前にも見られたが、指示の自動検出と調整は新たな展開である。

Push Securityの報告によると、このようなより高度なClickFixウェブページは、主にGoogle検索上での不正操作によって宣伝されています。

脅威の主体は、古いWordPressプラグインの既知の欠陥を悪用して正規のサイトを侵害し、ページに悪意のあるJavaScriptを注入するか、「バイブコード」サイトをSEOポイズニング戦術を使用して検索結果で上位にランク付けします。

これらの攻撃で配信されるペイロードについて、Pushの研究者は、オペレーティングシステムに依存するものの、WindowsのMSHTA実行ファイル、PowerShellスクリプト、その他さまざまな生きたバイナリが含まれていることに気づきました。

研究者は、将来のClickFix攻撃は完全にブラウザ内で実行され、EDR保護を回避する可能性があると推測しています。

ClickFixが進化し、より説得力のある欺瞞的な形態を取るようになるにつれ、ユーザーは、端末上でコードを実行することは、オンラインベースの検証プロセスの一部であってはならないこと、そして、ユーザーがその内容を完全に理解していない限り、コピーされたコマンドを実行すべきではないことを覚えておくべきである。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

2026年CISO予算ベンチマーク

予算の季節です!300人以上のCISOやセキュリティ・リーダーが、来年に向けてどのような計画、支出、優先順位付けを行っているかを発表しました。本レポートでは、2026年に向けた戦略のベンチマーク、新たなトレンドの特定、優先事項の比較を可能にするために、彼らの洞察をまとめています。

トップリーダーがどのように投資を測定可能なインパクトに変えているかをご覧ください。

Comments