がん治療のための資金援助を求めていたゲーマーが、Steamから「Block Blasters」という名前の検証済みのゲームをダウンロードし、暗号通貨のウォレットを使い果たし、32,000ドルを失った。

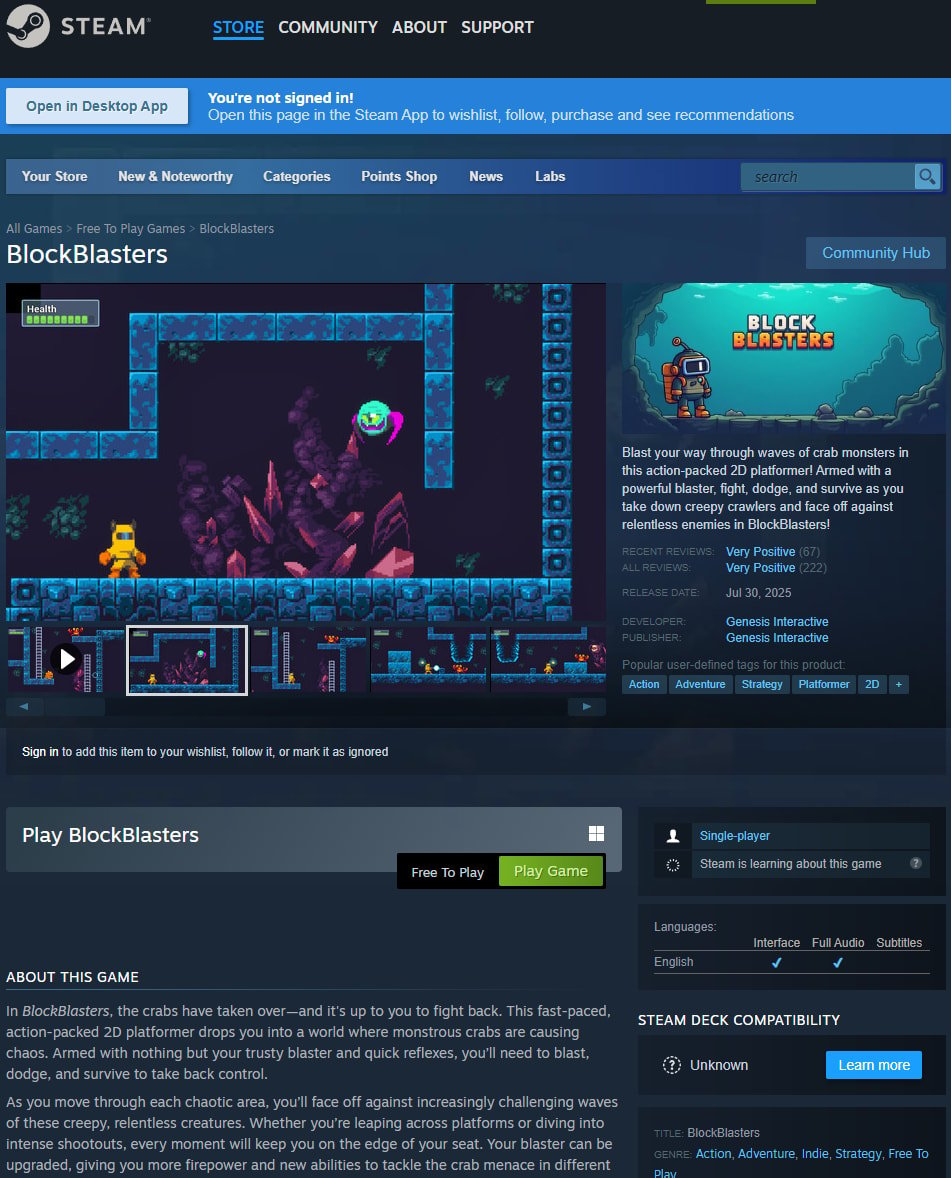

Block Blastersは2Dプラットフォーマーで、Steamで7月30日から9月21日までの約2ヶ月間配信されていた。このゲームは8月30日まで安全で、クリプトドレーナー・コンポーネントが追加された。

開発元のGenesis Interactiveによって公開され、現在はSteamに存在しないこのレトロなスタイルのゲームは、レスポンスの良い操作でテンポの速いアクションを約束する無料プレイタイトルで、ゲームプラットフォームでは数百件の「Very Positive」レビューがありました。

ゲーム内の悪質なコンポーネントは、ステージ4の高悪性度肉腫に対する救命治療のための資金を集めようとしていたゲームストリーマーRastalandTVのライブ募金活動中に明らかになった。

このゲーマーはGoFundMeのクラウドソーシング・キャンペーンも開始し、寄付を募っていた。本稿執筆時点で、目標達成率は58%に達している。しかし、暗号コミュニティの何人かが損失を補填すると申し出た。暗号インフルエンサーのアレックス・ベッカーは、ラスタランドに32,500ドルを安全なウォレットに送ったと述べた。

ラトビア人ゲーマーの説明によると、彼はSteamで検証済みのゲームをダウンロードした後、32,000ドル以上を失った。

ソースはこちら:インターネット・アーカイブ

暗号調査官のZachXBT氏によると、攻撃者は261のSteamアカウントから合計15万ドルを盗んだようだ。

また、この攻撃を追っていたセキュリティグループVXUndergroundは、被害者数が478人と多いことを報告し、ユーザー名のリストを公開し、所有者に直ちにパスワードをリセットするよう促している。

伝えられるところによると、これらの人々は、多額の暗号通貨を管理していることがツイッター上で確認された後、明確に標的にされ、おそらくゲームを試すための招待状が送られた。

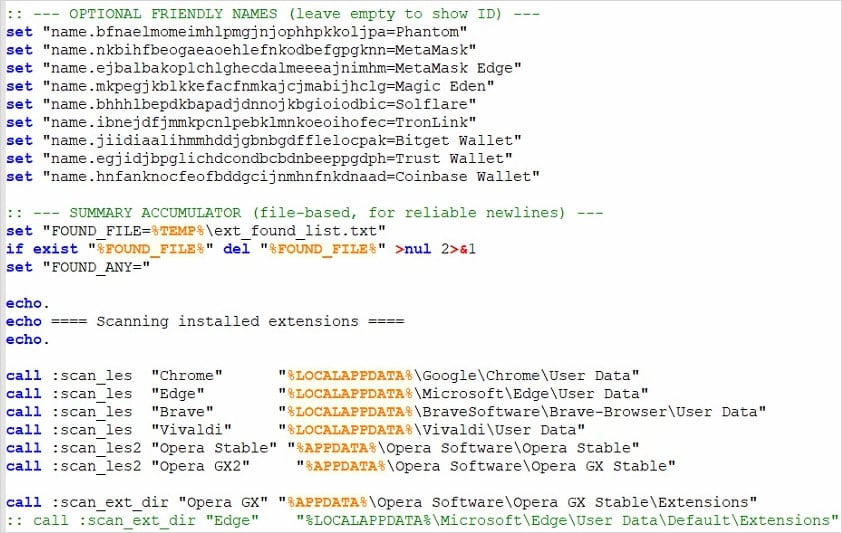

研究者グループは、被害者のIPアドレスとともにSteamのログイン情報を収集し、コマンド&コントロール(C2)システムにデータをアップロードする前に、環境チェックを実行するドロッパーバッチスクリプトの詳細について簡単なレポートを発表した。

GDATAのリサーチャーであるKarsten Hahn氏は、PythonのバックドアとStealCのペイロードがバッチステイラーと共に使用されていることも記録しています。

ソースはこちら:struppigel|X

また、攻撃者がTelegramボットのコードとトークンを公開したままにしていたという、運用上のセキュリティ上の失敗も指摘されている。

未確認の情報によると、今回の捜査に参加しているOSINTの専門家は、脅威の主体がフロリダ州マイアミに住むアルゼンチン移民であることを突き止めたとのことです。

ValveはBlock Blastersと複数の報告を受けての不作為の疑いについてコメントを求めていますが、発表までに回答は得られていません。

Block Blasters事件はSteamで孤立した事件ではない。今年初めに起きた同様の事件には、サバイバルクラフトゲーム「Chemia」、「Sniper:Phantom’sResolution』、『PirateFi』などがあり、いずれも無防備な被害者を情報窃取マルウェアに感染させた。

Block Blasters をコンピュータにインストールしている場合は、直ちに Steam のパスワードをリセットし、デジタル資産を新しいウォレットに移すことをお勧めします。

一般的に、ダウンロード数やレビュー数が少ないSteamゲームや、「ベータ版」開発段階のタイトルには、マルウェアのペイロードが隠されている可能性があるため、注意が必要です。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

パイカス・ブルー・レポート2025年版はこちらパスワード・クラッキングが2倍増加

46%の環境でパスワードがクラックされ、昨年の25%からほぼ倍増。

今すぐPicus Blue Report 2025を入手して、予防、検出、データ流出の傾向に関するその他の調査結果を包括的にご覧ください。

Comments