レガシーコンポーネントの致命的な組み合わせにより、世界中のあらゆる企業の Microsoft Entra ID テナントへの完全なアクセスが可能になっていました。

この致命的な組み合わせには、「アクタートークン」と呼ばれる文書化されていないトークンと、Azure AD Graph APIの脆弱性(CVE-2025-55241)が含まれており、トークンがどの組織のEntra ID環境でも動作するようになっていました。

この問題を悪用した脅威行為者は、標的とされた環境のログに痕跡を残すことなく、自分自身の行動以外には非常に機密性の高いデータの数々にアクセスできたことになる。

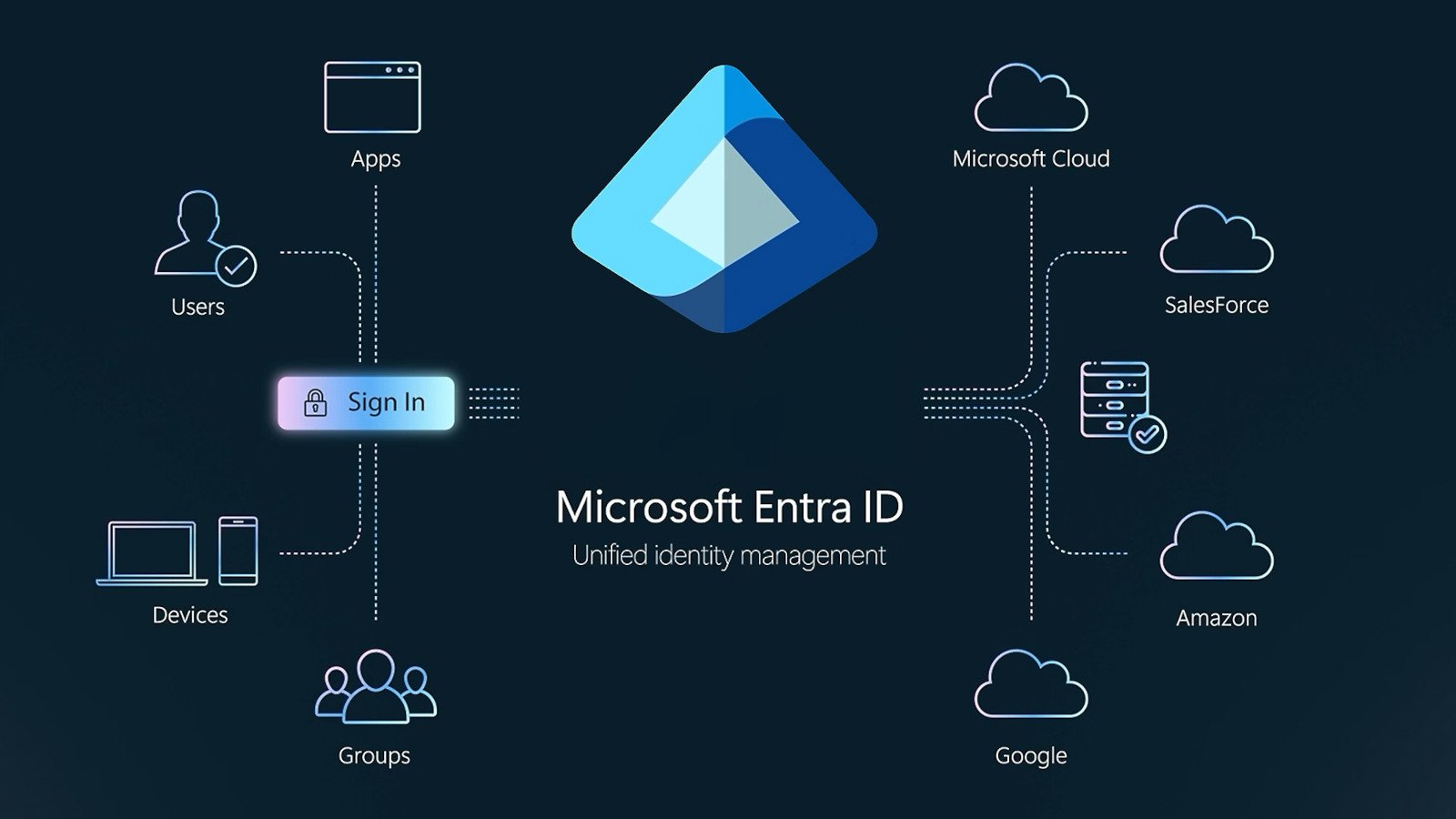

Entra IDは、マイクロソフトのクラウドベースのIDおよびアクセス管理(IAM)サービスであり、以前はAzure Active Directory(Azure AD)として知られていた。

専用のEntra IDインスタンスは、単一の組織を代表し、オンプレミスおよびクラウドベースの両方で使用されるすべてのアプリケーションへのセキュアなアクセスを管理します。

これには、Microsoft 365サービス、SalesforceやDropboxのようなカスタムおよびサードパーティのSaaS製品、Google、Amazon、SAPのクラウドアプリなどが含まれる。

攻撃型セキュリティOutsider Securityの創設者であるセキュリティ研究者Dirk-jan Mollema氏は、トークン検証の欠陥を発見し、すべてのEntra IDテナントでグローバル管理者権限を得た。

このレベルのアクセスは、テナントの完全な侵害を可能にし、Entra IDを通じて認証されたあらゆるサービスへの扉を開きます。

テナント内の任意のユーザーになりすます

Mollema氏は技術ブログの投稿で、アクタートークンはAccess Control Serviceと呼ばれるレガシーサービスによって発行されると説明している。

この研究者は、Exchangeのハイブリッド・セットアップを調査しているときに、アクター・トークンを発見した。彼は、Exchangeがユーザーに代わって他のサービスと通信する際に、このトークンを要求することに気づいた。

Actorトークンは、Exchange OnlineやSharePoint、そしてAzure AD Graphと通信する際に、テナント内の別のユーザーとして “振る舞う “ことを可能にする」 –Dirk-jan Mollema氏。

アクター・トークンは署名されていないため、テナント内のどのユーザーにもなりすますことができ、有効期限は24時間で、その間に失効する可能性はない。

Mollema氏は、「Actorトークンのデザインは、本来存在してはならないものだ」と語る:

- Actorトークンが発行されたときのログがない。

- これらのサービスは、Entra IDに問い合わせることなく、署名されていないなりすましトークンを作成できるため、作成時や使用時のログも残らない。

- 24 時間の有効期間内であれば、トークンを取り消すことはできません。

- 条件付きアクセスで設定された制限を完全にバイパスします。

- これらのトークンがテナントで使用されたことを知るには、リソースプロバイダからのログに頼るしかない。

このリサーチャーによると、マイクロソフトはサービス間通信のために内部的にアクタートークンに依存しており、同社はアクタートークンを削除する予定だという。

マイクロソフトはこれを「高特権アクセス(HPA)」と呼び、アプリケーションやサービスが「ユーザーのコンテキストを証明することなく、他のユーザーになりすます」ことを可能にしている。

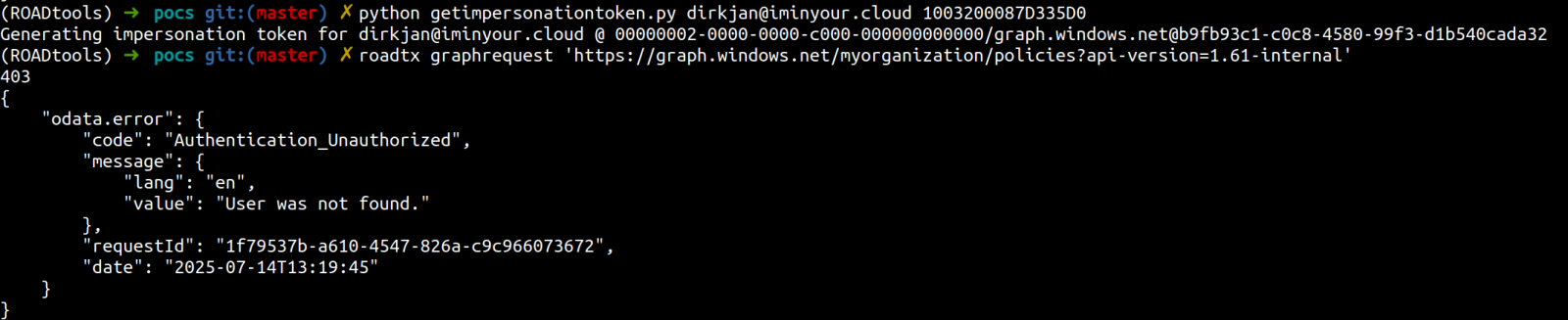

Mollema氏は、アクタートークンを使用する複数の方法をテストしている間、テナントIDをトークンを生成するものとは異なるものに変更し、非推奨のAzure AD Graph API(graph.windows.net)に送信しました。

その代わりに研究者が見たエラーは、トークンは有効だが、ユーザーのIDがテナント内に見つからないため、アクセスが許可されていないことを示していた。

ソースはこちら:Dirk-jan Mollema

Mollema氏は、今度は対象となるテナントの有効なユーザーIDを使って再試行し、Azure AD Graph APIが要求されたデータを返すのを確認した。

“私が狂っていないことを確認するために、私がアクセスできるいくつかのテストテナントでこれをテストしましたが、テナントID(これは公開情報です)とそのテナント内のユーザーのnetIdを知っている限り、私は確かに他のテナントのデータにアクセスすることができました。”

同じアクタートークンを使って、研究者はターゲットテナントのグローバル管理者になりすまし、そのロールに関連するすべてのアクション(異なるロールのユーザーの管理と作成、設定の変更、パスワードのリセット、管理者の追加など)を実行することができた。

Mollema氏は、グローバル管理者権限を取得するために必要なアクションのいずれも、被害テナントでログを生成していないことを強調しています。

攻撃者の立場からすれば、この問題を悪用することは、自分の管理下にあるテナントからアクタートークンを生成することから始めれば、数ステップで可能だっただろう:

- 対象となる環境のテナントIDを見つけるには、ドメイン名に基づくパブリックAPIを使用します。

- 対象テナントの一般ユーザーの有効なnetIdを見つける。

- 攻撃側テナントのアクター トークンを使用して、被害側テナントのユーザーのテナント ID とnetIdを使用してなりすましトークンを作成します。

- テナント内のすべてのグローバル管理者とそのnetIdをリストアップする

- グローバル管理者のなりすましトークンを作成する

- Azure AD Graph API を介した読み取り/書き込みアクションの実行

Mollema氏は、被害テナントでは最後のステップのアクティビティのみが記録されると指摘している。

なお、Microsoftは昨年9月にAzure AD Graph APIサービスの非推奨プロセスを開始している。

6月下旬、同社は、拡張アクセス用に設定されているが、まだAzure AD Graphを使用しているアプリは、2025年9月初旬からAPIを使用できなくなると警告した。

Mollemaは7月14日にマイクロソフトに問題を報告し、同社は9日後に問題が解決したことを確認した。

9月4日、マイクロソフトはCVE-2025-55241にもパッチを適用し、Azure Entraにおける重大な特権昇格の脆弱性と説明している。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

パイカス・ブルー・レポート2025年版はこちらパスワード・クラッキングが2倍増加

46%の環境でパスワードがクラックされ、昨年の25%からほぼ倍増。

今すぐPicus Blue Report 2025を入手して、予防、検出、データ流出の傾向に関するその他の調査結果を包括的にご覧ください。

Comments