SystemBCプロキシ・ボットネットの運営者は、脆弱性のある商用仮想プライベート・サーバ(VPS)を探し、悪意のあるトラフィックの高速道路を提供するボットを毎日平均1,500台維持しています。

侵害されたサーバーは世界中にあり、少なくとも1つはパッチが適用されていない重大な脆弱性があり、中には数十のセキュリティ問題に悩まされているものもあります。

SystemBCは、少なくとも2019年から存在しており、ペイロードを配信するために、いくつかのランサムウェアギャングを含む様々な脅威アクターによって使用されている。

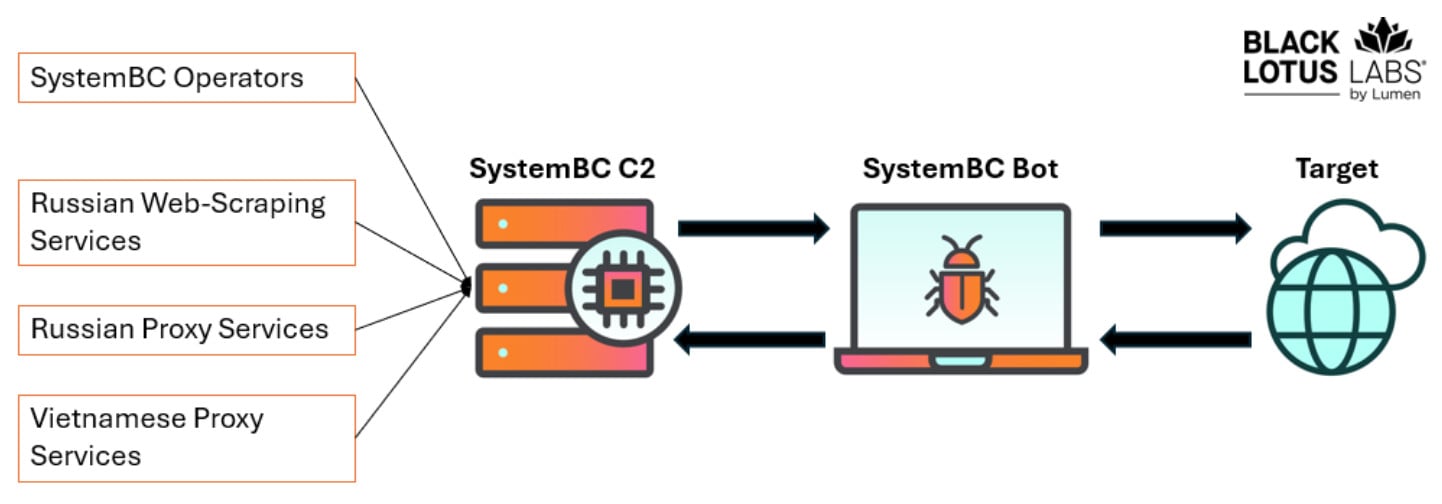

これにより、攻撃者は感染したホストを経由して悪意のあるトラフィックをルーティングし、コマンド・アンド・コントロール(C2)活動を隠して検出をより困難にすることができます。

SystemBCの顧客

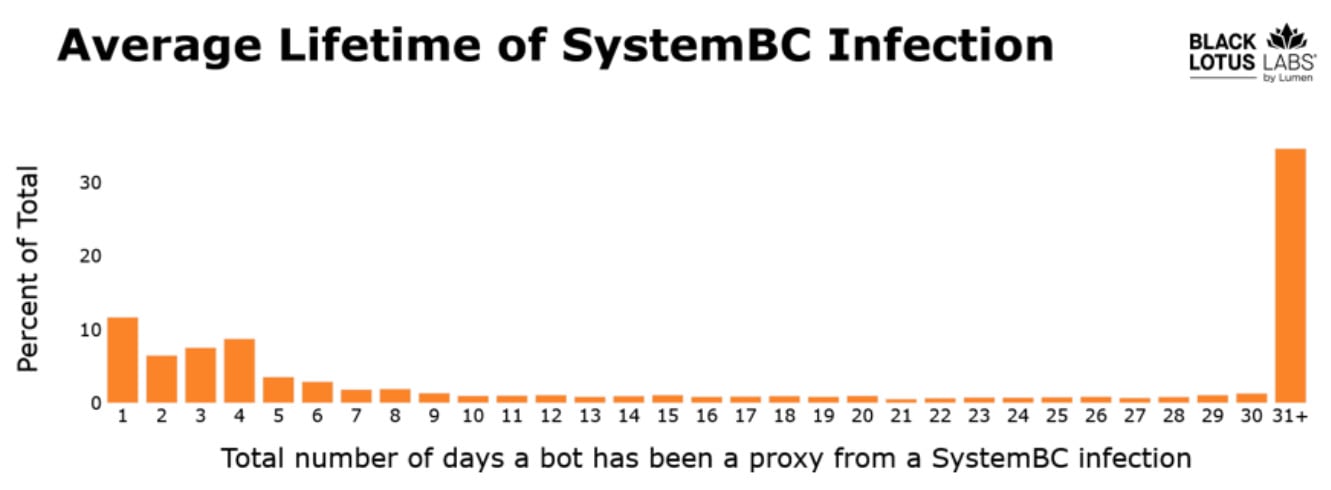

Lumen TechnologyのBlack Lotus Labsの研究者によると、SystemBCプロキシネットワークは、ステルス性をほとんど気にすることなく、大量に構築されているとのことです。また、他の犯罪的なプロキシネットワークにも力を与えており、”平均感染ライフタイムが非常に長い “という。

研究者の調査結果によると、SystemBC の顧客もオペレーターも、ボットの IP アドレスが(難読化やローテーションなどの)方法で保護されていないため、目立たないようにすることに関心がないようです。

SystemBCは80以上のコマンド・アンド・コントロール(C2)サーバを持ち、クライアントを感染したプロキシサーバに接続し、他のプロキシネットワークサービスを煽っている。

REM Proxyと呼ばれる悪質なサービスの1つは、SystemBCのボットの約80%に依存しており、要求されるプロキシの品質に応じて、顧客に段階的なサービスを提供している。

ロシアの大規模なウェブスクレイピングサービスは、VN5SocksまたはShopsocks5と呼ばれるベトナムベースのプロキシネットワークとともに、SystemBCのもう一つの重要な顧客です。

ソースはこちら:Black Lotus Labs

しかし、研究者によると、SystemBC のオペレータは、悪意のあるコードをサイトに注入するブローカーに販売される可能性が高い WordPress 認証情報をブルートフォースするために、SystemBC を最も活用しているとのことです。

脆弱なVPSを狙う

毎日1,500ボットのSystemBCネットワークのほぼ80%は、複数の “大規模な商用プロバイダ “からの侵害されたVPSシステムで構成されています。

Black Lotus Labs によると、これにより平均よりも長い感染寿命が可能になり、40%近くのシステムが1ヶ月以上危険にさらされています。

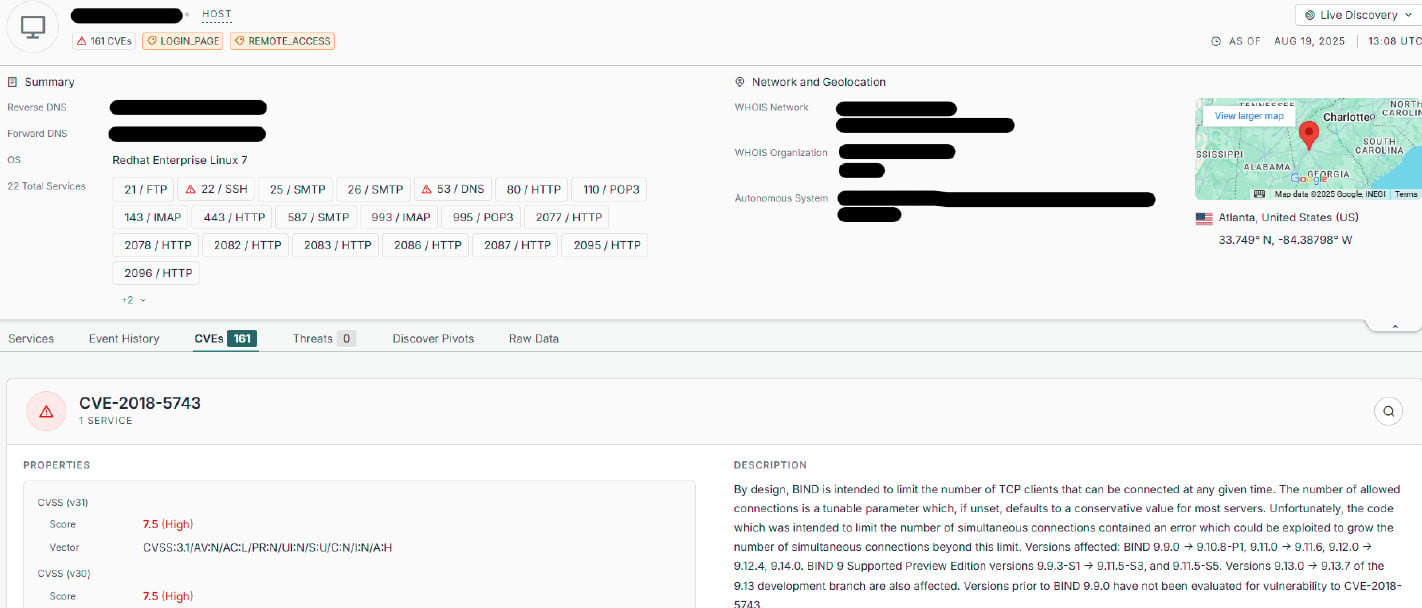

感染したサーバーはすべて、複数の “容易に悪用できる “脆弱性を持っており、平均して20のパッチが適用されていないセキュリティ問題と、少なくとも1つの重大な脆弱性があった。

研究者はまた、Censysインターネットインテリジェンスプラットフォームと検索エンジンが161のセキュリティ脆弱性があるとリストアップしたアラバマ州の1つのシステムを発見した。

出典:Black Lotus Lab:Black Lotus Labs

SystemBCは、VPSシステムを侵害することで、SOHOデバイスをベースとした家庭用プロキシネットワークでは不可能な、大量の安定したトラフィックを顧客に提供することができます。

SystemBCマルウェアをシミュレートされた環境で実行することで、研究者は、わずか24時間で「特定のIPアドレスが16ギガバイトを超えるプロキシデータを生成する」ことを観測しました。

「このデータ量は、一般的なプロキシ・ネットワークで観測される量よりも桁違いに多い」と、Black Lotus Labs の研究者は .NET と共有したレポートの中で述べています。

同社のグローバルIP遠隔測定に基づくと、1つのアドレス、104.250.164[.]214が被害者募集活動の中核であり、180のSystemBCマルウェアサンプルすべてをホストしているようです。

研究者の分析によると、新たに感染したサーバーは、ロシア語のコメントを含むシェルスクリプトをダウンロードし、ボットにすべてのSystemBCサンプルを同時に実行するよう指示します。

このプロキシ・ネットワークは長い間活動しており、SystemBCを含む複数のボットネットのマルウェアのドロッパーをターゲットとしたEndgameのような法執行機関の作戦にさえ抵抗してきました。

Black Lotus Labs は、SystemBC プロキシ マルウェアの詳細な技術的分析と侵害の指標を提供し、組織が侵害の試みを特定したり、操作を妨害したりするのを支援します。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

パイカス・ブルー・レポート2025年版はこちらパスワード・クラッキングが2倍増加

46%の環境でパスワードがクラックされ、昨年の25%からほぼ倍増。

今すぐPicus Blue Report 2025を入手して、予防、検出、データ流出の傾向に関するその他の調査結果を包括的にご覧ください。

Comments