VMScapeと名付けられた新たなSpectre類似の攻撃により、悪意のある仮想マシン(VM)は、最新のAMDまたはIntel CPU上で動作する未修正のQEMUハイパーバイザー・プロセスから暗号鍵を漏えいさせることができる。

この攻撃は、VMとクラウド・ハイパーバイザー間の隔離を破り、既存のSpectre緩和策を回避し、投機的実行を活用して機密データを漏えいさせる恐れがある。

研究者らは、VMScapeはホストを侵害する必要がなく、ハードウェア上で有効になっているデフォルトのミティゲーションで、変更されていない仮想化ソフトウェア上で動作することを強調している。

VMScapeは、ホストを侵害する必要がなく、ハードウェア上でデフォルトのミティゲーションが有効化された未修正の仮想化ソフトウェアで動作するため、脅威者は仮想マシンをレンタルするだけで、クラウドプロバイダーに対してこのような攻撃を展開し、ハイパーバイザーや他の仮想マシンから秘密を漏らすことができるという。

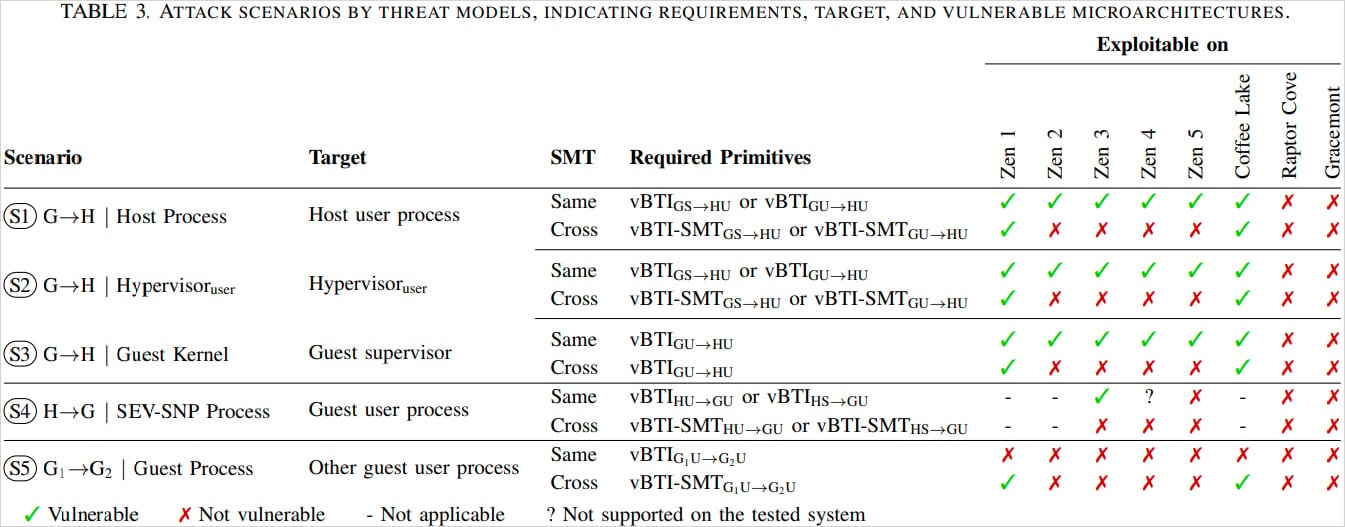

VMScapeはスイスの公立大学チューリッヒ工科大学の研究チームが開発したもので、Zen 1からZen 5までのすべてのAMDプロセッサと、インテルの「Coffee Lake」CPUに影響を与えることが判明した。より新しい “Raptor Cove “と “Gracemont “は影響を受けない。

QEMUから漏れる秘密

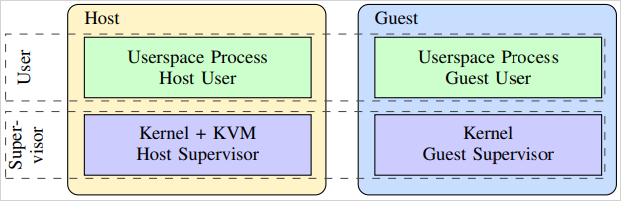

最近のCPUは、ゲストとホスト間のブランチ予測ユニット(BPU)への分離を拡張することで投機的攻撃から保護しているが、研究者らはこの分離が不完全であることを発見した。

出典:ETH Zurichチューリッヒ工科大学

ゲストユーザーは、BTB(Branch Target Buffer)、IBP/ITA、BHB(Branch History Buffer)などの共有BPU構造により、ホストユーザープロセスの間接的な分岐予測に影響を与えることができる。

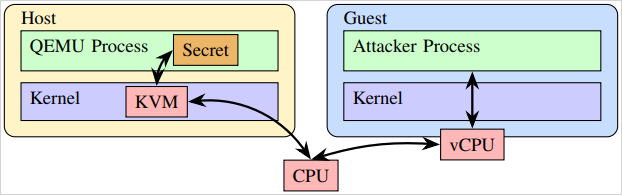

この攻撃は、ユーザーモードのハイパーバイザー・コンポーネントであるQEMUを標的としており、QEMUのアドレス空間にゲスト・メモリーをマッピングすることで、「FLUSH+RELOAD」キャッシュ・サイドチャネルを使用することが可能になります。

チューリッヒ工科大学の研究者は、Spectre-BTI(ブランチ・ターゲット・インジェクション)攻撃を使用して、QEMUのターゲット間接分岐を誤って誘導し、共有リロード・バッファに秘密データをリークするディスクロージャー・ガジェットを投機的に実行させた。

ソースチューリッヒ工科大学

投機的実行ウィンドウを拡張するため、攻撃者はAMD Zen 4 CPU上のLLC(Last-Level Cache)をターゲットとする退避セットを構築することで、ゲスト内部から関連するキャッシュエントリを退避させます。

ASLR(Address Space Layout Randomization)は、プロセス内でデータがロードされるメモリアドレスをランダム化するセキュリティ機能ですが、分岐の衝突をプローブして犠牲となるガジェットを特定し、リロードバッファの仮想アドレスをブルートフォースすることで破っています。

チューリッヒ工科大学の研究者は、VMScapeがQEMUから32バイト/秒の速度で任意のメモリ・データをリークし、バイト・レベルの精度が98.7%、エクスプロイト全体の成功率が43%であることを示しました。

このレートでは、ディスク暗号化キーのような4KBの秘密が128秒で流出する可能性があります。ASLRバイパス処理を含むエンド・ツー・エンドの総時間は772秒、つまり13分弱となる。

影響と対応

仮想化はクラウド・コンピューティングのバックボーンであり、あるゲスト・マシンがホストからメモリを読み取ることができれば、マルチテナント型クラウドのセキュリティを脅かすことになる。

しかし、VMScapeのような攻撃には、高度な知識、深い技術的専門知識、持続的な実行時間が必要であることを強調しておく必要があります。このため、このような攻撃は、たとえ可能であったとしても、大規模なユーザーベースにとっては脅威とはならない。

出典:ETH Zurich:チューリッヒ工科大学

チューリッヒ工科大学のチームは6月7日、AMDとインテルに調査結果を報告し、この問題にはCVE-2025-40300という識別子が付けられた。AMDはこの問題に関するセキュリティ情報を発表した。

Linuxカーネル開発者は、VMEXITにIBPB(Indirect Branch Prediction Barrier)を追加することでVMScapeを緩和するパッチをリリースし、ゲストからホストへの切り替え時にBPUを効果的にフラッシュしている。研究者によると、この緩和策は一般的なワークロードにおいてパフォーマンスへの影響は最小限だという。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments