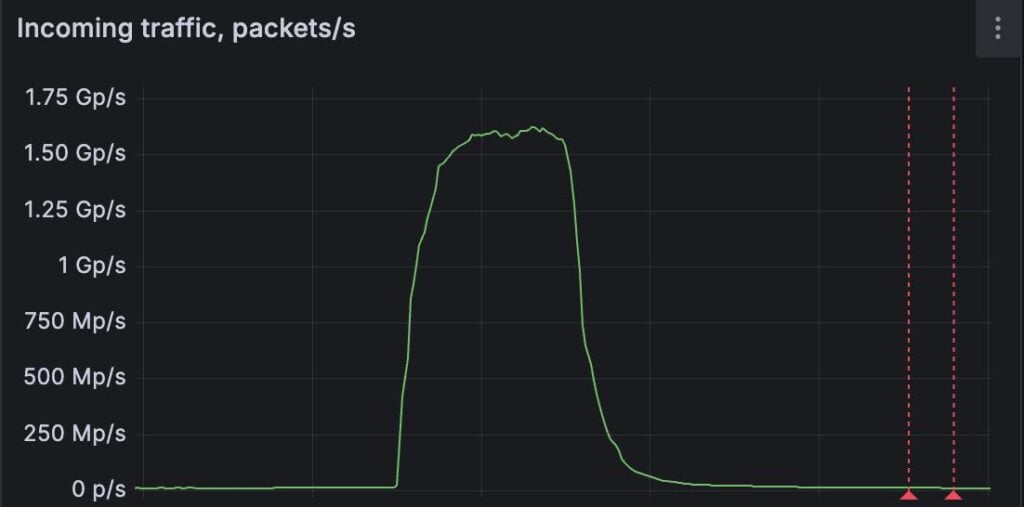

ヨーロッパのDDoS緩和サービス・プロバイダーが、毎秒15億パケットに達する大規模な分散型サービス拒否攻撃の標的にされた。

この攻撃は数千台のIoTとMikroTikルーターから発生し、サービス停止からの保護を提供するFastNetMon社によって緩和された。

「この攻撃は毎秒15億パケット(1.5Gpps)に達し、公表されているパケットレートの洪水としては最大級のものでした」とFastNetMonはプレスリリースで述べている。

「悪意のあるトラフィックは、主に、世界中の11,000を超えるユニークなネットワークにわたって、IoTデバイスやルータを含む、侵害されたCPE(顧客構内機器)から開始されたUDPフラッドでした」と同社は説明している。

Source:FastNetMon

FastNetMonは標的となった顧客の名前は挙げていないが、DDoSスクラビング・プロバイダーだと説明している。これらのサービスは、パケット検査、レート制限、CAPTCHA、異常検知を通じて、DDoS攻撃中の悪質なトラフィックをフィルタリングすることに特化している。

この攻撃はリアルタイムで検出され、顧客のDDoSスクラビング機能を使って緩和措置が取られました。この対策には、増幅能力で知られるエッジ・ルーターにアクセス制御リスト(ACL)を導入することも含まれていた。

この攻撃のニュースは、インターネット・インフラ大手のCloudflareが、ピーク時で毎秒11.5テラビット(Tbps)、毎秒51億パケット(Bpps)の史上最大のボリュメトリックDDoS攻撃をブロックしたと発表した数日後にもたらされた。

どちらの攻撃も、受信側の処理能力を使い果たし、サービス停止を引き起こすことが目的だった。

FastNetMonの創設者であるPavel Odintsovは、このような大規模な攻撃の傾向は非常に危険であり、インターネット・サービス・プロバイダー(ISP)レベルでの介入が、侵害された消費者向けハードウェアの大規模な兵器化を阻止するために必要であるとコメントしている。

「今回のケースが注目に値するのは、分散したソースの数が非常に多いことと、日常的に使用されているネットワーキング・デバイスが悪用されていることです。ISP レベルの積極的なフィルタリングがなければ、侵害された消費者向けハードウェアは大規模に武器化される可能性があります。

「業界はISPレベルで検知ロジックを実装し、攻撃が拡大する前に阻止するよう行動しなければならない」とオディンツォフは言う。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

パイカス・ブルー・レポート2025年版はこちらパスワード・クラッキングが2倍増加

46%の環境でパスワードがクラックされ、昨年の25%からほぼ倍増。

今すぐPicus Blue Report 2025を入手して、予防、検出、データ流出の傾向に関するその他の調査結果を包括的にご覧ください。

Comments