CISAは2日、攻撃者がN-ableのN-centralリモート監視・管理(RMM)プラットフォームの2つのセキュリティ脆弱性を積極的に悪用していると警告した。

N-centralは、マネージド・サービス・プロバイダー(MSP)やIT部門が、集中管理されたウェブベースのコンソールからクライアントのネットワークやデバイスを監視、管理、保守するために一般的に使用されている。

CISAによると、この2つの欠陥により、認証された攻撃者は、安全でないデシリアライズの脆弱性(CVE-2025-8875)を介してコマンドを実行されたり、ユーザー入力の不適切なサニタイズの脆弱性(CVE-2025-8876)を悪用してコマンドを注入されたりする可能性がある。

N-ableは、これらのセキュリティ・バグが現在悪用されているというCISAの報告を確認し、N-central 2025.3.1でパッチを適用した。N-ableはまた、管理者に対し、バグに関する更なる情報が公開される前にシステムを保護するよう促した。

「我々のセキュリティ調査では、限られたオンプレミス環境でこの種の悪用の証拠が見つかっている。N-ableは本日、「N-ableがホストするクラウド環境で悪用された形跡は確認されていない。

「オンプレミスのN-centralを2025.3.1にアップグレードする必要があります。(CVEの詳細は、当社のセキュリティ慣行に従って、リリースから3週間後に公開されます)」と、N-able社は水曜日のアドバイザリーで付け加えた。

米国のサイバーセキュリティ機関は、これらのN-centralのセキュリティ・バグを悪用した攻撃の詳細についてはまだ明らかにしていないが、ランサムウェア攻撃に使用されているという証拠はないと述べている。

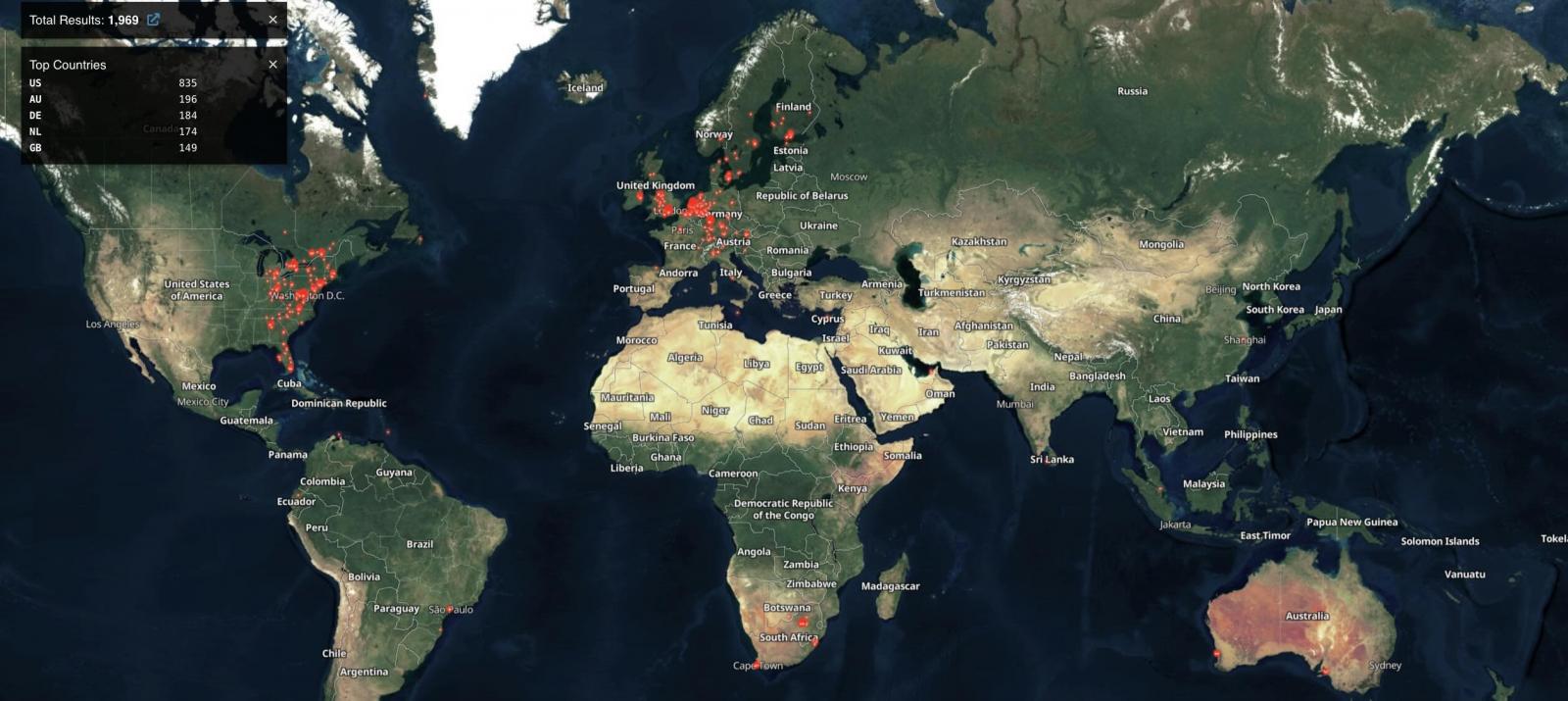

Shodanの 検索によると、約2,000台のN-able N-centralインスタンスがオンラインで公開されており(一部はすでにパッチが適用されている可能性が高い)、その大半は米国、オーストラリア、ドイツから発信されている。

CISAはまた、この欠陥を 既知の脆弱性カタログに 追加し、2021年11月の拘束的運用指令(BOD)22-01で義務付けられているように、8月20日までに連邦民間行政機関(FCEB)のシステムにパッチを当てるよう、1週間しか猶予を与えなかった。

BOD 22-01は主に米連邦政府機関を対象としているが、CISAは民間企業を含むすべての組織に対し、この積極的に悪用されるセキュリティ上の欠陥に対して、できるだけ早くデバイスの安全性を確保することを優先するよう奨励した。

「ベンダーの指示に従って緩和策を適用するか、クラウドサービスに適用されるBOD 22-01ガイダンスに従うか、緩和策が利用できない場合は製品の使用を中止してください」と、CISAは月曜日に注意を促している。

「この種の脆弱性は、悪意のあるサイバーアクターにとって頻繁に攻撃経路となるものであり、連邦政府企業にとって重大なリスクとなる。

先週、CISAは米国行政府内の非軍事機関に対し、Microsoft Exchangeハイブリッドの重大な脆弱性(CVE-2025-53786)を月曜午前9時(米国東部時間)までに緩和するよう命じる緊急指令を出した。

更新 8月14日10時18分(日本時間):N-ableの記述を追加。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

パイカス・ブルー・レポート2025年版はこちらパスワード・クラッキングが2倍増加

46%の環境でパスワードがクラックされ、昨年の25%からほぼ倍増。

今すぐPicus Blue Report 2025を入手して、予防、検出、データ流出の傾向に関するその他の調査結果を包括的にご覧ください。

Comments