脅威行為者は、マルウェアを配布する新しいキャンペーンにおいて、フィッシング・リンクを正規のBooking.comリンクのように見せるためにユニコード文字を活用している。

この攻撃は、日本語のひらがなの「ん」を利用したもので、システムによってはフォワードスラッシュとして表示され、何気なく見た人にフィッシングURLを現実的なものに見せることができる。

はさらに、Intuitの「i」の代わりに「L」を使ったそっくりドメインを使ったIntuitのフィッシング・キャンペーンに遭遇している。

日本語のホモグリフを使ったBooking.comのフィッシング・リンク

セキュリティ研究者のJAMESWTによって最初に発見されたこの攻撃は、日本語のひらがな文字「ん」(Unicode U+3093)を悪用したもので、フォントによっては一見したところ、ラテン文字列の「/n」または「/~」に酷似している。この視覚的な類似性により、詐欺師は本物のBooking.comドメインに属しているように見せかけながら、ユーザーを悪意のあるサイトに誘導するURLを作成することができる。

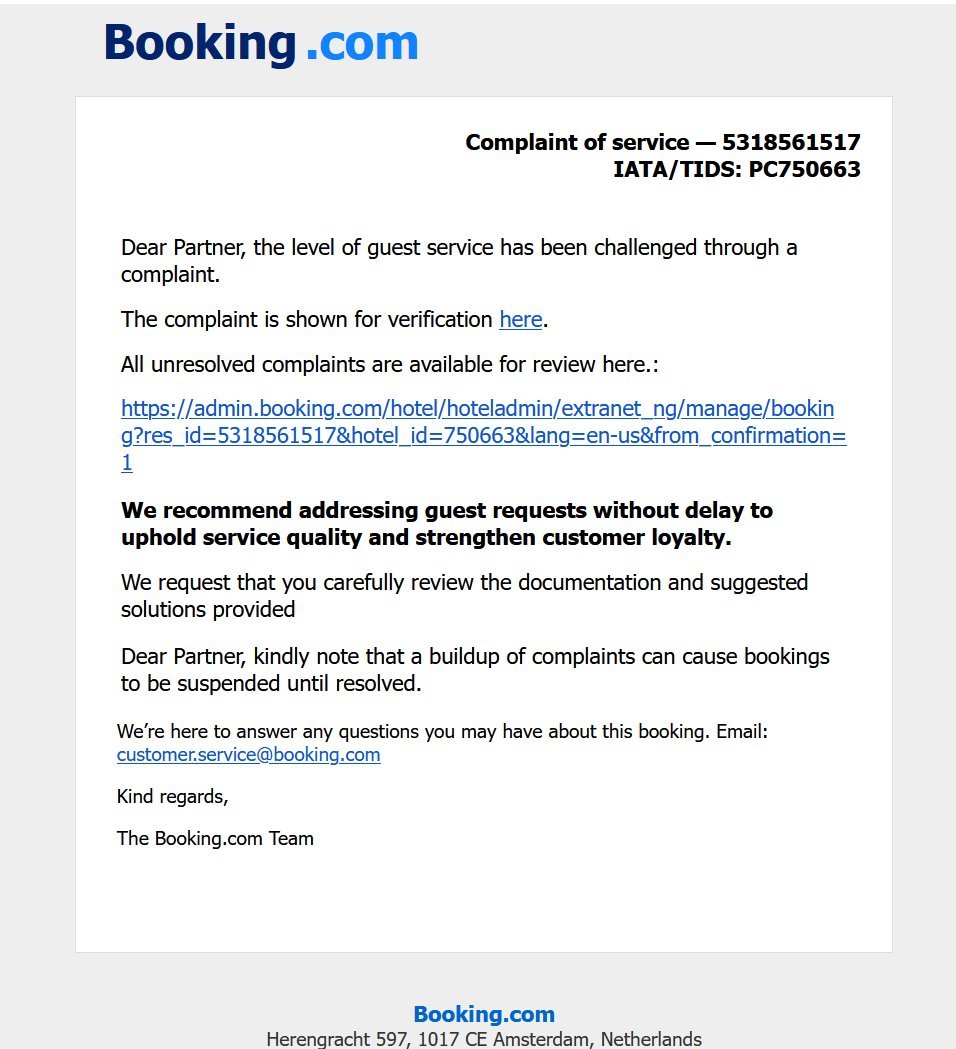

以下は、セキュリティ研究者によって共有されたフィッシングメールのコピーである:

メールの文面、https://admin.booking.com/hotel/hoteladmin/… そのものが欺瞞的である。Booking.comのアドレスのように見えるかもしれないが、ハイパーリンクは以下を指している:

https://account.booking.comんdetailんrestric-access.www-account-booking.com/en/

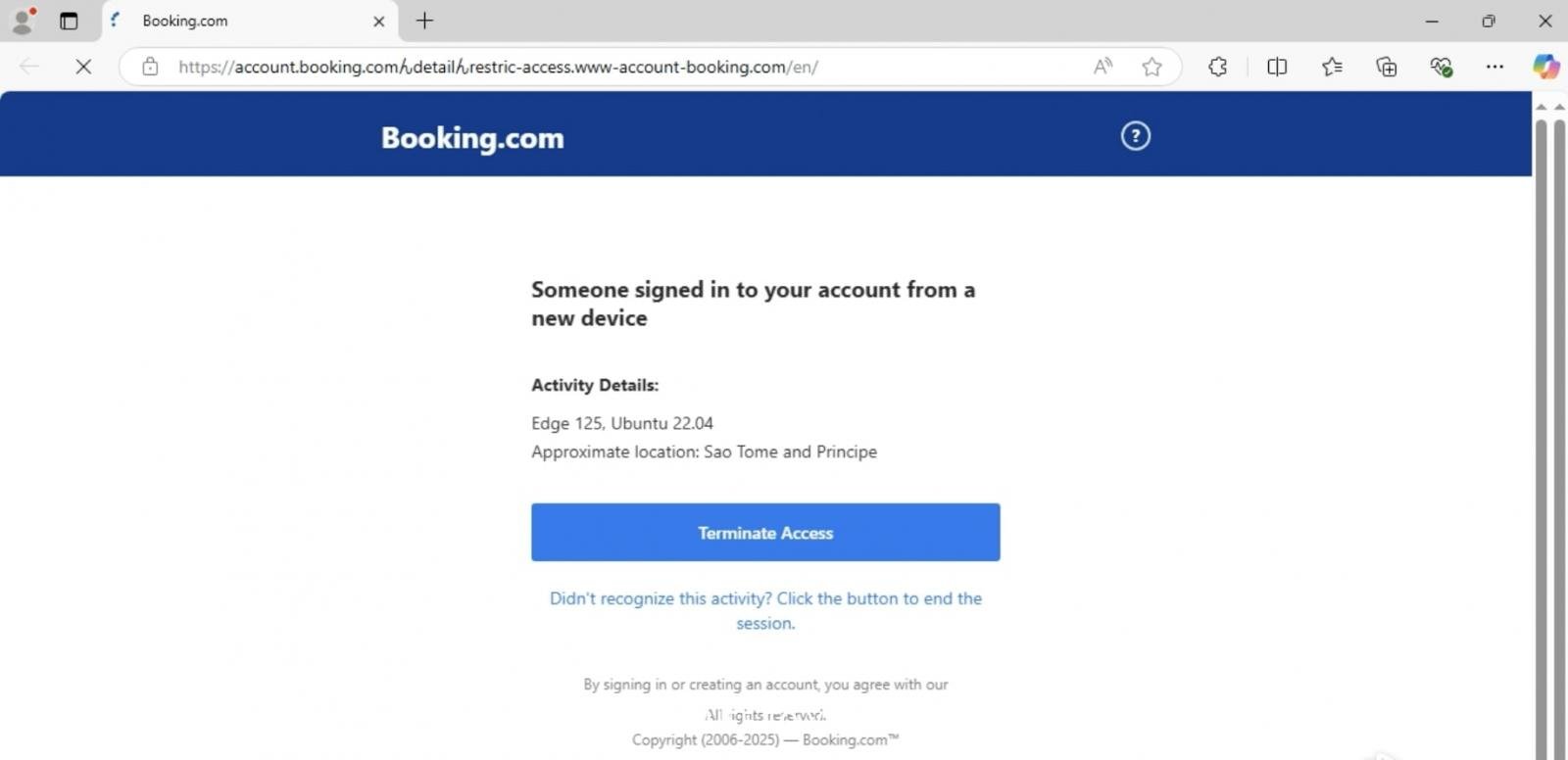

ウェブブラウザのアドレスバーに表示される’ん’の文字は、ユーザーをbooking.comのサブディレクトリをナビゲートしているかのように錯覚させます。

実際には、実際の登録ドメインはwww-account-booking[.]comで、悪意のあるそっくりさんであり、それ以前はすべて欺瞞的なサブドメイン文字列に過ぎません。

クリックスルーした被害者は、最終的に次のサイトにリダイレクトされます:

www-account-booking[.]com/c.php?a=0

これにより、CDNリンクから悪意のあるMSIインストーラが配信されます。https://updatessoftware.b-cdn[.]net/john/pr/04.08/IYTDTGTF.msiです。

この悪意のあるサイトのサンプルは、abuse.chのMalwareBazaarで入手可能で、any.runの分析により感染チェーンが示されています。MSIファイルは、情報窃取やリモートアクセス型トロイの木馬を含む可能性のある、さらなるペイロードをドロップするために使用されます。

このフィッシングの手口は、ホモグリフを悪用します。ホモグリフとは、他の文字に似ているが、異なる文字セットやアルファベットに属する文字のことである。これらの視覚的に類似した文字は、フィッシング攻撃や誤解を招くコンテンツの作成に悪用される可能性がある。例えば、キリル文字「О」(U+041E)は、人間にはラテン文字「O」(U+004F)と同じに見えるかもしれませんが、これらは異なる文字です。

その視覚的な類似性から、同形異義語は、同形異義語攻撃やフィッシングメールにおいて、脅威行為者によって何度も何度も利用されてきました。ディフェンダーやソフトウェア開発者も、ここ数年、ユーザーが異なるホモグリフを簡単に区別できるようなセキュリティ対策を展開してきた。

脅威行為者がブッキング・ドットコムの顧客を標的にしたのは今回が初めてではない。

今年3月には、Booking.com になりすまし、ClickFix のソーシャルエンジニアリング攻撃を使って接客業の従業員をマルウェアに感染させるフィッシングキャンペーンについて Microsoft が警告を発しています。

2023年、アカマイは、ハッカーがホテルの宿泊客を偽の Booking.com サイトにリダイレクトさせ、クレジットカード情報を盗む手口を明らかにしました。

Intuit ではなく「Lntuit

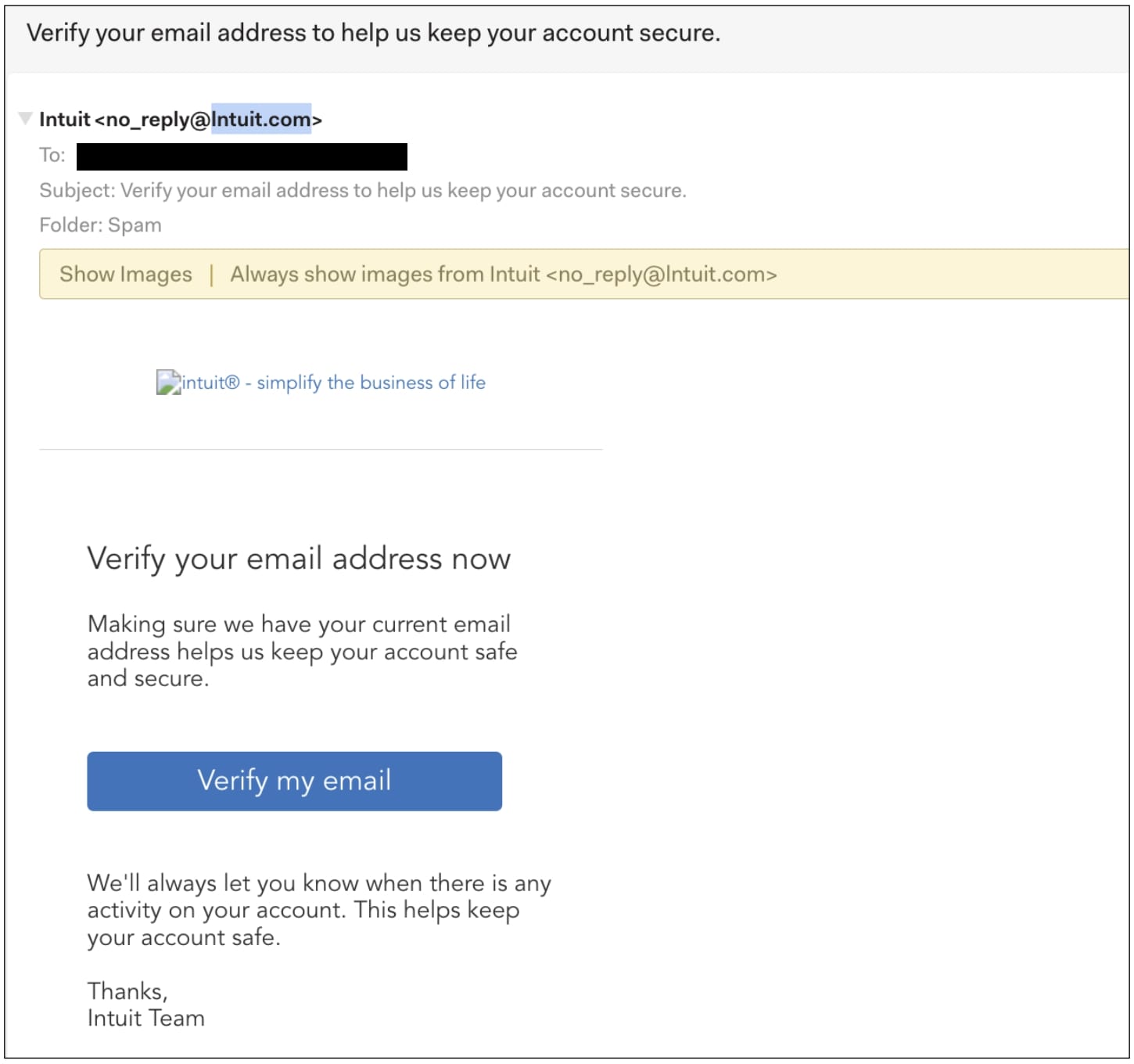

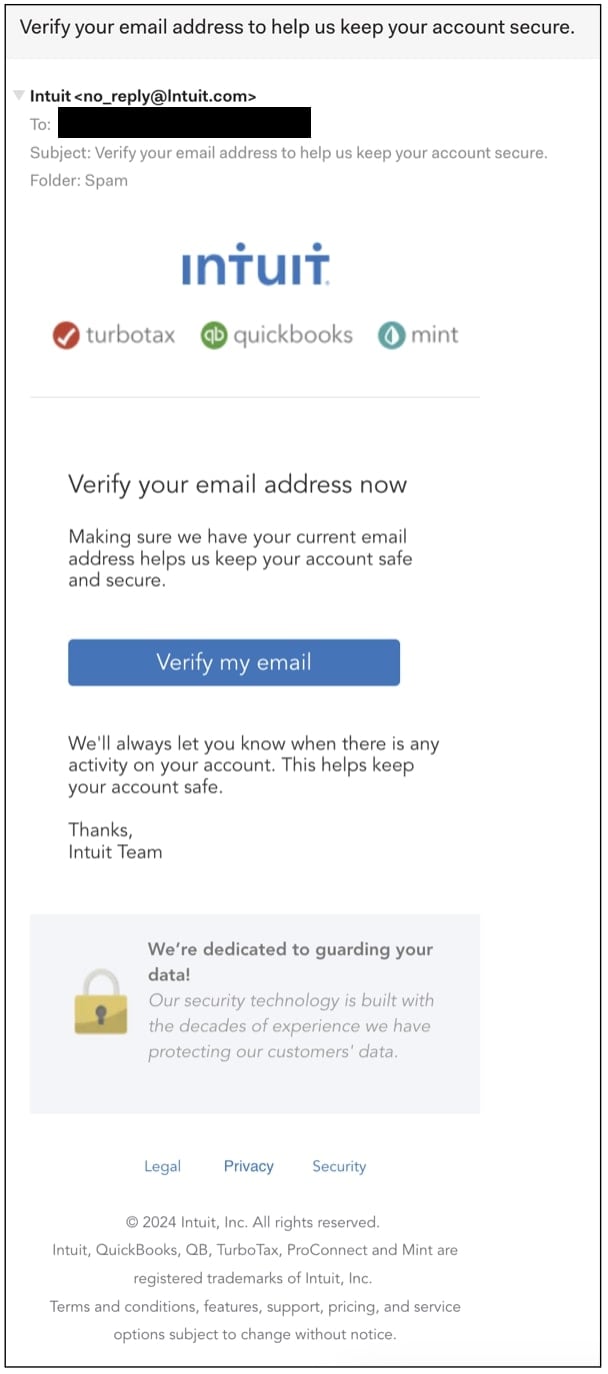

のSergiu Gatlanは、Intuit をテーマにした Eメールがユーザーを標的にした別のフィッシングキャンペーンを発見しました。

これらのメールは、intuit.comのアドレスから発信され、intuit.comに誘導しているように見えるが、その代わりにLntuitで始まるドメインが使われている。シンプルかつ効果的なテクニックだ。

デスクトップクライアントでのこのメールの異常に狭いレイアウトは、主にモバイル閲覧用にデザインされたことを示唆しており、攻撃者はモバイルユーザーがよく調べずに「Verify my email」フィッシングリンクをクリックすることを利用している。

このボタンはユーザーをhttps://intfdsl[.]us/sa5h17/に誘導する。

興味深いことに、この不正なリンクは、ターゲット・ユーザーのEメール・アカウントからではなく、直接アクセスすると、ユーザーを正規のIntuit.comのログイン・ページ(https://accounts.intuit.com/app/sign-in)にリダイレクトするようだ。

これらのインシデントは、攻撃者がソーシャル・エンジニアリングのためにタイポグラフィを悪用する独創的な方法を見つけ続けることを思い出させるものである。

身を守るためには、クリックする前に必ずリンクにカーソルを合わせ、真の標的を明らかにすること。

ユーザーは、アドレスの右端、最初の/の前にある実際のドメインを常にチェックすべきである。しかし、「ん」のような視覚的に欺瞞的なユニコード文字を使用することは、さらなるハードルを生み出し、URLの視覚的な検査だけでは完全ではないことを示している。

最近のフィッシング・キットは、フィッシング・リンクがクリックされた後にマルウェアを直接配信することが多いため、エンドポイント・セキュリティ・ソフトウェアを最新の状態に保つことは、攻撃に対するもう1つの防御層を追加することになる。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments