3,300台以上のCitrix NetScalerデバイスに、ユーザーセッションを乗っ取ることで認証を回避できる重大な脆弱性に対するパッチが未適用のまま残されており、パッチのリリースから約2カ月が経過しました。

CVE-2025-5777として追跡され、CitrixBleed 2と呼ばれるこの境界外メモリ読み取りの脆弱性は、不十分な入力検証の結果生じるもので、ゲートウェイ(VPN仮想サーバー、ICAプロキシ、CVPN、RDPプロキシ)またはAAA仮想サーバーとして構成されたデバイス上で、認証されていない攻撃者が制限されたメモリ領域にリモートアクセスすることを可能にします。

このセキュリティー上の欠陥を悪用することに成功すると、脅威行為者は、公衆向けのゲートウェイや仮想サーバーからセッション・トークン、認証情報、およびその他の機密データを盗むことが可能になり、ユーザー・セッションを乗っ取ったり、多要素認証(MFA)をバイパスしたりできるようになります。

CVE-2025-5777をターゲットとした概念実証(PoC)エクスプロイトは、この欠陥が公開されてから2週間も経たないうちにリリースされましたが、ゼロデイ攻撃におけるアクティブなエクスプロイトは、これらのPoCエクスプロイトがリリースされる数週間前に検出されていました。

CitrixBleed」として知られる同様のCitrixのセキュリティ欠陥は、2年前に悪用され、NetScalerデバイスをハッキングし、ランサムウェア攻撃や 政府機関を標的とした侵害において、侵害されたネットワークを横方向に移動した。

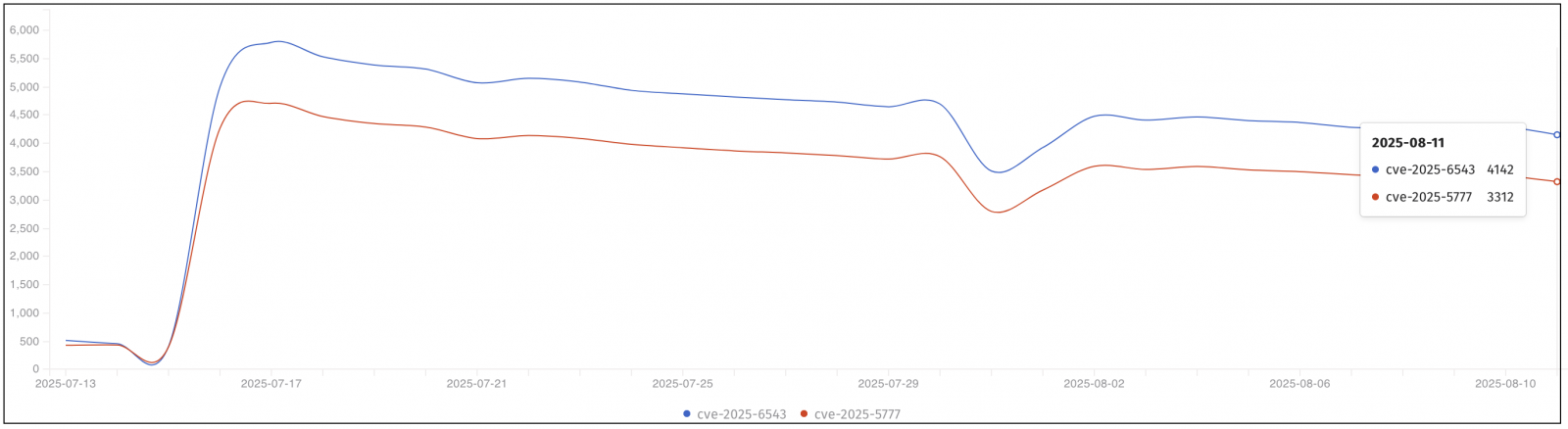

月曜日に、インターネットセキュリティ非営利団体Shadowserver Foundationのセキュリティアナリストは、3,312台のCitrix NetScalerアプライアンスが、現在進行中のCVE-2025-5777攻撃に対してまだ脆弱であると報告した。

また、Shadowserver は、Citrix がサービス拒否(DoS)攻撃で積極的に悪用されているとタグ付けしている、別の重大な脆弱性(CVE-2025-6543)に対するパッチが適用されていない 4,142 台のデバイスも発見した。

Citrix は、CVE-2025-6543 はメモリオーバーフローの脆弱性であり、意図しない制御フローやサービス拒否につながる可能性があるとしているが、オランダの国家サイバーセキュリティセンター(NCSC)は月曜日、攻撃者が少なくとも 5 月初旬からこの欠陥をゼロデイとして悪用し、国内の複数の重要な組織に侵入していると警告した。

「NCSCは、オランダの複数の重要な組織が、Citrix NetScalerのCVE-2025-6543として特定された脆弱性を介して攻撃に成功していると判断した。

「NCSCは、この攻撃を高度な手口を持つ1人または複数の行為者の仕業と評価している。脆弱性はゼロデイとして悪用され、影響を受けた組織での侵害を隠すために痕跡が積極的に削除された。

同機関は被害を受けた組織の名前は挙げていないが、Openbaar Ministerie(オランダの検察庁)は7月18日、NCSCの警告を受けて侵害を公表した。この攻撃の結果、Openbaar Ministerieは業務に大きな支障をきたし、最近になってようやく電子メール・サーバーを復旧させた。

米国サイバーセキュリティ・インフラストラクチャ・セキュリティ局(CISA)はまた、この2つの脆弱性を積極的に悪用される脆弱性のカタログに追加し、連邦政府機関に対し、CVE-2025-5777の攻撃に対しては1日以内に、CVE-2025-6543の悪用に対しては7月21日までにシステムを保護するよう命じた。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

パイカス・ブルー・レポート2025年版はこちらパスワード・クラッキングが2倍増加

46%の環境でパスワードがクラックされ、昨年の25%からほぼ倍増。

今すぐPicus Blue Report 2025を入手して、予防、検出、データ流出の傾向に関するその他の調査結果を包括的にご覧ください。

Comments