世界最大級の人材派遣会社であるマンパワー社は、2024年12月に同社のシステムに侵入した攻撃者により、約14万5000人の個人情報が盗まれたことを通知した。

エクスペリスおよびタレント・ソリューションズとともに、同社はマンパワーグループの一員であり、2,700以上のオフィスに60万人以上の従業員を擁し、世界中で10万社以上の顧客にサービスを提供している多国籍企業である。昨年のマンパワーグループの売上高は179億ドル、総粗利は31億ドルであった。

今週、メイン州司法長官事務所に提出されたデータ流出報告書によると、マンパワー社は現在、12月下旬に未公表の攻撃者が同社のシステムにアクセスした後、データ流出の影響を受けた144,189人に警告を発している。

同社は、1月20日にミシガン州ランシングのオフィスで発生したITシステム停止の調査中に、この事故を発見した。

「その調査を通じて、2024年12月29日から2025年1月12日の間に、正体不明の攻撃者が当社のネットワークに不正アクセスし、特定のファイルを取得した可能性があることを示唆する情報を得ました。

「2025年7月28日頃、マンパワー・オブ・ランシングは、お客様の個人情報がこの事件に関連している可能性があることを知りました。

事件発覚後、同社は今後の情報漏洩を防ぐためにITセキュリティを強化し、現在FBIと協力して攻撃者の責任を追及しているとしている。

マンパワーはまた、このデータ漏洩の影響を受けた人々に、エクイファックスを通じて無料のクレジット・モニタリングと個人情報盗難防止サービスを提供している。

ランサムウェアRansomHubによる攻撃と主張

同社はこの攻撃を特定の脅威行為者やサイバー犯罪グループによるものだとはまだ断定していないが、マンパワーが情報漏えいを発見したと発表した後の1月に、ランサムウェア「RansomHub」がこの攻撃の責任を主張した。

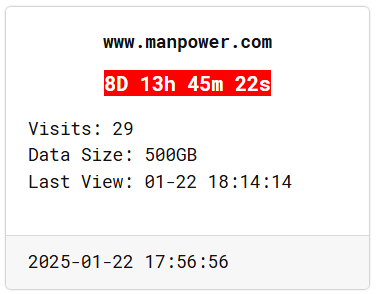

このランサムウェア集団は、マンパワー社の侵害されたシステムから約500GBのデータを盗んだと主張し、その中には幅広い顧客情報や企業情報が含まれていた。

攻撃者の言うように、盗まれたファイルには、個人および企業データ(パスポートスキャン、ID、SSN、住所、連絡先情報、テスト結果、その他のデータ)を含む顧客のデータベース、数年分の企業通信、財務諸表、人事データ分析、さらに機密契約書や秘密保持契約書などが含まれていた。

RansomHubはその後、ダークウェブのリークサイトからManpowerのエントリを削除し、同社がデータを削除するために身代金を支払った可能性を示唆している。

RansomHubランサムウェア・アズ・ア・サービス(RaaS)作戦(以前はCyclopsとKnightとして知られていた)は2024年2月に表面化し、それ以来、石油サービス大手のHalliburton、ドラッグストアチェーンのRite Aid、KawasakiのEU部門、Christie’sオークションハウス、米通信プロバイダーのFrontier Communications、性的健康非営利団体Planned Parenthood、Bologna Football Clubなど、多くの著名な犠牲者を出している。

このランサムウェア集団は、1億9,000万人以上に影響を与えた近年で最も重大なヘルスケア侵害の後、Change Healthcareの盗まれたデータも流出させ、BlackCat/ALPHVランサムウェア作戦の終了詐欺も行った。

1年前、FBIはRansomHubの関連会社が2024年8月の時点で米国内の200以上の重要インフラ組織に侵入したと発表した。

マンパワーの広報担当者は、本日までに連絡を受けたが、すぐにコメントは得られなかった。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments