新たなサイバースパイ脅威グループが、一見非活動的なスケジュールタスクを通じて永続的なアクセスを提供する新たなバックドア型マルウェアを使用している。

この脅威集団は、グルジアの政府機関や司法機関、モルドバのエネルギー企業などを標的とし、ロシアの利益を支援しているようです。

この攻撃者は現在、Curly COMradesとして追跡されており、2024年半ばから活動しており、研究者がMucorAgentと呼ぶ3段階のカスタムモールウェアコンポーネントを使用しています。

Curly COMradesの攻撃チェーン

サイバーセキュリティ企業Bitdefenderは本日発表したレポートの中で、MucorAgentを「AES暗号化されたPowerShellスクリプトを実行し、結果の出力を指定されたサーバーにアップロードすることができる.NETステルスツールとして設計された」「複雑な」マルウェアであると説明しています。

研究者は、データ流出とコマンド・アンド・コントロール(C2)サーバーとの通信にcurl.exeツールが多用されていること、また攻撃中にコンポーネント・オブジェクト・モデル(COM)オブジェクトをハイジャックしていることから、この脅威を「Curly COMrades」と命名しました。

既知のロシアのAPTグループとの強い重複は見つかっていないが、研究者によると、この脅威は “グループの活動はロシア連邦の地政学的目標と一致している “という。

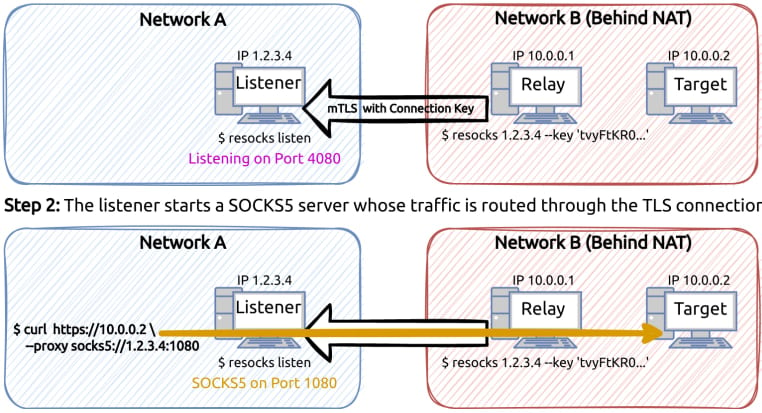

研究者は最初のアクセス・ベクトルを特定できなかったが、GoベースのResocksを含む複数のプロキシ・エージェントが社内システム全体にインストールされているのを確認した。

Resocksは、curl.exeを介して取得され、TCP 443または8443を介してC2と通信するために、スケジュールされたタスクまたは永続的なWindowsサービスとして登録されます。

冗長性のために、ハッカーはカスタムSOCKS5サーバーとリモートポート転送用のSSH + Stunnelも導入している。

このツールはlibcurlライブラリとカスタムのBase64アルファベットを使用し、トラフィックを難読化し、侵害された正規のウェブサイトを中継します。

:ビットディフェンダー

一貫性のない永続化メカニズム

Bitdefenderは、彼らが発見した永続化メカニズムは、NGEN(Native Image Generator)をターゲットとするCLSIDをハイジャックすることによって実現されているため、不規則なものであると指摘しています。

NGENは、アセンブリをプリコンパイルするためのデフォルトのWindows .NET Frameworkコンポーネントであり、無効化されたスケジュールされたタスクを通して永続性を提供することができる。

しかし、タスクが非アクティブに見えても、オペレーティング・システムはランダムな間隔(アイドル時や新しいアプリのデプロイ時など)で有効にし、実行すると研究者は説明している。

「この予測不可能性を考慮すると、この特定のタスクを実行するための、より予測可能な二次的なメカニズムも存在する可能性があります。

一部のケースでは、攻撃者は正規のリモート・ユーティリティ(RuRat)リモート・モニタリング・ソフトウェアもインストールし、インタラクティブな制御を維持していました。

さらに彼らは、サーバ、デスクトップ、モバイルデバイスなどのクライアントIT資産を監視、管理、保守するために、IT専門家によって広く使用されている正規のユーティリティであるリモート監視および管理(RMM)ツールを使用しました。

ステルス性の MucorAgent .NET バックドア

MucorAgentバックドアは3つのコンポーネントで構成され、正規のCOMハンドラをハイジャックし、WindowsのAntimalware Scan Interface (AMSI)をバイパスするコンポーネントを実行する2番目の.NETステージをロードします。

3番目のペイロードは、危険なウェブサイトからダウンロードされた暗号化されたデータ塊(おそらくスクリプト)であるindex.pngとicon.pngファイルを特定の場所で探します。

Bitdefenderによると、攻撃者は有効な認証情報を収集し、ネットワーク上を移動してデータを盗み出し、流出させようとしているようです。

彼らは、この脅威者が「ドメインコントローラからNTDSデータベースを繰り返し抽出しようとした」「アクティブなユーザー認証情報を回復するために、特定のシステムからLSASSメモリをダンプしようとした」と指摘しています。

Bitdefenderはまた、netstat、tasklist、systeminfo、wmic、ipconfigのような生きたコマンド、PowerShell Active Directory列挙コマンドレット、および自動化に使用されるバッチスクリプトの実行を観察しました。

Curly COMradesの活動は、より大規模なスパイ活動の一環でしたが、研究者は、脅威の主体がターゲットへのアクセスを維持するために多大な努力を払っていたことを強調しています。

とはいえ、通常のトラフィックにうまく溶け込むLOLbinsやオープンソースのツールを使用し、スマートな永続化メカニズムにもかかわらず、このグループの悪意のある動きは、最新のEDR/XDRセンサーが検知するのに十分なノイズを発生させた。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments