英国国家サイバーセキュリティセンター(NCSC)は、「Authentic Antics」スパイ活動用マルウェア攻撃を、ロシアの軍事情報機関(GRU)とすでにつながっている脅威行為者であるAPT28(Fancy Bear)に起因するものと正式に断定した。

NCSCは、5月6日付けのAuthentic Anticsマルウェアの詳細な技術分析で、標的の電子メールアカウントへのアクセスを可能にする認証情報とOAuth 2.0トークンを盗んでいることを明らかにした。

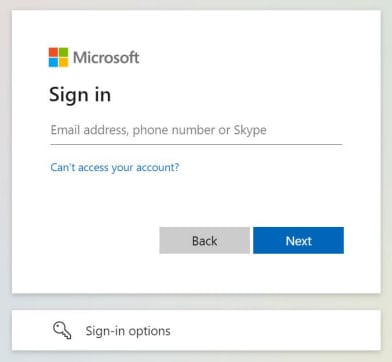

このマルウェアは2023年に使用されていることが確認されており、Outlookのプロセス内で実行され、被害者のサインインデータと認証コードを傍受しようとして、複数のMicrosoftログインプロンプトを生成する。

同機関によると、Microsoft 365アプリはテナントごとに設定可能であるため、機密データがExchange Online、SharePoint、OneDriveでも動作する可能性があるという。

Authentic Anticsは、被害者自身のOutlookアカウントを使って攻撃者が管理する電子メールアドレスに送信することで、窃取したデータを流出させ、「送信先に保存」オプションを無効にすることで操作を隠蔽する。

ソースはこちら:NCSC

Authentic Anticsは、ドロッパー、情報窃取ツール、複数のPowerShellスクリプトを含む複数のコンポーネントで構成されています。

英国のサイバー機関によると、Authentic Anticsは、検知されることなく被害者の電子メールアカウントに長期間アクセスできる高度な機能を持っています。

これが可能なのは、このマルウェアのネットワーク通信が正当なサービスとのみ行われるためである。さらに、被害者の電子メール・メッセージを攻撃者に自動的に送信するため、タスクを受信するためのコマンド・アンド・コントロール(C2)サーバーを必要としない。

「ディスク上の存在は限定的で、データはOutlookの特定のレジストリに保存される」とNCSCの専門家は技術分析で述べている。

帰属と制裁

NCSCはAuthentic Anticsの帰属を明らかにしていないが、本日、Fancy Bear、Sednit、Sofacy、Pawn Storm、STRONTIUM、Tsar Team、Forest Blizzardとしても知られる国家グループAPT28とマルウェアを結びつける証拠を発見したと発表した。

「政府は本日(7月18日)、被害者の電子メールアカウントに対するスパイ活動を可能にするために、これまで知られていなかった悪意のあるソフトウェアを使用していたロシアの軍事情報機関を摘発した。

“GCHQの一部であるナショナル・サイバー・セキュリティ・センターは、サイバー脅威グループAPT 28が、その活動の一環としてAUTHENTIC ANTICSと名付けられた高度なマルウェアの配備に関与していたことを初めて明らかにした。”

この帰属により、英国政府は、これらおよびその他の関連キャンペーンに関与した3つのGRUユニット(26165、29155、74455)と18人のロシア人個人を制裁することになった。

英国政府関係者は、GRUの諜報員が欧州の不安定化と英国市民の危機を狙ったハイブリッド作戦を行ったことを非難し、また、オーセンティック・アンティックスの展開がロシアの諜報機関の高度化を反映していることを評価した。

同時に、これらのサイバー活動を暴露し、責任者を制裁するNCSCのコミットメントを強調した。

オーセンティック・アンティックスは次のような攻撃で使用されている。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; /*object-fit: cover;*/ border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

CISOが実際に使用するボードレポートデッキ

CISOは、取締役会の賛同を得るには、クラウド・セキュリティがどのようにビジネス価値を高めるかについて明確かつ戦略的な見解を示すことから始まることを知っています。

この無料で編集可能な取締役会用レポート・デッキは、セキュリティ・リーダーがリスク、影響、優先事項を明確なビジネス用語で提示するのに役立ちます。セキュリティ・アップデートを有意義な会話に変え、役員会での意思決定を迅速化しましょう。

Comments