Arch Linux は、Arch User Repository (AUR) にアップロードされた3つの悪質なパッケージが、Linux デバイスにリモートアクセストロイのトロイの木馬 CHAOS (RAT) をインストールするために使われていたことを公表した。

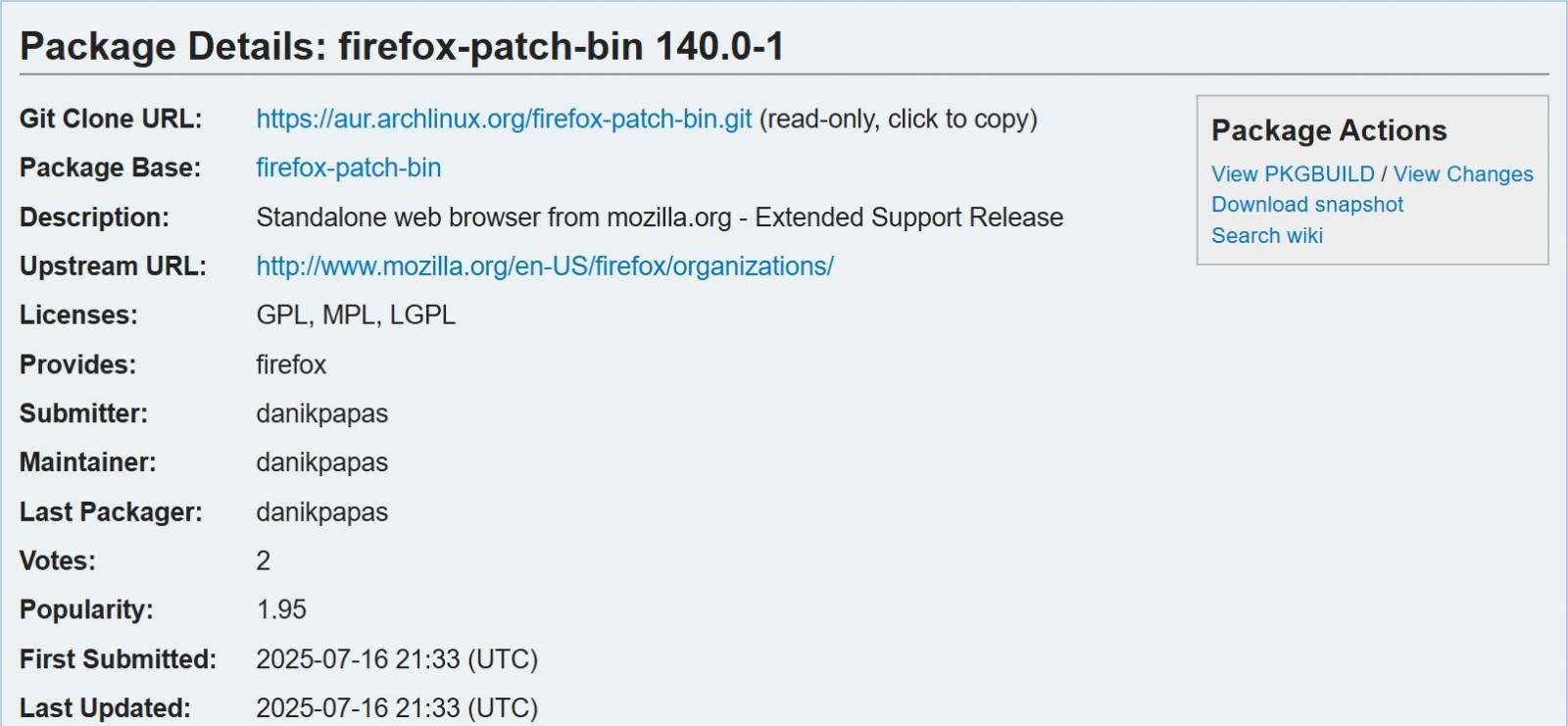

これらのパッケージは “librewolf-fix-bin”、”firefox-patch-bin”、”zen-browser-patched-bin “という名前で、7月16日に同じユーザー “danikpapas “によってアップロードされました。

これらのパッケージはコミュニティによって悪意のあるものとしてフラグが立てられた後、2日後に Arch Linux チームによって削除されました。

「7月16日、UTC+2 の午後8時頃、悪意のある AUR パッケージが AUR にアップロードされました。

「数時間後、同じユーザーによって2つの悪意のあるパッケージがアップロードされました。これらのパッケージは同じGitHubリポジトリから来たスクリプトをインストールしており、リモートアクセストロイの木馬(RAT)と特定された。

Source :

AUR は Arch Linux ユーザーがパッケージビルドスクリプト (PKGBUILD) を公開できるリポジトリで、オペレーティングシステムに含まれていないソフトウェアのダウンロード、ビルド、インストールを自動化します。

しかしながら、他の多くのパッケージリポジトリと同じように、AUR には新しいパッケージやアップデートされたパッケージに対する正式なレビュープロセスがありません。そのため、パッケージをビルドしてインストールする前にコードやインストールスクリプトをレビューするのはユーザーの責任となります。

現在は全てのパッケージが削除されているが、3つ全てのパッケージのアーカイブコピーが発見され、脅威行為者が7月16日18:46 UTCにパッケージの提出を開始したことがわかった。

各パッケージ、“librewolf-fix-bin“、“firefox-patch-bin“、“zen-browser-patched-bin“はすべて、PKGBUILDファイルの“patches“というソースエントリを含んでおり、攻撃者の管理下にあるGitHubリポジトリhttps://github.com/danikpapas/zenbrowser-patch.git。

BUILDPKGが処理されると、このリポジトリがクローンされ、パッケージのパッチ適用とビルドプロセスの一部として扱われます。しかし、このGitHubリポジトリには正当なパッチではなく、ビルドやインストールの段階で実行される悪意のあるコードが含まれていました。

その後、このGitHubリポジトリは削除され、.gitリポジトリは分析に利用できなくなりました。

しかし、Reddit アカウントが今日、プラットフォーム上の様々な Arch Linux スレッドに反応し始め、AUR 上でこれらのパッケージを宣伝しています。このコメントは何年も休止していたアカウントによって投稿されたもので、おそらく悪意のあるパッケージを広めるために侵害されたものでしょう。

RedditのArchユーザーはすぐにこのコメントを不審に思い、そのうちの1人がコンポーネントの1つをVirusTotalにアップロードし、CHAOS RATと呼ばれるLinuxマルウェアとして検出した。

CHAOS RATは、WindowsおよびLinux用のオープンソースのリモートアクセストロイの木馬(RAT)で、ファイルのアップロードやダウンロード、コマンドの実行、リバースシェルのオープンに使用できる。最終的に、脅威者は感染したデバイスにフルアクセスできるようになります。

マルウェアがインストールされると、コマンド&コントロール(C2)サーバに繰り返し接続し、コマンドの実行を待ちます。このキャンペーンでは、C2サーバーは130.162[.]225[.]47:8080に位置していた。

このマルウェアは一般的に暗号通貨マイニングキャンペーンで使用されますが、認証情報の採取、データの窃取、またはサイバースパイ活動の実施にも使用される可能性があります。

このマルウェアの重大性から、これらのパッケージを誤ってインストールした人は、自分のコンピュータ上で実行されている不審な「systemd-initd」実行ファイルの存在を直ちに確認する必要があります。見つかったら削除してください。

Arch Linux チームは7月18日の UTC+2 午後6時頃までに3つのパッケージを全て削除しました。

「これらのパッケージをインストールした可能性のあるユーザーには、システムから削除し、危険にさらされていないことを確認するために必要な措置を取ることを強く勧めます」と Arch Linux チームは警告しています。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; /*object-fit: cover;*/ border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

CISOが実際に使用するボードレポートデッキ

CISOは、取締役会の賛同を得るには、クラウド・セキュリティがどのようにビジネス価値を高めるかについて明確かつ戦略的な見解を示すことから始まることを知っています。

この無料で編集可能な取締役会用レポート・デッキは、セキュリティ・リーダーがリスク、影響、優先事項を明確なビジネス用語で提示するのに役立ちます。セキュリティ・アップデートを有意義な会話に変え、役員会での意思決定を迅速化しましょう。

Comments