最近ウェブシェルに感染した複数のFortinet FortiWebインスタンスは、CVE-2025-25257として追跡されている、最近パッチが適用されたリモートコード実行(RCE)の欠陥に対する公開エクスプロイトを使用して侵害されたと考えられています。

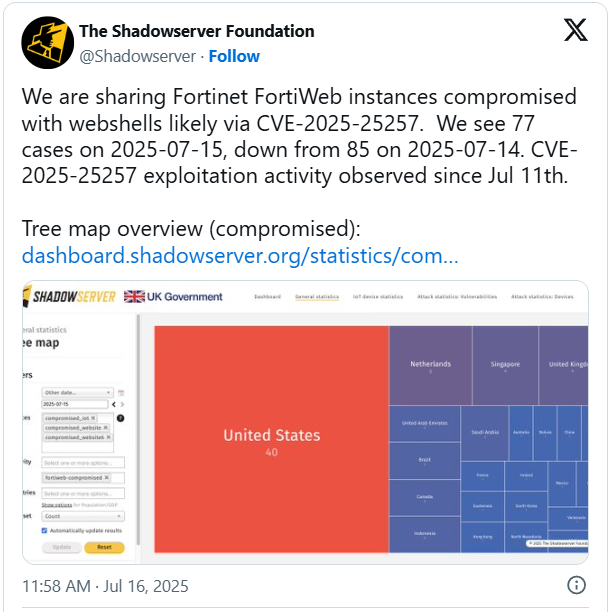

この悪用行為に関するニュースは、脅威監視プラットフォームThe Shadowserver Foundationからのもので、7月14日に85件、翌日に77件の感染を観測しています。

研究者は、これらのFortinet FortiWebインスタンスがCVE-2025-25257の欠陥によって侵害されていると考えられると報告しています。

CVE-2025-25257は、FortiWeb 7.6.0から7.6.3、7.4.0から7.4.7、7.4.0から7.4.7、7.0.0から7.0.10に影響を及ぼす、SQLインジェクション(SQLi)による重大な事前認証RCEです。

フォーティネットは2025年7月8日にパッチをリリースし、FortiWeb 7.6.4、7.4.8、7.2.11、7.0.11および各ブランチのそれ以降のバージョンにアップグレードするようユーザーに呼びかけている。

FortiWebのSQLコマンドで使用される特殊要素の不適切な無効化(「SQLインジェクション」)の脆弱性により、認証されていない攻撃者が細工したHTTPまたはHTTPsリクエストを経由して、認証されていないSQLコードまたはコマンドを実行する可能性がある」とフォーティネットは説明している。

7月11日、サイバーセキュリティ企業WatchTowrと、この欠陥の共同発見者である “faulty *ptrrr “によって悪用方法が公開された。これらのエクスプロイトでは、パッチが適用されていないエンドポイントにウェブシェルを仕込んだり、リバースシェルを開いたりする手法が示されている。

このエクスプロイトでは、/api/fabric/device/statusに送信されるHTTPリクエストに細工されたAuthorizationヘッダを介してSQLiを実行し、悪意のある.pthファイルをPythonの「site-packages」に書き込みます。

その後、正規のFortiWeb CGIスクリプト(/cgi-bin/ml-draw.py)がリモートでアクセスされ、悪意のある.pthファイル内のコードが実行され、デバイス上でリモートコード実行が実現します。

当時、野放しでアクティブに悪用されている証拠はありませんでしたが、公開されたエクスプロイトのリリースにより、管理者にとってパッチ適用が重要なものとなりました。

本日、The Shadowserver Foundationがアクティブなエクスプロイトを確認したことは、まだデバイスに最新のソフトウェアをインストールしていない人々に対する警鐘と言える。

同脅威情報機関によると、昨日の時点で 223 台の FortiWeb 管理インターフェイスがまだ公開されていた。

侵害されたエンドポイントのうち、ほとんど(40台)が米国にあり、オランダ(5台)、シンガポール(4台)、英国(4台)がそれに続いています。

FortiWebは、大企業、政府機関、マネージドセキュリティサービスプロバイダが、不要なHTTPトラフィックをブロックおよび検出するために使用するWebアプリケーションファイアウォール(WAF)です。

すぐに安全なバージョンにアップグレードすることが不可能な場合は、HTTP/HTTPS 管理インタフェースをオフにして、脆弱なコンポーネント(/api/fabric/device/status)へのアクセスを制限することをお勧めします。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:10px 20px; width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; text-align: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

2025年に共通する8つの脅威

クラウド攻撃はより巧妙になっているかもしれないが、攻撃者は驚くほど単純なテクニックで成功している。

本レポートでは、何千もの組織におけるWizの検知結果から、クラウドを駆使する脅威者が使用する8つの主要なテクニックを明らかにします。

Comments