6400万人のユニークな応募者ではなく、求人チャットボットへの応募であることを反映し、タイトルを更新。

サイバーセキュリティ研究者は、マクドナルドのチャットボットによる求人応募プラットフォーム「McHire」の脆弱性を発見し、全米で6400万人以上の求人応募者のチャットが流出したことを明らかにした。

この欠陥は、セキュリティ研究者のイアン・キャロルとサム・カリーによって発見され、チャットボットの管理パネルが、ログイン名「123456」とパスワード「123456」という脆弱な認証情報で保護されたテストフランチャイズを利用していることがわかった。

Paradox.aiが提供し、マクドナルドのフランチャイズ店の約90%が利用しているMcHireは、Oliviaというチャットボットを通じて求人応募を受け付けている。応募者は名前、電子メールアドレス、電話番号、自宅住所、空き状況を提出することができ、求人応募プロセスの一環として性格テストを完了する必要がある。

ログイン後、研究者たちはテストフランチャイズに求人応募を提出し、プロセスがどのように機能するかを確認した。

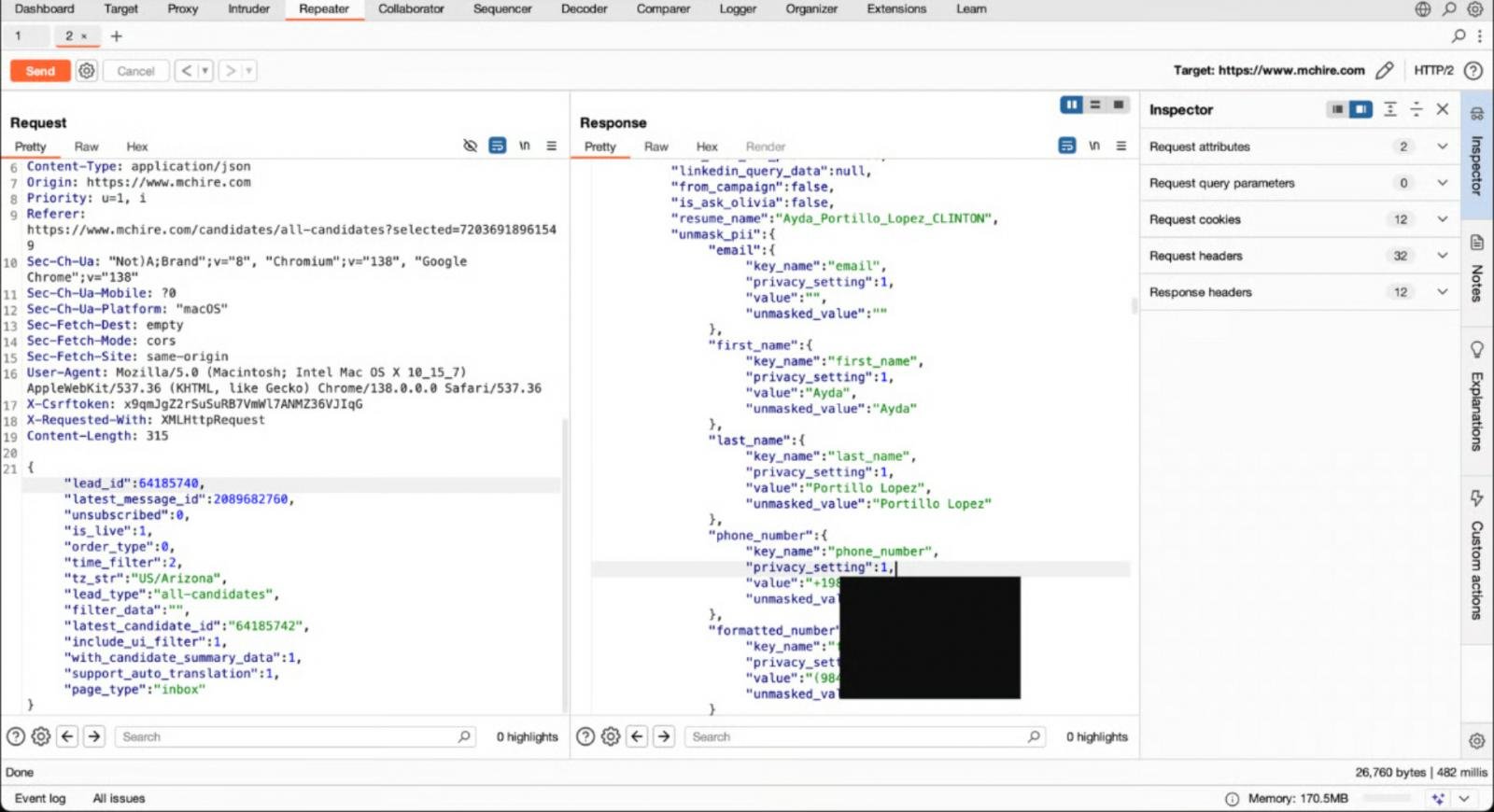

このテスト中に、HTTPリクエストが/api/lead/cem-xhrのAPIエンドポイントに送信され、パラメータlead_idが使用されていることに気づいた。

研究者は、lead_idパラメータをインクリメントおよびデクリメントすることで、以前にMcHireに応募した実際の求職者の完全なチャット記録、セッション・トークン、および個人データを公開できることを発見した。

この種の欠陥はIDOR(Insecure Direct Object Reference:安全でない直接オブジェクト参照)脆弱性と呼ばれ、ユーザーが実際にデータへのアクセスを許可されているかどうかを検証することなく、アプリケーションがレコード番号などの内部オブジェクト識別子を公開することを指す。

「レストランのオーナー向けのMcHireの管理インターフェイスがデフォルトの認証情報123456:123456を受け入れていたことと、内部API上の安全でない直接オブジェクト参照(IDOR)によって、私たちが望む連絡先やチャットにアクセスできたことです。

「キャロルは、この欠陥について書かれた記事の中で、次のように説明している。”これらによって、私たちだけでなく、McHireのアカウントを持ち、受信トレイにアクセスできる人なら誰でも、6,400万人以上の応募者の個人データを取り出すことができたのです。

このケースでは、リクエストの中でlead_id番号をインクリメントまたはデクリメントすると、APIがユーザーがデータにアクセスできるかどうかをチェックしなかったため、他の応募者の機密データが返された。

この問題は6月30日にParadox.aiとマクドナルドに報告された。

マクドナルドは1時間以内に報告を認め、その後すぐにデフォルトの管理者認証情報を無効にした。

「我々は、サードパーティプロバイダーであるParadox.aiによるこの受け入れがたい脆弱性に失望している。この問題を知るや否や、Paradox.aiに直ちに問題を修正するよう命じ、報告されたその日のうちに解決しました」と、マクドナルドはワイアードの声明でこの調査について述べている。

Paradox社はIDORの欠陥に対処するための修正プログラムを導入し、脆弱性が緩和されたことを確認した。Paradox.ai社はその後、同様の大きな問題が再発しないよう、システムの見直しを実施していると述べている。

Paradoxはまた、個人情報が入力されていなくても、ボタンをクリックするなどのチャットボットとのやり取りが情報漏えいの対象となるとしている。

7/12/25更新:ユニークな応募者ではないことを明確にするため、タイトルを応募に変更。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:10px 20px; width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; text-align: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

2025年に共通する8つの脅威

クラウド攻撃はより巧妙になっているかもしれないが、攻撃者は驚くほど単純なテクニックで成功している。

本レポートでは、何千もの組織におけるWizの検知結果から、クラウドを駆使する脅威者が使用する8つの主要なテクニックを明らかにします。

Comments